2012年5月15日、マイクロソフトはEMET(Enhanced Mitigation Experience Toolkit)の最新バージョンである3.0をリリースした。今回のアップデートでは、新たな防御機能の追加などはなく、利便性を向上するいくつかの更新が行われている。

EMETについては、以前、本連載で標的型メール攻撃への有効な対策ツールとして紹介された。EMETは、脆弱性を悪用する動作からアプリケーションを守る複数の機能を搭載したマイクロソフト純正ツールである。以前のコラムでは、EMETを利用すると、標的型メール攻撃で多く見られる、不正な文書ファイルを使った脆弱性の悪用を防げることを検証で示した(関連記事)。今回は、EMET v3.0に追加された新たな機能について紹介する。

通知機能

実はこれまでのEMETには、脆弱性への攻撃を防御した際に、そのことを知らせる機能がなかった。ファイルを開けない原因が、ファイルが壊れているためなのか、EMETによって防御されたためなのか判断をすることができなかったのである。EMET v2.1で防御した場合、アプリケーションが強制終了するため、図1のようなエラーが表示されるが、EMETの影響であったことの記載はない。

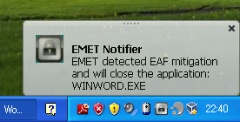

これに対しv3.0では、EMETによって防御されたことを通知する機能が追加された。図2は、最近、標的型メール攻撃で多く確認されているWindows コモンコントロールの脆弱性(MS12-027)とMicrosoft Wordの脆弱性(MS10-087)を悪用する不正なDocファイルを開いた場合の例である。最新バージョンからタスクトレイに、EMETのアイコンが常駐するようになり、攻撃を防御すると、その旨がポップアップ表示される。表示される内容からは、EMETのどの機能によって防御されたのかも分かるようになっている。例えばMS12-027ではEAF(Export Address Tableの読み書きを制限することでシェルコードの動作を防止する機能)によって、MS10-087の場合はSEHOP(バッファオーバーフローを利用した攻撃を監視する機能)によって防御されたことが分かる。