2012年3月上旬、DNS Changerウイルスに関する注意喚起が発行されました。このウイルスに感染しているパソコンは、2012年3月9日以降にWebサイトの閲覧などができなくなる可能性を指摘したものです。5月に入り、DNS Changerウイルスに感染しているパソコンの支援策の延長期限(2012年7月8日)が残り2カ月を切ってからは、いくつかのインターネット接続事業者(ISP)も注意喚起を発行しています。本コラムでは、この注意喚起の背景、DNS Changerウイルスの詳細、そして2012年7月9日以降もWebサイト閲覧などができる環境を維持するための策について解説します。

- テレコム・アイザック推進会議(Telecom-ISAC Japan):DNS Changer マルウェア感染に関する注意喚起について(2012年5月)

- JPCERT/CC:JPCERT-AT-2012-0008: DNS設定を書き換えるマルウエア(DNS Changer)感染に関する注意喚起(2012年3月)

2012年3月上旬の注意喚起の背景

DNS Changerウイルスは、2007年初頭に出現しました。100カ国以上、400万台近くのパソコンが感染したと言われています。特徴は、犯罪者が用意したDNSサーバーを利用させるように、Windowsパソコン(場合によっては、ブロードバンドルーター)のDNSサーバーの設定を変更する点です。これにより、ユーザーは不正なWebサイトに誘導されたり、Webサイトの広告を不正なWebサイトに誘導する広告に置き換えるなどの犯罪者の活動に加担したりすることになります。

FBI(米連邦捜査局)では、犯罪グループを摘発するために、NASA-OIG、エストニア警察や多数の業界関係者による協力の下で「Ghost Click作戦」を推進し、2011年11月、犯罪者を逮捕すると同時に犯罪者が用意したDNSサーバーなどを閉鎖しました。

- FBI:Operation Ghost Click: International Cyber Ring That Infected Millions of Computers Dismantled

- トレンドマイクロ:明らかになった巨大ボットネットの正体 - 史上最大規模のサイバー犯罪を摘発

ただ、犯罪者が用意したDNSサーバーを閉鎖したままでは、DNS Chnagerウイルスによって設定変更されたパソコンはWebサイトの閲覧などができなくなり、多くの支障がでます。そこでFBIでは、犯罪者が用意したDNSサーバーを安全なDNSサーバーに置き換え、4カ月間維持するという被害者支援策を開始しました。その支援策の終了期限は当初2012年3月8日でしたが、その後延長され、現在の終了期限は2012年7月8日となっています。

DNS Changerウイルス

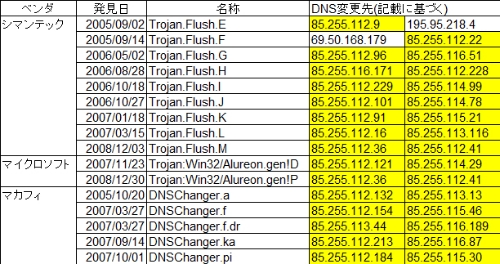

DNS ChangerはGhost ClickやTDSS、TDL、Zlob、Alureonなどの名称で知られており、感染した場合には、DNSサーバーの設定が犯罪者が用意したDNSサーバーに変更されてしまいます。今回、「Ghost Click作戦」で犯罪者が用意したDNSサーバーから安全なDNSサーバーに置き換えられたサーバー群は次の通りです。

64.28.176.0 - 64.28.191.255

67.210.0.0 - 67.210.15.255

77.67.83.0 - 77.67.83.255

85.255.112.0 - 85.255.127.255

93.188.160.0 - 93.188.167.255

213.109.64.0 - 213.109.79.255

DNSサーバーの設定をこれらのIPアドレス範囲に変更するウイルスは、古くは2005年から発生しており、最近では2011年(マイクロソフト、発見日:2011/08/09、Trojan:Win32/Alureon.FE)に出現しています。