2012年2月中旬、アノニマスのサイトに、3月31日にインターネットをダウンさせるGlobal Blackout作戦が掲載されました。その作戦は、世界に13個あるDNSルートサーバーに対してDDoS(分散型サービス拒否)攻撃を仕掛けるというものでした。幸い何ごともなく終わりましたが、4月5日、BINDの開発組織であるISC(Internet Systems Consortium)が、そのことを振り返るつぶやきを公にしました。

- ISC:Warned of an Attack on the Internet, and Getting Ready

- The New York Times:Warned of an Attack on the Internet, and Getting Ready

さて、4月8日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

Java for OS X Lion、Java for Mac OS Xセキュリティアップデート(2012/04/03)

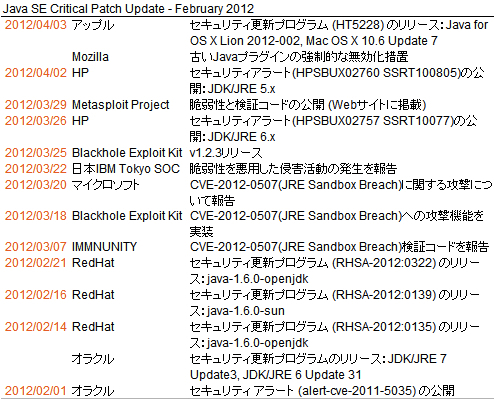

Java for OS X Lion、Java for Mac OS X 10.6のセキュリティアップデートがリリースされました。このアップデートでは、Java 1.6をバージョン1.6.0_31に更新し、Javaサンドボックス外での任意のコード実行を許してしまう問題など、計12件の脆弱性を解決しています。脆弱性CVE-2012-0507(JRE Sandbox Breach)については、既に侵害活動に利用されています。速やかにアップデートを実施してください。

- 米アップル:Java for OS X Lion 2012-002およびJava for Mac OS X 10.6 Update 7のセキュリティコンテンツについて

- 「Mac OS X」を狙う「Flashback」マルウエア、感染マシンは60万台以上

米シスコWebExプレーヤーにバッファオーバーフローの脆弱性(2012/04/04)

Web会議録の再生アプリケーションである、WebEx Recording Format(WRF)に、プログラムの異状終了や任意のコード実行を許してしまう、三つのバッファオーバーフローの脆弱性(CVE-2012-1335~CVE-2012-1337)が存在します。

BIND 9.8.2、BIND 9.7.5、BIND 9.6-ESV-R6リリース(2012/04/04)

BIND 9.8.2、BIND 9.7.5、BIND 9.6-ESV-R6では、2011年11月に報告されたサービス拒否攻撃を許してしまう脆弱性(CVE-2011-4313)対策と、2012年2月に報告されたゴーストドメイン名に関するDNSの脆弱性(CVE-2012-1033)の回避策を取り込んでいます。いずれの脆弱性も、影響を受けるバージョンは9.x系列で、キャッシュDNSサーバーが対象です。

- ISC:BIND

- JPRS:BIND 9.xのキャッシュDNSサーバー機能の実装上の問題によるnamedのサービス停止について

- JPRS:「ghost domain names(幽霊ドメイン名)」脆弱性について

制御システム系製品の脆弱性

■ABBの複数製品にバッファオーバーフローの脆弱性(2012/04/04)

ABB(abb.com)の複数製品に任意のコード実行を許してしまう脆弱性(CVE-2012-1801)が存在します。この問題は、製造支援システムWebWare ServerのコンポーネントとしてインストールされているCOMやActiveXコントロールに内在するバッファオーバーフロー問題に起因します。これらコンポーネントは、WebWare SDK、ABB Interlinkモジュール、S4 OPC Server、QuickTeach、RobotStudioなどのABBの複数製品にもインストールされています。

■ワゴのIPC(2012/04/06)

リアルタイム制御向けのコンパクトな産業用パソコンである、ワゴ(wago.com)のWAGO-I/O-IPC 758-870には、管理者権限のアカウントがハードコーディングされている問題が指摘されています。また、3SのCoDeSysに関連して、認証なしでロジックの入れ換えを許してしまう問題も指摘されています。いずれの指摘も、2012年1月中旬にSCADA Security Scientific Symposiumを主催したDigital Bondから明らかにされたものです。

■3SのCoDeSys(2012/04/06)

3S(3s-software.com)の制御システム用パッケージ製品であるCoDeSys(Controller Development System)には、認証なしでロジックの入れ換えを許してしまう問題が指摘されています。

Cyber Security Bulletin SB12-093(2012/04/02)

3月26日の週に報告された脆弱性の中から、HP WBEMの脆弱性を取り上げます(Vulnerability Summary for the Week of March 26, 2012)。

■HP WBEM(2012/03/27)

Webベースのエンタープライズ管理仕様を実装したHP WBEM(Web Based Enterprise Management)には、リモートから権限のないユーザーによる診断情報の参照を許してしまう脆弱性(CVE-2012-0125、CVE-2012-0126)が存在します。

寺田 真敏

Hitachi Incident Response Team

チーフコーディネーションデザイナ

『 HIRT(Hitachi Incident Response Team)とは 』

HIRTは、日立グループのCSIRT連絡窓口であり、脆弱性対策、インシデント対応に関して、日立グループ内外との調整を行う技術専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動、インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは、日立の製品やサービスのセキュリティ向上に関する活動に力を入れており、製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。