米国が国を挙げて取り組む「アクティブディフェンス」の要は、「コンティニュアスモニタリング(常時監視)」と「情報共有」だ。特に米国では、世界各地からハッカーが集うイベントが充実しており、そこでAPT攻撃に有効な最新情報を共有したり、人材の獲得合戦が始まったりしている。日本では警察が4000社と情報共有を始めたが、日本の公的機関の取り組みには大きな課題があると指摘する専門家もいる。

組織内ネットワークの状況をリアルタイムに監視するコンティニュアスモニタリングの仕組みづくりについては、前回詳しく述べた。今回は情報共有について見ていく。アクティブディフェンスの実現に必要な情報共有とは、未知の脆弱性や標的型メールの文面、攻撃の手口といったインシデント情報を、国単位・業界単位などでリアルタイムに共有すること。あらかじめ攻撃に対する警戒態勢を敷くことによって、複数の企業に被害が及ぶことを防ぐ。

信頼関係がある相手でないと共有しにくい

日本でも2011年夏の三菱重工業での被害をきっかけに、経済産業省は重工業を中心とした情報共有の仕組み「サイバー情報共有イニシアティブ(J-CSIP)」の運用を2011年10月に始めた。だが、サイバーディフェンス研究所 情報分析部の名和利男部長は「個人レベルでの信頼感を築けない限り、情報共有の仕組みは失敗しがちだ」と注意を促す。

公的な組織を通じてインシデント情報を提供、共有する仕組みは、日本で情報処理推進機構(IPA)やJPCERTコーディネーションセンター、米国では国土安全保障省傘下のUS-CERTなどがある。だが、「組織に送られた標的型メールのような敏感な情報は、よほど信頼関係がある相手でないと共有できない」(名和氏)。

官民が一堂に会する米国のハッカーイベント

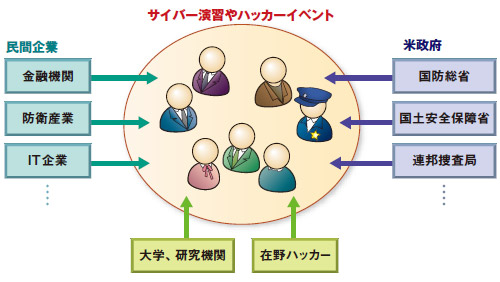

米国では、個人レベルで信頼関係を築くための基盤が充実している(図1)。その一つが、世界各地からハッカーが集うハッカーイベントだ。

写真撮影厳禁、互いがハッキングの腕を競う筋金入りのハッカーイベント「DEF CON」。2011年8月に開催された同イベントの非公式ミーティングには、連邦捜査局(FBI)、国防総省、民間からは銀行など重要インフラ機関のセキュリティ担当者が参加、酒を飲みながらハッキング技術の談義に花を咲かせる光景が見られたという。「『Black Hat』や『DEF CON』などのハッカーイベントで互いに顔見知りになり、信頼関係を築くこと。これが情報共有の強力な基盤になる」(トレンドマイクロ スレット・リサーチ・マネージャーのジャムズ・ヤネザ氏)。

前回(本連載の第2回)紹介した「サイバーストーム3」も、米国土安全保障省、米国防総省、民間のセキュリティ担当者が文字通り「一堂に会する」という点で、組織を超えたネットワーキングの意味合いが強い。「サイバーストーム3の意義の過半は、異なる組織のセキュリティ担当者が互いの顔を見知ることにある」とする専門家もいるほどだ。

ハッカーイベントは、ハッカーの間で話題になっているセキュリティの課題を知る上でも重要だ。Black HatやDEF CONに参加したカルチュア・コンビニエンス・クラブの山崎英人ビジネスセキュリティリーダーは「iPhoneやAndroidのJailbreak(端末の管理者権限を奪取)[注1]手法に加え、企業オフィスから漏れる無線LANをハックして企業内ネットに侵入する技術、医療機器やSCADA(監視制御システム)へのハックが話題になっていた」と語る。こうした最新動向を知ることで、セキュリティ担当者は攻撃を未然に防ぐ対策を打ち出しやすくなる。