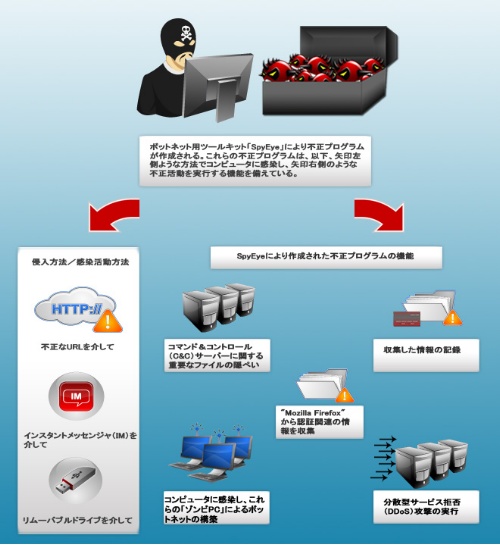

ボットネットを形成・管理するツールキットとして目される「SpyEye」が、勢いを増し続けている。ユーザーが数回クリックするだけで金銭を奪い取れるような手口を実現できるほど機能性、利便性が高い点が特徴だ。本稿では、改めてこのツールキットをじっくりと確認しながら、「なぜこのようなツールキットが作成されたか」「どのような変化をとげているのか」といった点について見ていく。

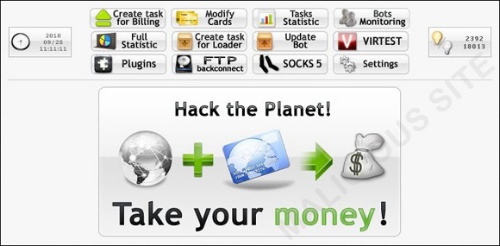

SpyEyeは、適正価格で入手しやすいというだけでなく、機能面でもツールキット「ZeuS」を凌駕する多彩さを備えている。SpyEyeのコンソール画面を見ると、以下のような機能があることが分かる。

- 「Create task for billing」:収集されたクレジットカードに対して、金銭の請求を行う

- 「Bots Monitoring button」:配下にあるボットPCの情報(バージョンやオンラインになっているかなど)を確認する

- 「Full Statistic button」:ボットPCのOS情報などをグラフで表示する

- 「Virtest」:アップグレードしたボットなど、ボットネット上に存在する不正プログラムがウイルス対策エンジンで検知されないかチェックする

このほかSpyEyeは、サーバー管理のダッシュボードをモデルにしたユーザーインタフェースを採用し、非常に使いやすいように作られている。このため、サイバー犯罪者は、複雑なコードを扱わなくとも、効果的にボットネットを設定できる。

コンソール画面で特筆すべき点は、基本的な機能として簡単にログを記録できるようになっていること。例えば、ボットネットによる情報収集に際しても、収集された情報のレポートがリアルタイムで作成される。ボットネットを扱うボットマスターは、収集された情報をコンソール画面のログを介して即座に確認でき、クレジットカード情報などであれば、その場で直ちに悪用することも可能だ。

SpyEyeの機能でもう一つ特筆すべき点は、アップグレードに際してのプラグイン利用である。実際、SpyEyeの作者は、このプラグインを駆使してSpyEye自体のアップグレードを頻繁に行っている。SpyEyeのユーザーは、バッチ単位で購入したプラグインをSpyEyeの設定に適用させるだけで、簡単に最新版へとアップグレードすることができる。

●「SpyEye」のバージョンアップ

トレンドマイクロは、2011年に入って登場したバージョンのSpyEyeにおいて、以下のような注目すべきプラグインを確認している。

「ccgrabber」:感染ユーザーからのPOSTリクエストを、特定のアルゴリズムに基づいて分析したうえでクレジットカード番号を収集する機能を備えたプラグイン。このプラグインにより、利益に結びつきやすく有効性の高いクレジットカード番号を収集できるという

「spySpread.dll」:SpyEyeのエージェントプログラムをインスタントメッセンジャー(IM)やUSBメモリーなどのリムーバブルメディアを介して拡散させる機能を備えたプラグイン。このプラグインを使用すれば、IMのメッセージにリンクを貼り付けて送信することも可能になる。メッセージを受信したユーザーは、このリンクをクリックすることにより不正プログラムに感染することになる。このプラグインを利用すれば、感染したコンピュータ内にリムーバブルメディアが接続されているかどうかを確認したうえでファイルを作成することもできる

なぜ、こうした新しいバージョンのSpyEyeや機能拡張のためのプラグインが作られ続けるのか。2010年10月初旬、米連邦捜査局(FBI)がウクライナや英国などの捜査当局と連帯した「Operation Trident Breach」というコードネームの国際的な捜査が功を奏して、ZeuSを駆使してサイバー犯罪を繰り広げていた国際サイバー犯罪集団が摘発され、この集団の首謀者を含む多数の容疑者が逮捕された。SpyEyeが注目され始めたのは、ちょうどその頃である。