12月4日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

Tomcat 7.0.23リリース(2011/11/25)

10月1日、Tomcat 7.0.22がリリースされました。当初、セキュリティアップデートについては触れられていませんでしたが、11月8日、このバージョンで解決した脆弱性(CVE-2011-3376)についての情報が公開されました。報告された脆弱性は、管理アプリケーションのセキュリティ制限を迂回できる可能性があるという問題です。

11月25日、Tomcat 7.0.23がリリースされました。Tomcat 7.0.23では、子コンテナの起動・停止機能の改善、起動時間の短縮のためのcontext.xmlファイル構文解析結果のキャッシュ、アプリケーション配備に失敗した際の操作改善などが追加されました。このバージョンは、バグ対策を目的としたもので、セキュリティアップデートは含まれていません。

[参考情報]

Squid 3.1.18リリース(2011/12/02)

12月2日、Squid 3.1.17がリリースされました。ログファイル名を格納するバッファのオーバーフロー問題、アクティブモードのFTPデータチャネルを2度受け付けてしまう問題の解決など、計23件のバグ対策を含んでいます。

同日、Squid 3.1.18がリリースされました。アクティブモードのFTPデータチャネルを2度受け付けてしまう問題の対策時に作り込まれてしまった問題を解決しています。これらのバージョンは、バグ対策を目的としたもので、セキュリティアップデートは含まれていません。

[参考情報]

米アドビ システムズ Flex SDKのセキュリティ問題(2011/11/30)

Flex SDK(Software Development Kit)の問題により、Adobe Flex SDK 4.5.1およびそれ以前の4.x、Adobe Flex SDK 3.6およびそれ以前の 3.xを用いて作成したFlexアプリケーションにはクロスサイトスクリプティング(XSS)の脆弱性(CVE-2011-2461)が存在する可能性があります。

米アドビ システムズでは、この問題を解決するために、Flexアプリケーションへの影響有無を確認した後、影響がある場合にはパッチ適用するSWFパッチツール(APSB11_25_Patch_Tool.air、前提ソフト:Adobe AIRランタイム)をリリースしました。

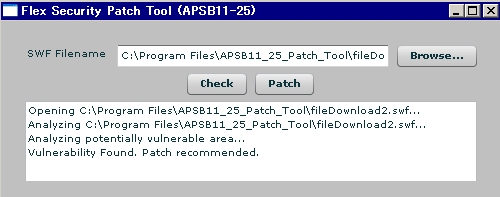

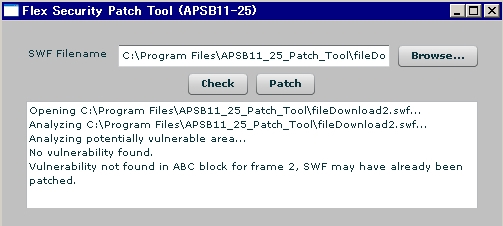

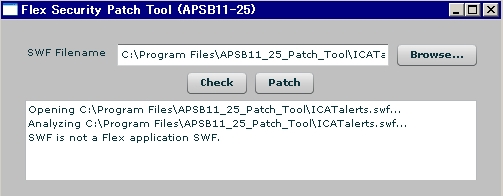

SWFパッチツールは、WebサイトからダウンロードしたSWFファイルをチェックでき、脆弱性のあるFlexアプリケーションの場合には「Vulnerability Found. Patch recommended.」(写真1)、パッチ適用済みの場合には「SWF may have already been patched.」(写真2)、Flexを使用しないで作成されたSWFファイルの場合には「SWF is not a Flex application SWF.」(写真3)と表示されます。

[参考情報]

制御システム系製品の脆弱性

11月28日、ICS-CERTから、シーメンスのAutomation License ManagerとSIMATIC WinCC flexibleの2製品、OptimalogのOptima APIFTPサーバー、MicrosysのPROMOTICについて、アラートが発行されました。これら4製品は、いずれも、11月13日から28日にかけて発見者のWebサイトから脆弱性の検証コードが公開され、日、ICS-CERTから注意喚起文書の発行に至ったという経緯があります。

■シーメンスのAutomation License Manager、SIMATIC WinCC flexible(2011/11/28)

シーメンス製品のライセンス管理パッケージであるAutomation License Managerには、オーバーフロー、Nullポインターなどに起因し、任意のコード実行、サービス不能攻撃を許してしまう複数の脆弱性が存在します。

シーメンスのSCADAシステム用HMI(Human Machine Interface)パッケージであるSIMATIC WinCC flexibleには、スタックオーバーフロー、ディレクトリートラバーサルなどに起因し、任意のコード実行、情報漏洩、サービス不能攻撃を許してしまう複数の脆弱性が存在します。

■OptimalogのOptima APIFTPサーバー(2011/11/28)

OptimalogのOptima APIFTPサーバーには、NULLポインター、無限ループに起因して、サービス不能攻撃を許してしまう脆弱性が存在します。APIFTPサーバーはポート番号10260/UDPで稼働し、脆弱性は不正なメッセージを受信した場合に悪用される可能性があります。Optimaは制御システム用の製品群で、APIFTPサーバーはファイル共有のためのサーバーとして機能します。

■MicrosysのPROMOTIC(2011/11/28)

MicrosysのSCADA/HMI製品PROMOTICには、メモリーの解放後使用(use-after-free)に起因する任意のコード実行を許してしまう脆弱性が存在します。

■Schneider ElectricのVijeo Historian(2011/11/28)

Schneider Electricが開発している、プラント全体の情報収集、履歴管理、レポーティング製品であるVijeo HistorianのWebサーバーには、バッファオーバーフロー(CVE-2011-4034)、クロスサイトスクリプティング(CVE-2011-4035)、ディレクトリートラバーサル(CVE-2011-4036)の脆弱性が存在し、任意のコード実行、サービス不能攻撃、情報漏洩を許してしまう可能性があります。また、情報収集に分析機能が統合された製品CitectHistorian、レポーティングと意思決定分析機能が統合された製品CitectSCADAにも、これらの問題が存在します。

■InduSoftのWeb Studio(2011/11/15)

InduSoftが開発している、InduSoft Web Studioには、任意のコード実行を許してしまう複数の脆弱性(CVE-2011-4051、CVE-2011-4052)が存在します。脆弱性(CVE-2011-4051)は、ポート番号4322/TCP(デフォルト)で稼働するCEServer.exeに存在し、不正なメッセージを受信した場合に悪用される可能性があります。InduSoft Web Studioは、マウス操作でアプリケーションの画面を作成するなどのSCADAシステム用の開発環境です。

[参考情報]

- ICS-CERT:ICS-ALERT-11-332-01: Siemens Automation License Manager Multiple Vulnerabilities

- ICS-CERT:ICS-ALERT-11-332-02: Siemens SIMATIC WinCC Flexible Vulnerabilities

- ICS-CERT:ICS-ALERT-11-332-03: Optima APIFTP Server Vulnerabilities

- ICS-CERT:ICS-ALERT-11-333-01: Microsys Promotic Vulnerability

- ICS-CERT:ICSA-11-307-01: Schneider Electric Vijeo Historian Web Server Multiple Vulnerabilities

- ICS-CERT:ICSA-11-319-01: InduSoft Web Studio Multiple Vulnerabilities

Cyber Security Bulletin SB11-332(2011/11/28)

11月21日の週に報告された脆弱性の中から、HP製品の脆弱性を取り上げます(Vulnerability Summary for the Week of November 21, 2011)。

■HP System Administration Manager(2011/11/16)

システム管理ツールであるSystem Administration Manager(SAM)には、アクセス権限昇格を許してしまう脆弱性(CVE-2011-4159)が存在します。この脆弱性のCVSS評価は、攻撃元区分(AV)=ローカル(L)となっており、脆弱性を攻略するための条件として、物理アクセスやローカル環境が必要となります。

[参考情報]

■HP Operations Agent and Performance Agent(2011/11/22)

ITシステム全体の障害管理とパフォーマンス管理を実現するHP Operations Managerのエージェント機能である、Operations AgentとPerformance Agentには、任意のディレクトリへのアクセスを可能にする脆弱性(CVE-2011-4160)が存在します。この脆弱性のCVSS評価は、攻撃元区分(AV)=ローカル(L)となっており、脆弱性を攻略するための条件として、物理アクセスやローカル環境が必要となります。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)』とは |

HIRTは,日立グループのCSIRT連絡窓口であり,脆弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。脆弱性対策とはセキュリティに関する脆弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品の脆弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)