■インシデントを振り返る

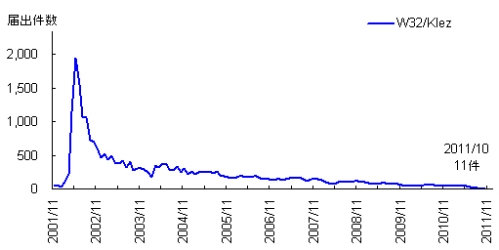

今回のインシデントを振り返るでは、2001年11月上旬に出現したW32/Klez(クレズ)を取り上げます。クレズは、電子メールの添付ファイルとして流布したマルウエアで、2002年4月から2003年7月までの間、IPAへの届け出件数第1位でした。そして、10年たった現在(2011年10月時点)でも、届け出が続いています(図1)。

クレズの特徴として取り上げたい項目は二つあります。一つは、2001年9月下旬に流布したW32/Nimda(ニムダ)と同様に、Internet Explorer(IE)の脆弱性MS01-020を利用し、プレビュー操作のみで感染するという受動型攻撃を備えていたことです。これは、良くも悪くも攻撃者側の技術が継承されていることを示すものでした。もう一つは、電子メールの送信元メールアドレスを偽装していたことです。クレズを契機に、電子メールの送信元メールアドレス=感染PCの利用者のメールアドレスという考え方が通用しなくなりました。攻撃手法に大きな変化のあったインシデントの一つとして振り返っておきたい事例の一つです。

- W32/Klez(2001/11/09)

- http://www.ipa.go.jp/security/topics/newvirus/klez.html

さて、11月6日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーが提供する情報などを参考に対処してください。

マイクロソフトTrueTypeフォント解析の脆弱性(2011/11/04)

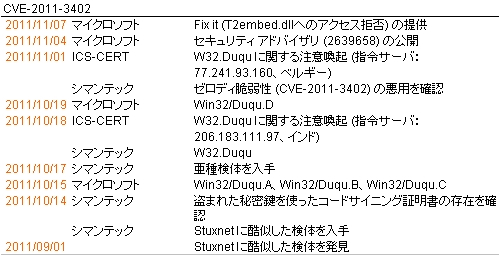

Windowsのコンポーネント、Win32k TrueTypeフォント解析エンジンに任意のコード実行を許してしまう脆弱性(CVE-2011-3402)が存在します。この脆弱性は、マルウエアDuqu(デューキュー)が悪用する脆弱性として確認されました。

マルウエアDuquについては10月18日、ICS-CERTから注意喚起が発行され、インドに設置された指令サーバー(C&Cサーバー)206.183.111.97の存在が明らかにされました。また、11月1日に発行されたICS-CERTの注意喚起続報によれば、フランス、オランダ、スイス、ウクライナ、インド、イラン、スウェーデン、ベトナム、オーストリア、ハンガリー、インドネシア、イギリスなどでの感染とともに、ベルギーに設置されたC&Cサーバー77.241.93.160の存在について報告されています(図2)。

[参考情報]

- マイクロソフト:マイクロソフト セキュリティ アドバイザリー(2639658): TrueTypeフォント解析の脆弱性により、特権が昇格される

- ICS-CERT:ICS-ALERT-11-291-01E: W32.Duqu: An information-gathering malware