フィンランドのエフセキュアは、Android端末を狙ったマルウエア「DroidKungfu」の感染手口に関して、技術的詳細をブログで説明した。

同社が分析したアプリケーションは「com.ps.keepaccount」と呼ばれるもので、最初に目を通したところ、オリジナルのアプリケーション(SHA-1:5e2fb0bef9048f56e461c746b6a644762f0b0b54)にはDroidKungFuの痕跡は見られなかった。

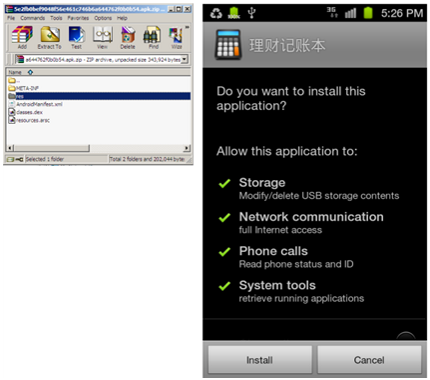

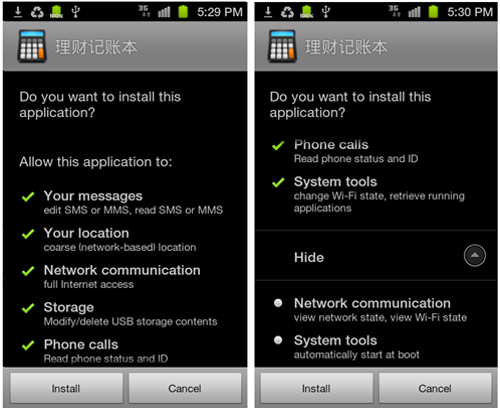

アプリケーションの内容とインストール時のパーミッション画面

アプリケーションをインストールすると、アップデートの用意ができている旨が通知される。ユーザーがアップデートを実行すると、アップデート後のアプリケーションにはDroidKungFuマルウエアで発見されたのと同様の機能が追加される。

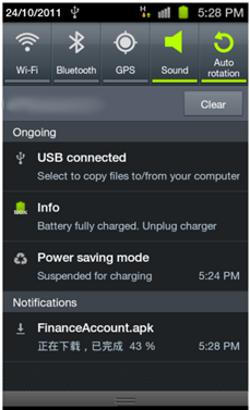

以下はアップデートのプロセスを示したもの。

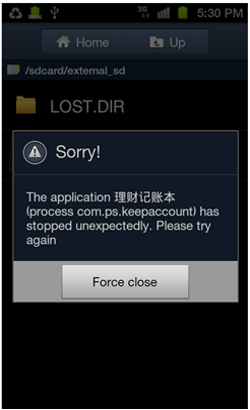

アップデートの過程のスクリーンショット

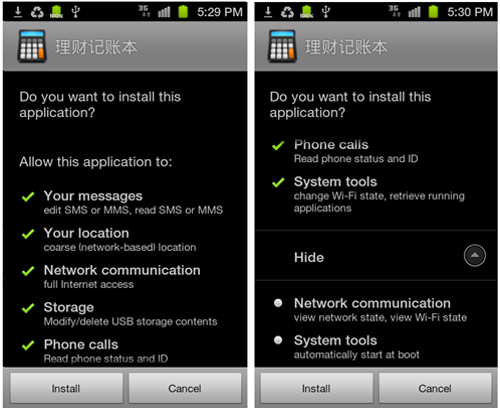

オリジナルのアプリケーションと比べると、アップデート後のアプリケーションでは許可を求めるアクセス権限の項目が二つ増えている。追加されたのは、SMSおよびMMSメッセージと、端末の位置情報へのアクセスだ。

許可を求める項目の相違は、アップデートが不正であるかどうかを見極める最良の手段にはならないが、アプリケーションのアップデートが異なる権限を要求していないか疑い、注意を払うのは良い習慣だ。それより重要なのは、アップデート後のアプリケーションが脆弱性を突いてルート権限を取得し、これによりさらに意図しない動作が実行されてしまう危険性があることだと、エフセキュアは指摘する。

最後にアプリケーションは突然停止しているが、おそらくエラーが起きたためで、このDroidKungFu亜種はAndroid 2.2の脆弱性を利用していると思われる。テストに用いた端末のOSはAndroid 2.3だった。

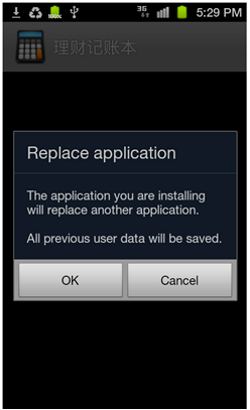

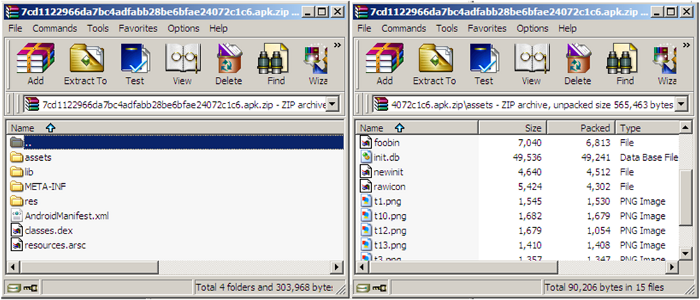

アップデート後のアプリケーション(SHA-1:7cd1122966da7bc4adfabb28be6bfae24072c1c6)の内容を見てみると、DroidKungFuのスタンドアロンのコピーである「init.db」ファイルが存在する。これは実際にはデータベースファイルではなく、暗号化されたAPKファイルで、ルート権限を取得したアプリケーションによってインストールされる。

アップデート後のアプリケーションの内容

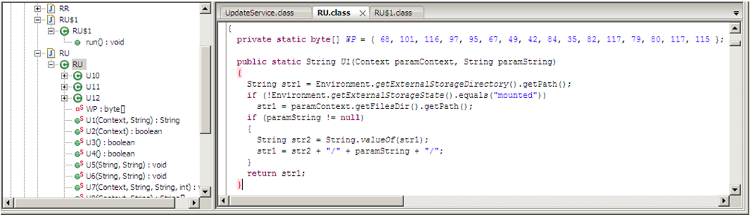

コードの中に示されているWPは、ASCII表示の解読用のカギで、変換されると「Deta_C1*T#RuOPrs」になる。

コードを示す画像

さらに詳しい調査から、このアプリケーションが実際にDroidKungFuの亜種であることが判明した。エフセキュアはこれを「Trojan:Android/DroidKungFu.C」として検出している。

マルウエア攻撃者が関心を寄せるトラフィック売買

米シマンテックは、トラフィック分配システム(TDS:Traffic Distribution Systems)を利用したマルウエア拡散経路についてブログで説明した。TDSの概念はたいへん古いが、攻撃手口としてよく使われるようになったのはここ数年のことだという。

TDSはどのように機能するかというと、簡単に言えばTDSベンダーはWebトラフィックを売買する。例えばWebサイト所有者がサイトから収入を得ようと考えた場合、一つの方法として、さまざまな興味深いコンテキストリンクをサイトに掲載する。訪問者がこれらリンクの一つをクリックするとTDSベンダーにリダイレクトされる。原則的に、このクリックはTDSベンダーに売られ、TDSベンダーはそれを最高額入札者に売ることになる。

そこで攻撃者は、Webサイトを乗っ取ったり、盗みだされた機密情報を買ったりする代わりに、TDSベンダーからクリックやトラフィックを購入する。コンバージョン率が高く、トラフィック獲得にかかる費用より多くの金額が手に入る限り、攻撃者は利益を得ることができる。

技術的には誰でもTDSベンダーからトラフィックを購入できる。ときには、トラフィックを転売する第二、第三のベンダーもいる。例えば、シマンテックはたびたび、ロシアの有名なトラフィック取引サイトがこうしたTDSベンダーからトラフィックを買っているのを確認している。

トラフィック交換サイトで売買されているトラフィック

ほとんどの場合、トラフィックが最後に到着するのはポルノコンテンツ、ゲーム、広告、アンケートといったWebサイトだ。しかし、攻撃者はTDSベンダーからトラフィックを購入し、攻撃ツールキットをホスティングしている不正サイトにリクエストをリダイレクトする。この場合、クリックは最終的に、ドライブバイダウンロード攻撃に使われるマルウエアが仕込まれているWebサイトに行き着く。

攻撃者にとってこれはとても楽な作業だ。Webサーバーの乗っ取りも、乗っ取られたWebサーバーの購入も必要なく、TDSベンダーを見つけて、不正サイトに送るトラフィックを買うだけでよい。TDSベンダーは不正サイトへの安定したトラフィックの流れを保証してくれる。

誰でも、TDSソフトウエアパッケージを買って、Webサーバーにインストールすれば、TDSベンダーになることができる。多くのTDSソフトウエアパッケージが市場に出回っており、さまざまな機能を提供している。例えば「Sutra」はターゲットURLの送信配分をはじめ、着信URLの地域、プロキシ、キーワードなどに基づくリダイレクトといった多数の機能を備えている。

Sutra 3.4のトラフィック管理画面

「TS」パッケージはトラフィック取引を運営するための管理プラットフォームで、トラフィックの購入、販売、配信に対応したユニバーサルシステムとされている。ベンダーが複数の団体にわたってトラフィックを売買し、トラフィック取引システム全体を管理できるようにする。ボット対策ツールの検出、Web決済、各国の支払いレートの管理、トラフィックタイプの分類、統計報告といった各種機能を備える。これらのスクリプトやソフトウエアパッケージの価格は40ドルから275ドルと幅広い。

なお、すべてのTDSベンダーが攻撃者に管理されていたり、トラフィックを不正な団体に売ったりしているわけではなく、合法的なTDSベンダーも存在する。

コンピュータが不正アクセスを受けるプロセスをまとめると以下のようになる。

1.ユーザーが合法的Webサイトを訪問する。

2.Webサイトは広告ネットワークからの広告を表示する。

3.ユーザーが広告をクリックすると、TDSにリダイレクトされる。

4.TDSはユーザーを最終目的のURLにリダイレクトする。ここではドライブバイダウンロード攻撃のコードをホスティングしたWebサイトとする。

5.コンピュータはドライブバイダウンロード攻撃によって不正アクセスを受ける。

不正アクセスのプロセスの図解