国内の防衛産業などがサイバー攻撃にさらされている実態が明らかになり、官民が一体で防御する体制作りが始まった。政府の情報セキュリティ政策会議は2011年10月7日に臨時会合を開き、攻撃の実態調査の強化や民間企業との連携方法などを議論した。

焦点は、攻撃を受けた企業の匿名性を確保しながら、いち早く情報を提供してもらう枠組みの確立だ。社会的な非難などを懸念して、実害がない限り情報提供に慎重になる企業は多い。だがこうした企業心理を突くように、狙われた企業には執拗な攻撃が続いていた。

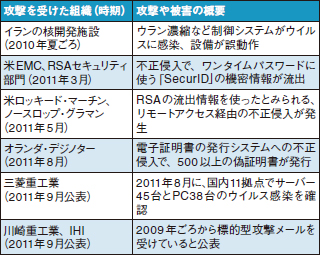

三菱重工業は9月30日、サーバーなどが外部からのコンピュータウイルスに感染したとして、警視庁に被害届けを提出した。同社は当初、「(機密情報流出の)実害がない」(広報・IR部)として被害届けの提出を保留していた。川崎重工業やIHIも、2年ほど前からサイバー攻撃を受けていると9月に公表した(表)。3社への攻撃には同種の手口が使われており、情報共有が早ければ有効な対策が打てた可能性があった。

3社が受けた攻撃は「標的型攻撃メール」と呼ぶものだ。特定企業の社員に、取引先など関係者を装ってウイルスを添付したメールを送る。業務に関係するかのように偽装し、添付ファイルを開かせ感染させる。古くからある手法だが、「ウイルス駆除ソフトなど既知の対策では防ぎにくい巧妙な手口が台頭し、深刻度が増している」とラックの西本逸郎取締役は指摘する。

手口の一つが、亜種も含めて標的企業に合わせた“新作”のウイルスを使うこと。攻撃者は作成したウイルスが主要な対策ソフトでは検知されない点をあらかじめ確認する。感染を成功させた後は、その企業が実際に使っている機器を操ったり、社内システムへの侵入を試みたりする。

代表例が、イランの核開発施設を2010年に狙ったウイルス「Stuxnet」だ。感染したサーバーを介してその施設にあるドイツ製の遠心分離機を制御する命令を実行し、ウラン濃縮の妨害に成功したとされる。今回、三菱重工は8種類のウイルスに感染した。多くは既知のウイルスと同型だったが、「三菱重工向けの亜種」に感染した可能性がある。

企業に情報提供を促す枠組みを設けるために、経済産業省は標的になった企業名などを隠したまま攻撃を解析する手法の確立を目指す。作業はラックに委託する。併せて、企業からセキュリティ監視などを受託する専門業者に対し、企業の了解を得た上で攻撃情報の共有を要請する。2012年度にも、情報共有を通じた早期警戒体制を整える計画だ。