■インシデントを振り返る

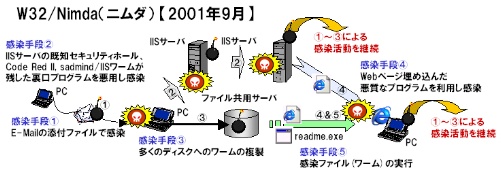

定期的にインシデントを振り返っておくことは、インシデントの歴史から学ぶという意味でも大切なことです。今回はW32/Nimda(ニムダ)を取り上げます。ちょうど10年前の今ごろ2001年9月下旬、マルウエアW32/Nimda(ニムダ)が流布していました。ニムダは、Microsoft IIS(Internet Information Services)の脆弱性MS00-078やW32/CodeRed IIが作成したバックドアを利用して感染する、ファイル共有を利用して感染する、マルウエアを埋め込まれたWebページの閲覧により感染するという多数の伝播経路を持っていました(図1)。特に、Internet Explorer(IE)の脆弱性MS01-020を利用し、プレビュー操作のみで感染するという受動型攻撃は、Web感染型マルウエアの先駆け的な手法でした。

- W32/Nimda(2001/09/19)

- http://www.ipa.go.jp/security/topics/newvirus/nimda.html

さて、2011年9月18日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Apache HTTPd Rangeヘッダー脆弱性の影響(2011/09/18)

Apache HTTPdサーバーのRangeヘッダー処理に起因し、サービス不能攻撃を許してしまう脆弱性(CVE-2011-3192)に関する続報です。Apache HTTP ServerをベースとしたHTTP Server製品が影響を受け、さらに、そのHTTP Server製品を同梱あるいはコンポーネントとして使用する製品が影響を受ける状況が少しずつですが、報告されてきました。

■IBM

IBM HTTP Server

■ヒューレット・パッカード(HP)

HP-UX Apache Web Server Suite

■オラクル

Oracle HTTP Server

+Oracle Application Server

+Oracle Fusion Middleware

+Oracle Enterprise Manager (含むOracle Fusion Middleware)

■日立製作所

Hitachi Web Server

+Groupmax Collaboration

+HiRDB RealTime Monitor

+uCosminexus Application Server

+uCosminexus Collaboration

+uCosminexus Developer

+uCosminexus Navigation Developer

+uCosminexus Navigation Platform

+uCosminexus Service Architect

+uCosminexus Service Platform

+uCosminexus Stream Data Platform

+電子フォームワークフロー (含むCosminexus製品)

■富士通

Interstage HTTP Server

+Interstage Application Framework Suite

+Interstage Application Server

+Interstage Apworks

+Interstage Business Application Server

+Interstage Job Workload Server

+Interstage Studio

+Interstage Web Server

+Systemwalker Resource Coordinator

[参考情報]

Apache HTTPサーバー 2.2.21リリース(2011/09/13)

Apache HTTPサーバー 2.2.21では、サービス不能攻撃を許してしまう脆弱性(CVE-2011-3348)を解決しています。この問題は、mod_proxy_ajpとmod_proxy_balancerを使用している場合に、不正なHTTP要求を受信すると、一時的なサービス不能状態に陥ってしまうというものです。

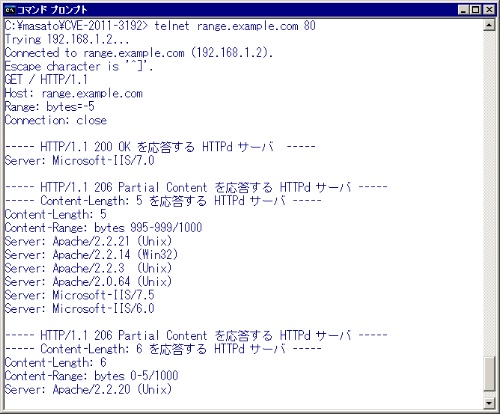

また、Rangeヘッダー処理に関する脆弱性(CVE-2011-3192)の対策時に作り込まれてしまったバグを修正しています。このバグは、Rangeヘッダーにマイナス値を指定された場合のHTTP応答が、既存バージョンのHTTP応答と異なるというものです。写真1に、Rangeヘッダー(Range: bytes=-5)に対するHTTP応答の違いを示します。確認した範囲では、バージョン2.2.20では、HTTPステータスコード206(Partial Content)、データ長6(Content-Length: 6)です。そのほかのバージョンでは、HTTPステータスコード206(Partial Content)、データ長5(Content-Length: 5)となります。チェックしておきたい脆弱性情報<2011.09.13>で報告した、Rangeヘッダー(Range: bytes=0-,10-5)に対するHTTP応答の違いと組み合わせることで、外部からの簡易的な調査に使えそうです。

[参考情報]

- Apache:Fixed in Apache httpd 2.2.21

- Apache:Bug 51748 - Apache 2.2.20 Range fix regression. Negative value handling