最近見つかっているマルウエアは、ほとんどがボットとトロイの木馬。ワームはあまり見かけなくなった。ところが、新たなタイプのワームがユーザーに広がっているようだ。フィンランドのエフセキュアが注意を呼びかけている。

このワームは、「Morto」と呼ばれる。Windowsベースのワークステーションやサーバーに感染するのだが、今まで見たことのない手法で広がるのだという。リモートデスクトッププロトコル(RDP)を使った手口だ。

WindowsはRDPを標準サポートしているので、一度コンピュータをリモートから使用可能にすると、ほかのコンピュータからも、そのシステムにアクセスできるようになる。

リモートデスクトップ接続の設定画面

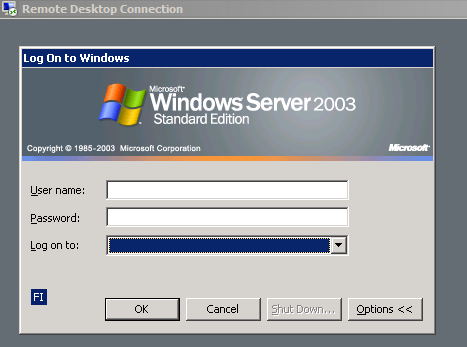

リモートで接続する際の画面

感染すると、Mortoはローカルネットワークをスキャンして、リモートデスクトップ接続が有効になっているマシンを探す。このため、RDPのポート番号3389/TCPに多くのトラフィックを発生させる。そして、リモートデスクトップサーバーを見つけると管理者レベルでログインを試み、以下の一連のパスワードを試す。

admin

password

server

test

user

pass

letmein

1234qwer

1q2w3e

1qaz2wsx

aaa

abc123

abcd1234

admin123

111

123

369

1111

12345

111111

123123

123321

123456

654321

666666

888888

1234567

12345678

123456789

1234567890

一度リモートシステムに接続すると、\\tsclient\c、\\tsclient\dのようにWindows共有の機能を使い、ドライブC:、ドライブD:でサーバーに接続できるようになる。Mortoはこの機能を使用して自身の複製をターゲットのマシンに作成する。その方法は、A:ドライブに一時的なドライブを作成し、そこに「a.dll」というファイルをコピーする。

感染によって、「\windows\system32\sens32.dll」や「\windows\offline web pages\cache.txt」など、いくつかの新しいファイルがシステム上に作られる。

Mortoはリモートコントロールが可能で、「jaifr.com」「qfsl.net」など複数の代替サーバーから操作が行われる。ほかにもいくつか異なるサンプルを確認しており、MD5によるハッシュ値には以下のものが含まれる。

0c5728b3c22276719561049653c71b84

14284844b9a5aaa680f6be466d71d95b

58fcbc7c8a5fc89f21393eb4c771131d

エフセキュアはMortoコンポーネントを「Backdoor:W32/Morto.A」および「Worm:W32/Morto.B」として検出している。

不正SSL証明書発行の重大な問題

次に、「*.google.com」に対する不正SSL証明書が発行されていた問題を取り上げよう。いくつものセキュリティベンダーが取り上げた話題だ。その一つが、ロシアのカスペルスキーラボが公開したブログ。同社はその中で、影響の大きさを確認することが重要だと強調した。

事件が発覚したのは8月末だが、不正SSL証明書はそれより5週間前に発行されていた。攻撃者はこれを使って、HTTPSを有効にした状態でほぼすべてのGoogleサービスのトラフィックを傍受できる。

不正SSL証明書を使った攻撃がイランで発生しているとの未確認の報告があるが、実際に関係があるかどうかはカスペルスキーラボは確信を得ていないという。

それよりも大きな問題は、認証局が不正侵入を受けたことにある。不正証明書を発行したのはオランダのデジノターで、今年はじめに米バスコに買収された。バスコは米RSAの「SecurID」と同様のサービスを手がけており、金融業界では大手のセキュリティ会社である。一方、デジノターはとりわけ政府機関と強いつながりがある。

カスペルスキーラボは、デジノターが受けた不正侵入の規模がどれほど大きいか、疑問を投げかけている。証明書生成プロセス以外にも及んでいるのではないのか、バスコは不正アクセスを受けていないのかといった懸念も浮かぶ。

カスペルスキーラボは、できるだけ早急にこの攻撃の影響を確認することが重要だと指摘する。RSAが不正侵入を受けた際、その影響は実際より過小に認識されたが、同じことを繰り返してはならい。

デジノターはオランダ政府のサプライヤーであることから、オランダで政治的な問題が起こることは大いに考えられる。