イプシロンは、2011年4月1日、メールシステムへの不正侵入があり、顧客データの流出が確認されたことを明らかにした。イプシロンは主に米国で電子メールを含むマーケティングサービスを提供している。米国や英国の大手金融機関のほか、米国の家電量販店や電気通信事業者、ホテルチェーン、大規模薬局チェーン、ディスカウントチェーンなどを運営する小売業者など2500社を超える企業から委託を受けている。

同社は、情報流出を公表した翌週、「顧客全体の約2%が影響を受け、流出した情報はメールアドレスや名前だけだった」ことを報告している。ただ、、「社会保障番号やクレジットカード番号、アカウント情報などの個人情報は流出していない」としたものの、影響を受けた企業に対し、それらの企業の顧客に注意を呼びかけるよう促している。

重要なのは、この攻撃を仕掛けたサイバー犯罪者が、収集したメールアドレスなどの情報を、さらなる不正な活動に利用できることである。

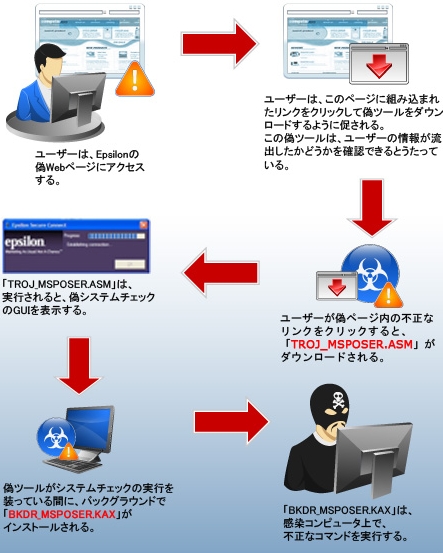

例えばイプシロンの「Press Release(プレスリリース)」ページを装う不正なWebページが報告されている。「TrendLabs(トレンドラボ)」での報告によると、犯罪者は、イプシロンから入手したメールアドレスあてに、この不正なページに誘導するメッセージを配信した。偽ページは、正規のものとそっくりに作られており、「イプシロンからの情報漏えいによる被害を受けたかどうか、ツールを用いて確認できる」とかたっている。そして、ユーザーがこれにだまされてページ内のリンクをクリックすると、「TROJ_MSPOSER.ASM」(※1)に感染してしまう。

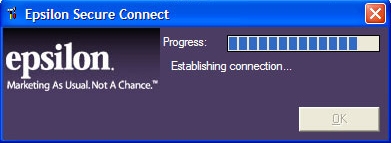

このトロイの木馬型不正プログラムは、実行されると、「Epsilon」と記載されたグラフィカルユーザーインタフェース(GUI)を表示して、ユーザーに「イプシロン製のアプリケーションに間違ない」と思い込ませる。また、この不正プログラムは、バックドア型不正プログラム(トレンドマイクロ製品で「BKDR_MSPOSER.KAX」として検出される)を作成する。

「BKDR_MSPOSER.KAX」は、犯罪者からのコマンドを受信して、以下のような動作をする。