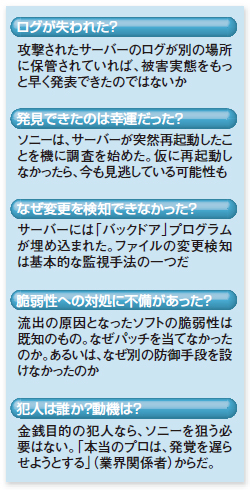

ソニーとソニー・コンピュータエンタテインメントは5月15日、個人情報流出のためサービスを停止していたPlayStation Network(PSN)とQriocityを、米欧で一部再開した。だが一方で、情報セキュリティの専門家からはソニーの対策不足を疑問視する声が上がり始めた(図)。流出の最大の原因は「既知の脆弱性」(ソニー)を放置したこと。専門家からすれば“想定内”の攻撃にもかかわらず、ソニーは防衛策を怠っていた。

焦点の一つは「ログの有無」だ。PSNなどがサイバー攻撃を受けたのは米国時間の4月17日から19日。ソニーは同4月20日に問題を認識してサービスを停止したが、公表までに1週間を要した。セキュリティ対策に詳しいS&Jコンサルティングの三輪信雄社長は、時間がかかった理由を「サーバーのログを二重化しておらず、攻撃手法や被害実態が把握できなかったのではないか」とみる。

個人情報が流出した原因は、アプリケーションサーバーの脆弱性を突かれ、不正プログラムを同サーバーに埋め込まれたこと。侵入者はデータベースサーバーにアクセスする権限を奪い、約7700万件の個人情報を持ち去った。ソニーの別サービスからの流出を加えると、件数は1億を超える。

このような場合、後からアプリケーションサーバーの動作を確認するには、別の場所にログを保管しておく必要がある。不正プログラムがログを消去するのを防ぐためだ。「ログを二重化していなかったとすると、セキュリティ対策が稚拙だったと言わざるを得ない。思いつきで通販サイトを営むのと同じレベルだ」とS&Jの三輪社長は語る。

ソニーが攻撃を認識したきっかけは、サーバーが突然再起動したことだった。仮にサーバーが再起動しなかったら、個人情報流出は発覚しなかった恐れもある。ラックの西本逸郎最高技術責任者は「侵入者が不正アクセスを誇示するため、わざと再起動させた可能性がある」と指摘する。

ソニーはサービス再開に向けた安全管理措置として「プロセス監視機能の強化」を掲げた。しかしこれは、サイバー攻撃以前に「ファイルの変更検知をチェックしていなかった」(S&Jの三輪社長)可能性を示唆する。三輪社長は「プロセス監視は情報漏えいを防ぐ上で基本中の基本だ」と語る。

ハッカー集団を挑発するようなソニーの行為を疑問視する声もある。ソニーは5月中にサービス全面再開を目指すとしているが、ユーザーの不安を解消するには、こうした疑問に真摯に答える必要がある。