2011年4月17日までに明らかになった脆弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

マイクロソフト2011年4月の月例セキュリティアップデート(2011/04/12)

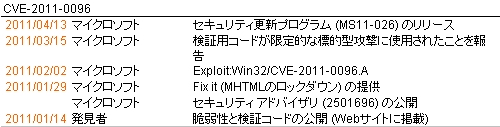

4月の月例セキュリティアップデートでは、17件のセキュリティ更新プログラムを公開し、64件のセキュリティ問題を解決しています。このうち、セキュリティ更新プログラム(MS11-026)では、今年1月に確認されたMHTML(MIME Encapsulation of Aggregate HTML)形式のデータ処理に起因した脆弱性(CVE-2011-0096)(図1)を解決します。限定的ながら、侵害活動に使用されていますので、長期休暇前に忘れずにアップデートを実施してください。

セキュリティ更新プログラム(MS11-023、MS11-025)では、マイクロソフト製品がDLL(ダイナミックリンクライブラリー)ファイルを読み込む際に、攻撃者が細工した外部DLLの読み込みを許してしまう問題が発生し得る(DLLプリロード攻撃の)脆弱性に対処しました。また、セキュリティ更新プログラム(MS11-018)では、Pwn2Own 2011コンテストで発見されたInternet Explorerの脆弱性(CVE-2011-1345)を解決しています。

[参考情報]

Flash Player 10.2.159.1リリース:APSB11-07(2011/04/15)

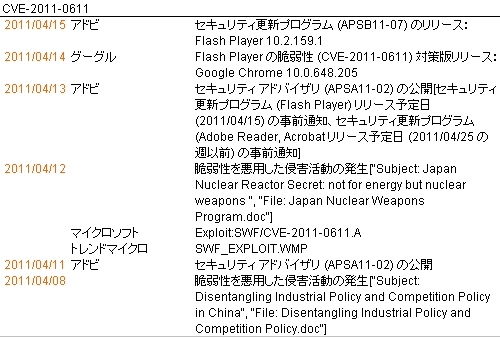

Adobe Flash Player、Adobe AIR、ならびにAdobe Reader/Acrobatには、異常終了やシステム侵害の影響を伴う脆弱性(CVE-2011-0611)が存在します。脆弱性の悪用については、4月8日に、電子メールに添付のMicrosoft Wordファイル(.doc)に埋め込まれているFlashファイル(.swf)を経由した侵害活動が報告されています(図2)。

また4月15日、脆弱性(CVE-2011-0611)を解決したFlash Player 10.2.159.1、Google Chrome版Flash Player 10.2.154.27とAdobe AIR 2.6.19140がリリースされました。Google Chromeでは4月14日にリリースされた10.0.648.205で脆弱性への対策が完了しています。

[参考情報]

米アップル製品に複数の脆弱性(2011/04/14)

■セキュリティアップデート2011-0002

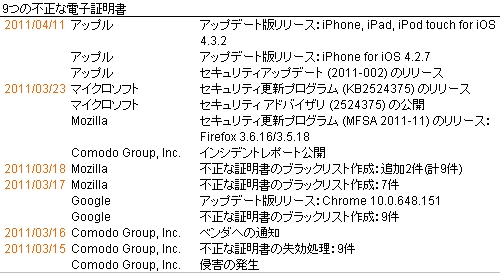

セキュリティアップデート2011-0002では、2011年3月15日、Comodoという認証局が利用している登録局(RA: Registration Authority)が不正侵入を受け、九つの不正な電子証明書を発行してしまった問題(九つの不正な電子証明書問題)に対処しています(図3)。

■iOSのセキュリティアップデート

iPhone、iPad、iPod touch向けのiOS 4.3.2、iPhone向けのiOS 4.2.7がリリースされました。これらのリリースでは、九つの不正な電子証明書問題、QuickLook(CVE-2011-1417)、WebKit(CVE-2011-1290、CVE-2011-1344)に存在する脆弱性を解決しています。このうち、QuickLook、WebKitに存在する脆弱性は、Pwn2Own 2011コンテストで発見された脆弱性で、任意のコード実行を許してしまう可能性があります。

■Safari 5.0.5リリース

Pwn2Own 2011コンテストで発見されたWebKit(CVE-2011-1290、CVE-2011-1344)に存在する脆弱性を解決しています。

■iTunes 10.2.2リリース

Pwn2Own 2011コンテストで発見されたWebKit(CVE-2011-1290、CVE-2011-1344)に存在する脆弱性を解決しています。

[参考情報]

- 米アップル:セキュリティアップデート2011-002について

- 米アップル:iOS 4.3.2のセキュリティコンテンツについて

- 米アップル:iOS 4.2.7のセキュリティコンテンツについて

- 米アップル:Safari 5.0.5のセキュリティコンテンツについて

- 米アップル:iTunes 10.2.2のセキュリティコンテンツについて

Cyber Security Bulletin SB11-101(2011/04/11)

4月4日の週に報告された脆弱性の中からRealPlayerの脆弱性を取り上げます(Vulnerability Summary for the Week of April 4, 2011)。また、3月前半(3月7日と14日の週)に報告されたPwn2Own 2011コンテストで発見された脆弱性について取り上げます。

■RealPlayerに複数の脆弱性(2011/04/12)

Windows版RealPlayer 11.0~11.1、RealPlayer SP 1.0~1.1.5、RealPlayer 14.0.0~14.0.2に任意のコード実行につながる脆弱性が存在します。報告された脆弱性は、IVR(Internet Video Recording)ファイル処理に存在する脆弱性(CVE-2011-1525)、不正なクロスドメイン・リクエストが可能となる脆弱性(CVE-2011-1426)の計2件です。RealPlayer 14.0.3、RealPlayer Enterprise、Macintosh版RealPlayer、Linux版RealPlayerには、脆弱性の影響はありません。

[参考情報]

■Pwn2Own 2011コンテストで発見された脆弱性(2011/03/07)

2011年3月上旬、CanSecWest 2011会期中にPwn2Own 2011コンテストが開催されました。このコンテストは、米ティッピングポイントが立ち上げた脆弱性報告プログラム「Zero Day Initiative」によって企画されたものです。Webブラウザー(Internet Explorer、Mozilla Firefox、Google Chrome、Apple Safari)やスマートフォン(米アップル製iPhone 4(iOS)、カナダRIM製Blackberry Torch 9800(Blackberry 6 OS)、米デル製Venue Pro(Windows 7)、韓国サムソン製Nexus S(Android))を対象とした、脆弱性への攻撃に関するコンテストです。発見された脆弱性は次の通りです。

・Microsoft Windows 7上で稼動するInternet Explorer 8に任意のコード実行を許してしまう脆弱性(CVE-2011-1345、CVE-2011-1346、CVE-2011-1347)

・Apple Mac OS X 10.6.6(64ビット)上で稼動するSafari 5.0.3に任意のコード実行を許してしまう脆弱性(CVE-2011-1344)

・Apple iPhone(iOS 4.2.1)上で稼働するQuickLookに任意のコード実行を許してしまう脆弱性(CVE-2011-1417)

・RIM BlackBerry Torch 9800に任意のコード実行と不正なメモリー参照を許してしまう脆弱性(CVE-2011-1290、CVE-2011-1416)

[参考情報]

- US-CERT:Vulnerability Summary for the Week of March 7, 2011

- US-CERT:Vulnerability Summary for the Week of March 14, 2011

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。