2011年4月3日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

米シスコSecure Access Control Systemにぜい弱性(2011/03/30)

ユーザー認証、アクセス制御などを集中管理し、RADIUSおよびTACACS+サーバーとして動作するSecure Access Control System(ACS)には、認証されていない攻撃者が、ユーザーのパスワードを任意の値に変更できるぜい弱性が存在します。CVSS基本評価値は、攻撃元区分=ネットワーク、攻撃条件の複雑さ=低、攻撃前の認証要否=不要、完全性への影響=部分的、機密性・可用性への影響=なし、となります。

[参考情報]

米シスコNetwork Access Controlゲストサーバーにぜい弱性(2011/03/30)

訪問者などに一時的なネットワークアクセスを提供するためのNetwork Access Control(NAC)ゲストサーバーには、認証を回避してイントラネットなどの保護されたネットワークにアクセスを許してしまうぜい弱性が存在します。この問題は、ゲストサーバーが使用するRADIUS 認証ソフトウエアの設定上のぜい弱性に起因します。CVSS基本評価値は、攻撃元区分=ネットワーク、攻撃条件の複雑さ=低、攻撃前の認証要否=不要、機密性への影響=部分的、完全性・可用性への影響=なし、となります。

[参考情報]

BIND 9.6-ESV-R4リリース(2011/03/28)

3月28日、ISC(Internet Systems Consortium)では、BIND 9.6.2ならびにそれ以前のバージョンにおいて、DNSSECを有効にしている場合に検証エラーが発生するため、.comゾーンの名前解決ができなくなる可能性について注意喚起を出しました。BIND 9.6.3、BIND 9.7.3、BIND 9.8.0には影響はありません。ISCでは、この問題を回避するために、BIND 9.6.3をESV(Extended Support Version)版BIND 9.6-ESV-R4として再パッケージ化してリリースしました。

[参考情報]

VMware vmrunユーティリティーにアクセス権限昇格のぜい弱性:VMSA-2011-0006(2011/03/29)

仮想マシンをホストOS側のコマンドラインからある制御するためのvmrunユーティリティーには、アクセス権限昇格のぜい弱性が存在します。この問題は、vmrunが参照するVIXライブラリーに関係し、攻撃者が用意した外部ライブラリーの読み込みを許してしまう問題に起因します。影響を受ける製品は、Linux版VMware VIX API、Linux版VMware Workstationです。

[参考情報]

Cyber Security Bulletin SB11-087(2011/03/28)

3月21日の週に報告されたぜい弱性の中からOpen-source Ticket Request System、PHPで開発されたWebサイト用プログラムのぜい弱性を取り上げます(Vulnerability Summary for the Week of March 21, 2011)。

■Open-source Ticket Request Systemに複数のぜい弱性(2011/03/18)

トラブルチケットシステムとして知られているOpen-source Ticket Request System(OTRS)には、

クロスサイトスクリプティング、アクセス制限回避、情報漏えい、サービス不能などにつながる計28件のぜい弱性が存在します。

[参考情報]

■PHPで開発されたWebサイト用プログラムのぜい弱性

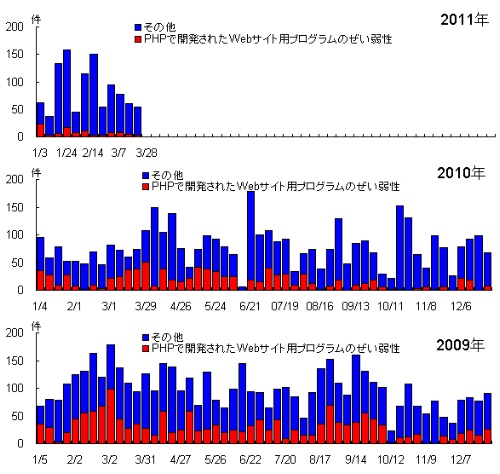

2011年第1四半期にCyber Security Bulletinで報告されたぜい弱性は計985件(2010年:787件、2009年:1392件)で、このうちPHPで開発されたWebサイト用プログラムのぜい弱性が98件(2010年:246件、2009年:521件)でした(図1)。報告件数が例年並となっている背景には、Google Chrome(72件)、Linuxカーネル(43件)、Adobe Acrobat(29件)、Cisco Adaptive Security Appliance(23件)など、いくつかの製品で多数のぜい弱性がNVDに登録されたことにあるようです。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。