2011年2月27日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

米シスコASA 5500シリーズに複数のぜい弱性(2011/02/23)

米シスコのセキュリティ製品である、Cisco ASA(Adaptive Security Appliances)5500シリーズに、サービス不能ならびに情報漏えいにつながるぜい弱性が存在します。サービス不能に関するぜい弱性は、(1)透過型ファイアウォールが有効な場合に、使用可能なパケットバッファーの枯渇が発生するぜい弱性(CVE-2011-0393)、(2)呼制御プロトコルであるSCCP(Skinny Client Control Protocol)インスペクション処理に関するぜい弱性(CVE-2011-0394)、(3)RIP(Routing Information Protocol)処理に関するぜい弱性(CVE-2011-0395)の3件があります。また、情報漏えいにつながるぜい弱性(CVE-2011-0396)は、ローカルCA(certificate authority)サーバーとして設定されている場合に、各種設定情報が格納されたファイルシステムにアクセスできてしまう可能性があるというものです。

[参考情報]

米シスコ ファイアウォール・サービス・モジュールのSCCP処理にサービス不能のぜい弱性(2011/02/23)

Cisco Catalyst 6500シリーズのスイッチとCisco 7600シリーズのルーター向けのファイアウォール・サービス・モジュールに、不正なSCCP(Skinny Client Control Protocol)メッセージを受信すると再起動するというぜい弱性(CVE-2011-0394)が存在します。SCCPは米シスコが開発した独自の呼制御プロトコルで、ファイアウォール・サービス・モジュールのSCCPインスペクション機能が有効な場合に影響を受けます。

[参考情報]

米シスコ TelePresence製品に複数のぜい弱性(2011/02/23)

Cisco TelePresenceは、音声、ビデオ、および対話要素を組み合わせて、対面形式の会議を実現するための製品群です。このCisco TelePresence製品群において、エンドポイントデバイスで8件、ビデオ会議の録画機能を提供するRecording Serverで8件、会議のスケジューリングと管理を簡素化するManagerで3件、複数ロケーション間でのコラボレーションを支援するMultipoint Switchで8件、計21件のぜい弱性が報告されています。ぜい弱性による影響は、コマンドインジェクションによるリモートからのコード実行、サービス不能、情報漏えい、アクセス権限の昇格、認証迂回(うかい)などです。

[参考情報]

- シスコ:cisco-sa-20110223-telepresence-cts: Multiple Vulnerabilities in Cisco TelePresence Endpoint Devices

- シスコ:cisco-sa-20110223-telepresence-ctrs: Multiple Vulnerabilities in Cisco TelePresence Recording Server

- シスコ:cisco-sa-20110223-telepresence-ctsman: Multiple Vulnerabilities in Cisco TelePresence Manager

- シスコ:cisco-sa-20110223-telepresence-ctms: Multiple Vulnerabilities in Cisco TelePresence Multipoint Switch

“2.2250738585072011e-308”問題(2011/02/15)

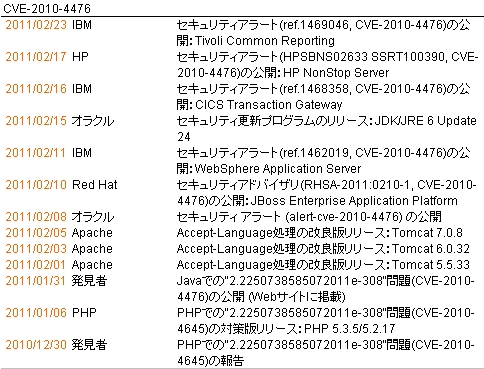

2010年12月30日、PHPにおいて、"2.2250738585072011e-308"のような文字列を数値に変換する際にインタプリターがハングアップするぜい弱性(CVE-2010-4645)が公表されました。2011年1月31日、Javaにおいて、"2.2250738585072012e-308"のような文字列を浮動小数点数に変換する際にインタプリターがハングアップする問題(CVE-2010-4476)が公表されました。これら一連のぜい弱性の対応経緯を振り返っておきましょう(図1)。

これら問題を解決するために、1月6日にPHP 5.3.5/5.2.17がリリースされ、2月15日にはJDK/JRE 6 Update 24がリリースされました。またTomcatでは、HTTPのAccept-Languageヘッダーを処理する際に、JREの問題となる関数Double.parseDoubleを参照していたことから、2月上旬、Accept-Languageヘッダーを処理する際に入力文字列の長さを制限するよう改良したTomcat 7.0.8/6.0.32/5.5.33をリリースしています。このほかにも、Red Hat、HP、IBMからJava関連製品において、“2.2250738585072012e-308”問題(CVE-2010-4476)を解決する対策版がリリースされています。

[参考情報]

Cyber Security Bulletin SB11-052(2011/02/21)

2月14日の週に報告されたぜい弱性の中からSCADA Engine BACnet OPC Clientのぜい弱性を取り上げます(Vulnerability Summary for the Week of February 14, 2011)。

■SCADA Engine BACnet OPC Clientにスタックオーバーフローのぜい弱性(2011/02/15)

SCADA Engine BACnet OPC Clientの1.0.25より前のバージョンには、スタックオーバーフローのぜい弱性(CVE-2010-4740)が存在します。BACnetは、空調などの設備機器を制御するためのビルネットワーク向けの通信プロトコル(Building Automation and Control Networking protocol)です。ぜい弱性は、SCADA Engine BACnet OPC ClientのWTclient.dllに存在し、csvファイルを処理する際に、任意のコード実行を許してしまうスタックオーバーフローが発生する可能性があります。

なお、この問題については、昨年9月にICS-CERT(Industrial Control Systems Cyber Emergency Response Team)から、"ICSA-10-264-01: SCADA ENGINE BACNET OPC CLIENT BUFFER OVERFLOW VULNERABILITY"としてアドバイザリーも発行されています。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)