2011年2月13日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Shockwave Player 11.5.9.620リリース:APSB11-01(2011/02/08)

Shockwave Player 11.5.9.620では、メモリー破損、バッファーオーバーフロー、解放済みメモリー使用(use-after-free)や入力検証に起因する、任意のコード実行を許してしまうぜい弱性21件を解決しています。

[参考情報]

Flash Player 10.2.152.26リリースAPSB11-02(2011/02/08)

Flash Player 10.2.152.26では、メモリー破損や整数オーバーフローなどに起因して、任意のコード実行を許してしまうぜい弱性13件を解決しています。

[参考情報]

Adobe ReaderおよびAcrobat 10.0.1リリースAPSB11-03(2011/02/08)

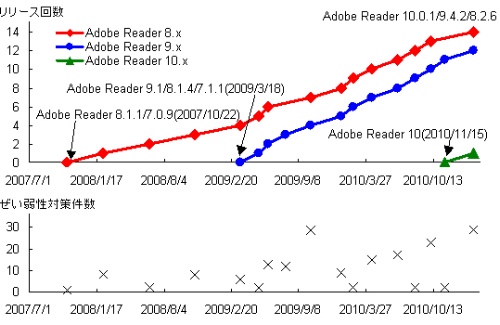

Windows、Macintosh版Adobe ReaderとAcrobatのバージョン10.0.1/9.4.2/8.2.6がリリースされました。これらのリリースでは、メモリー破損や入力検証に起因する任意のコード実行を許してしまうぜい弱性23件、サービス不能につながるぜい弱性3件、クロスサイトスクリプティングのぜい弱性2件、アクセス権限の拡大につながるぜい弱性1件、計29件のぜい弱性を解決しています。これまでのリリースの中で計29件は最多の件数で、2009年10月にリリースされたAdobe Reader 9.2/8.1.7/7.1.4に続いて2回目となります(図1)。

[参考情報]

マイクロソフト2011年2月の月例セキュリティアップデート(2011/02/09)

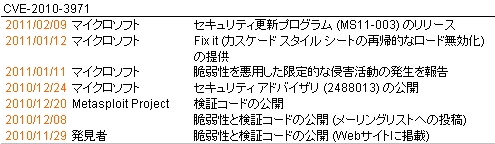

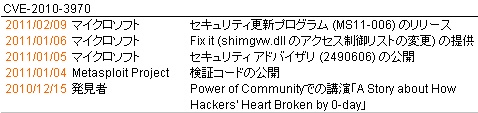

2月の月例セキュリティアップデートでは、12件のセキュリティ更新プログラムを公開し、22件のセキュリティ問題を解決しています。このうち、セキュリティ更新プログラム(MS11-003)では、昨年12月に確認されたInternet Explorerのカスケードスタイルシート処理に起因し、限定的な侵害活動も発生したぜい弱性(CVE-2010-3971)(図2)を、セキュリティ更新プログラム(MS11-006)では、Graphics Rendering Engineのぜい弱性(CVE-2010-3970)(図3)を解決します。

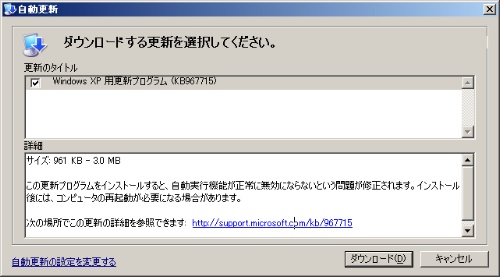

また、これまで手動でインストールする必要のあったWindows Autorun(自動実行)用の更新プログラムが、Microsoft Updateから提供されることがアナウンスされました。更新プログラムには、NoDriveTypeAutoRunレジストリキーが想定通りに機能しない問題を解決する更新プログラム967715(Windows XP、Windows Server 2003)(写真1)と、自動再生機能がUSB、外付けハードドライブまたはネットワーク共有で実行しないようにする更新プログラム971029(Windows XP、Windows Vista、Windows Server 2003/2008)(写真2)があります。

[参考情報]

- マイクロソフト:2011年2月のセキュリティ情報

- マイクロソフト:セキュリティ アドバイザリー(2488013): Internet Explorerのぜい弱性により、リモートでコードが実行される

- マイクロソフト:セキュリティ アドバイザリー(2490606): Graphics Rendering Engineのぜい弱性により、リモートでコードが実行される

- マイクロソフト:セキュリティ アドバイザリー(967940): Windows Autorun (自動実行) 用の更新プログラム

VMware ESX/ESXi仮想スイッチのアップデート:VMSA-2011-0002(2011/02/07)

VMware ESX/ESXiのセキュリティアップデート版がリリースされました。このアップデートではVMware ESX/ESXiの仮想スイッチに存在するぜい弱性(CVE-2011-0355)を解決します。VMware ESX/ESXiでは、仮想スイッチとしてCisco Nexus 1000V VEM(Virtual Ethernet Module)を提供しています。この仮想スイッチのパケット破棄処理にぜい弱性が存在し、VMware ESX/ESXiのサービス不能につながる可能性があります。

[参考情報]

RealPlayerに複数のぜい弱性(2011/02/08)

Windows版RealPlayer 11.0~11.1、RealPlayer SP 1.0~1.1.5、RealPlayer 14.0.0~14.0.1、RealPlayer Enterprise 2.0~2.1.4には、一時ファイル名の予測が容易であり、ファイルを実行することが可能な機能と組合せることにより、任意のコード実行を許してしまうぜい弱性(CVE-2011-0694)が存在します。

[参考情報]

OpenSSL 1.0.0d/0.9.8rリリース(2011/02/08)

OpenSSL 1.0.0d/0.9.8rでは、OpenSSL 0.9.8h~0.9.8q、OpenSSL 1.0.0~1.0.0cに存在するサービス不能ならびに情報漏えいにつながるぜい弱性(CVE-2011-0014)を解決します。この問題は、ClientHelloハンドシェークメッセージの処理に存在します。

[参考情報]

- OpenSSL 1.0.0d/0.9.8r

- OpenSSL:OpenSSL Security Advisory [8 February 2011]: OCSP stapling vulnerability in OpenSSL

Check Point Endpoint Security Serverに情報漏えいにつながるぜい弱性(2011/02/08)

Check Point Endpoint Security Server R71、R72、R73と、Integrity Server 7.xに存在するSSL秘密鍵などの情報漏えいに関する詳細情報が報告されました。報告によれば、SSL秘密鍵などが格納されたディレクトリにWebアクセスできてしまうというぜい弱性です。この問題は、2010年11月に公表され、既にCheck Pointからも注意喚起ならびに回避策が提供されています。

[参考情報]

- Check Point:sk57881: Endpoint Security Server Information disclosure vulnerability

- Rapid7 Advisory R7-0038: Check Point Endpoint Security Server Information Disclosure

Cyber Security Bulletin SB11-038(2011/02/07)

1月31日の週に報告されたぜい弱性の中からHP OpenView Performance Insightのぜい弱性を取り上げます(Vulnerability Summary for the Week of January 31, 2011)。

■HP OpenView Performance Insight Serverにぜい弱性(2011/01/31)

ネットワークやシステム、サービスを計画するために必要なパフォーマンスデータの収集と解析を行うHP OpenView Performance Insight Serverのバージョン5.2~5.41には、任意のコード実行を許してしまうぜい弱性(CVE-2011-0276)が存在します。この問題は、ティッピングポイントの「Zero Day Initiative」によって確認されたもので、com.trinagy.security.XMLUserManagerクラスに隠されたアカウントが存在することに起因しています。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。