2010年9月下旬、ソーシャル・ネットワーキング・サービス(SNS)「LinkedIn」のユーザーをターゲットとした攻撃が確認された。LinkedInはビジネスパーソン向けに特化したSNSで、様々な業界をカバーし、既に世界200カ国で8000万人を超えるユーザーを擁しているという。ユーザー数を飛躍的に伸ばすSNSの多くがサイバー犯罪者たちの標的となっている。ただ、こうした攻撃も、「ユーザー側の注意によってある程度は防げる」ことを認識しておくべきだ。

「Facebook」や「MySpace」といったSNSは、世界中に熱狂的なユーザーが広がっている。こうした人気に乗じてサイバー犯罪者たちが犯罪を企てるのは当然のことだろう。短期間に膨大な数のユーザーにマルウエアを拡散させるには、こういったサイトを標的にすれば効率的だからである。サイバー犯罪者たちが短期間に莫大な金銭を得る場合にも有効になる。

今回狙われたLinkedInは、ビジネスパーソン向けに特化したサービスである。サイトの内容がユーザーの履歴情報などを中心としていることから、ビジネスに有益な人物を探す用途で広く用いられている。IT関連の情報を発信するインドのWebサイト「Go Rumors」でも、LinkedInを「採用目的で人事担当者の多くに閲覧されるサイト」と説明している(※2)。

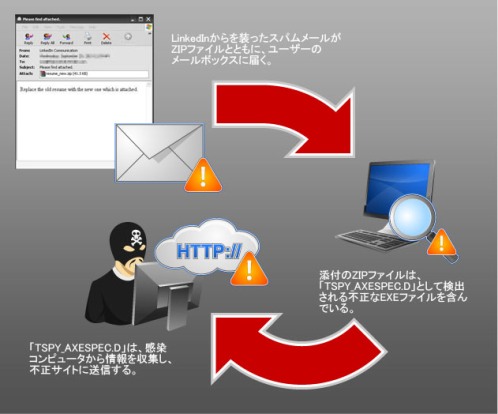

トレンドマイクロのウイルス解析チームTrendLabs(トレンドラボ)は、2010年9月下旬、「LinkedIn Communication(communication@linkedin.com)」を送信元に偽装したスパムメールを確認した。送信元となっている「LinkedIn Communication」は、LinkedInのコンタクト先で、メールには圧縮ファイル(拡張子ZIP)が添付されていた。メール本文には、添付ファイルの説明と称して、履歴書、ビジネスミーティング、請求書などに関する文面が記載されている。もちろん、添付されているZIPファイルの実体は、そうした内容とは関係のない、「TSPY_AXESPEC.D」(※3)として検出される実行ファイル(拡張子EXE)である。実行されると、この不正プログラムは、スパムメールとして侵入したコンピュータに自身をインストールする。その後、ユーザーの個人情報を収集し、その情報を不正サイトに送信する。

この事例で注目すべきは、LinkedInのユーザーに標的を絞っている点である。感染拡大の効率から、数多くのSNSがサイバー犯罪者に狙われていることは周知の事実である。そうした中で特にLinkedInを装った理由は、ビジネスに特化したサイトであるため、いわゆる「収入のあるビジネスパーソン」の情報のほうが金銭的な価値が高いと見込んだからだろう。

ビジネスに有効なアプリケーションを装う例も

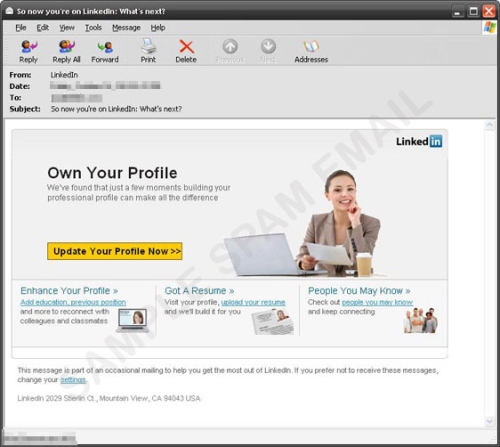

9月に発見した後もLinkedInに関連したスパム攻撃は続いた。10月上旬、LinkedInを送信者に偽装した別の事例として、偽のアプリケーションを利用したスパムメールが発見された。このメールには、ニュースレタータイプの履歴書が作成できるアプリケーションの利用を促すような内容が記載されていた。メール内に配置されたボタンをクリックすると、自分の履歴書をアップグレードでき、同時に他のユーザーの履歴書をより簡単に閲覧できるようになると説明されている。しかし実際には、ボタンをクリックしてもそのようなアプリケーションは利用できず、ボットネット「Zeus」に関連した不正サイトに誘導される。LinkedInでこのような各種アプリケーションサービスの配信登録をしているユーザーは、十分に気を付けるべきだろう。

LinkedInを悪用する攻撃は過去にも確認

実はLinkedInを悪用する攻撃は、過去にもたびたび確認されている。トレンドラボでは、2009年1月に、不正サイトへのリンクを含んだ有名人の偽LinkedInプロフィールを確認している(※4)。

偽プロフィール内のリンクをクリックすると、ユーザーは、いくつかのサイトへの誘導を経て、最終的には様々な不正プログラムをダウンロードすることとなる。また解析の結果、偽のプロフィール内にある特定のリンクからは、自動的に「TROJ_DLOAD.ML」(※5)がダウンロードされることが明らかになっている。この不正プログラムは、実行されると、別のWebサイトにアクセスし、そこからさらに別の不正プログラムをダウンロードする。「TROJ_DLOAD.ML」がダウンロードする不正プログラムの中には、「TROJ_FAKEAV.GDS」(※6)として検出される偽セキュリティソフトがある。偽セキュリティソフトをインストールさせ、個人情報や金銭を詐取することがサイバー犯罪者の最終目的だとみられる。