ちょうど10年前の今ごろ、マルウエアW32/Hybris(ハイブリス)が日本で広がりました。W32/Hybrisが出現したのは2000年9月下旬ですが、日本では2カ月遅れて11月ころから流布し始めました。

このW32/Hybrisは、電子メールの差出人を偽るマルウエアの先駆けで、送信者(マルウエア感染者)を特定できないようにするために、差出人を空白またはHahahaとする電子メールを送信しました。また、受信メールやWebサイトからメールアドレスを取得してメールを送信するため、メールをやりとりしたことのない、全く関係のない相手にも送付されました。さらに、電子メールの添付ファイルによる自己伝搬に加え、自動アップデート機能を兼ね備えていました。

マルウエアには、流布のためによく先駆けの技術が導入されます。そして、良くも悪くもその技術は継承されています。相手を知るという意味でも、CSIRT活動を続けていくうえでも、マルウエアが急速に広がりはじめた2000年ころの先駆けの技術を定期的に振り返っておくことは重要です。

- W32/Hybris(2000/11/14)

- http://www.ipa.go.jp/security/topics/hybris.html

- http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=WORM_HYBRIS.B

さて、2010年11月14日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

マイクロソフト2010年11月の月例セキュリティアップデート(2010/11/10)

11月の月例セキュリティアップデートでは、3件のセキュリティ更新プログラムを公開し、12件のセキュリティ問題を解決しています。

【 任意のコード実行 】

MS10-087:Microsoft Office のぜい弱性

MS10-088:Microsoft PowerPoint のぜい弱性

【 アクセス権限の昇格 】

MS10-089:Forefront Unified Access Gateway (UAG) のぜい弱性

【 なりすまし 】

MS10-089:Forefront Unified Access Gateway (UAG) のぜい弱性

[参考情報]

Mac OS Xのセキュリティアップデート2010-007(2010/11/10)

Mac OS X v10.5.8/v10.6.4、Mac OS X Server v10.5.8/v10.6.4のセキュリティアップデートと、Mac OS X v10.6.5がリリースされました。アップデート対象は、AFPサーバー、Apache mod_perl、Apache、AppKit、ATS、CFNetwork、CoreGraphics、CoreText、CUPS、ディレクトリサービス、diskdev_cmds、ディスクイメージ、Flash Playerプラグイン、gzip、イメージキャプチャー、ImageIO、画像RAW、カーネル、MySQL、neon、ネットワーク、OpenLDAP、OpenSSL、パスワードサーバー、PHP、プリント、python、クイックルック、QuickTime、Safari RSS、Time Machine、Wikiサーバー、X11、xarです。

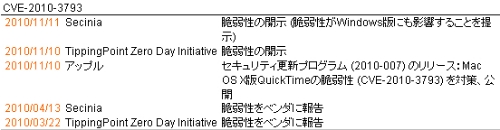

QuickTimeでは計9件のぜい弱性が報告されています。このうち、Sorensonでエンコードされたファイルの処理に存在するぜい弱性(CVE-2010-3793)は、任意のコード実行につながる可能性があります。この問題は、ティッピングポイントの「Zero Day Initiative」、Secuniaによって確認されたもので、Mac OS X版(2010年11月10日対策版リリース)、Windows版QuickTimeに影響があります(図1)。

[参考情報]

- 米アップル:Mac OS X v10.6.5 のセキュリティコンテンツおよびセキュリティアップデート 2010-007 について

- Secunia:QuickTime Sorenson Video 3 Array-Indexing Vulnerability

Flash Media Server 4.0.1/3.5.55/3.0.7リリース:APSB10-27(2010/11/09)

ビデオストリーミング製品であるFlash Media Server 4.0およびそれ以前のバージョン、3.5.4およびそれ以前のバージョン、3.0.6およびそれ以前のバージョンに複数のぜい弱性が存在します。いずれのぜい弱性も、悪用された場合にはサービス不能につながる可能性があります。

[参考情報]

Google Chrome 7.0.517.44リリース(2010/11/04)

Windows、Linux、Mac版Google Chrome 7.0.517.44がリリースされました。このリリースでは、メモリーの解放後使用(use-after-free)に関する問題、メモリー破損、整数オーバーフロー、配列処理(Out-of-bounds array access)に関する問題など、計10件のセキュリティ問題を解決しています。

[参考情報]

Cyber Security Bulletin SB10-312(2010/11/08)

11月1日の週に報告されたぜい弱性の中からシステム全体の管理や運用を統合管理するHP Insightソフトウエア製品のぜい弱性を取り上げます(Vulnerability Summary for the Week of November 1, 2010)。

■HP Insight Control Performance Managementに複数のぜい弱性(2010/11/01)

サーバーの性能の監視ならびに分析を通して、ボトルネック調査などを支援するWindows版HP Insight Control Performance Managementには、クロスサイトリクエストフォージェリー(CVE-2010-4032)、クロスサイトスクリプティング(CVE-2010-4030)、アクセス権限の昇格(CVE-2010-4031)につながるぜい弱性が存在します。

[参考情報]

■HP Insight Recoveryに複数のぜい弱性(2010/11/01)

論理サーバー環境の自動ディザスターリカバリーを実現するWindows版HP Insight Recoveryには、クロスサイトスクリプティング(CVE-2010-4101)、任意のファイルダウンロード(CVE-2010-4102)につながるぜい弱性が存在します。

[参考情報]

■HP Insight Orchestration Softwareに複数のぜい弱性(2010/11/01)

物理サーバーと仮想サーバーが必要とするストレージやネットワークなどの各種リソースの割り当てを支援するWindows版HP Insight Orchestration Softwareには、任意のファイルダウンロード(CVE-2010-4104)、アクセス権限の昇格(CVE-2010-4105)につながるぜい弱性が存在します。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)