2010年10月31日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Firefox 3.6.12、Firefox 3.5.15リリース(2010/10/27)

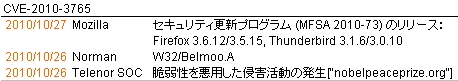

10月27日、Firefox 3.6.12、Firefox 3.5.15リリースがリリースされました。Firefox 3.6.12、Firefox 3.5.15では任意のコード実行につながるセキュリティ問題(CVE-2010-3765)を解決しています。この問題は、10月26日、ノーベル平和賞のWebサイト(nobelpeaceprize.org)において、ぜい弱性を悪用した侵害活動の調査中に確認されたものです(図1)。

[参考情報]

- Mozilla:Firefox 3.6セキュリティアドバイザリー

- Mozilla:Firefox 3.5セキュリティアドバイザリー

- 「Firefox」にゼロデイぜい弱性、報告から48時間で修正版をリリース

Thunderbird 3.1.6、Thunderbird 3.0.10リリース(2010/10/27)

Thunderbird 3.1.6、Thunderbird 3.0.10がリリースされました。Firefox同様、Thunderbird 3.1.6、Thunderbird 3.0.10では、任意のコード実行につながるセキュリティ問題(CVE-2010-3765)を解決しています。

[参考情報]

Shockwave Player 11.5.9.615リリース:APSB10-25(2010/10/28)

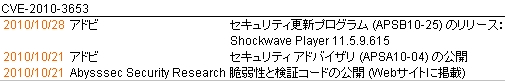

2010年10月21日、米アドビ システムズからShockwave Playerのぜい弱性(CVE-2010-3653)が公開され、10月28日、Shockwave Player 11.5.9.615がリリースされました(図2)。このリリースでは、10月21日に明らかになったShockwave Playerのぜい弱性(CVE-2010-3653)など、メモリー破損により任意のコード実行につながるぜい弱性9件、バッファオーバーフローにより任意のコード実行につながるぜい弱性2件、計11件の対策を含んでいます。

[参考情報]

米シスコ CiscoWorks 共通サービスにバッファオーバーフローのぜい弱性(2010/10/27)

Solaris、Windows版CiscoWorks 共通サービス(Common Services)には、任意のコード実行につながるバッファオーバーフローのぜい弱性(CVE-2010-3036)が存在します。影響を受けるバージョンは、3.0.5ならびに、それ以降です。バージョン4.0ならびに、それ以降は対策済みで、影響はありません。

ぜい弱性は、共通サービスのWebサーバーモジュールの認証処理に存在し、Webサーバーモジュールは、ポート番号は443/TCPあるいは、1741/TCPをデフォルトで利用します。ぜい弱性の悪用にあたり、認証処理を必要とせず、攻撃が成功するとシステム権限で任意のコードが実行されてしまう可能性があります。

[参考情報]

Cyber Security Bulletin SB10-298(2010/10/25)

10月18日の週に報告されたぜい弱性の中からSAP BusinessObjects、HP AssetCenterと、HP AssetManagerのぜい弱性を取り上げます(Vulnerability Summary for the Week of October 18, 2010)。

■SAP BusinessObjects Axis2 におけるデフォルトパスワード問題(2010/10/18)

SAP BusinessObjects Enterprise XI 3.2などで使用されているAxis2対応モジュール(dswsbobje.war)には、管理者権限とデフォルトパスワードが設定されています。このため、攻撃者が不正なWebサービス(jar)をアップロードした後、再起動した場合、任意のコード実行につながってしまう可能性があります。

[参考情報]

■HP AssetCenterとHP AssetManagerにクロスサイトスクリプティングのぜい弱性(2010/10/21)

ライフサイクル全般にわたりIT資産を管理できるHP AssetCenterとHP AssetManager(AIX、HP-UX、Linux、Solaris、Windows版)には、クロスサイトスクリプティングのぜい弱性(CVE-2010-3291)が存在します。影響を受けるバージョンは、HP AssetCenter 5.0x、HP AssetManager 5.1x/5.2xです。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)