Adobe ReaderおよびAcrobatのぜい弱性を悪用したドライブバイダウンロード攻撃は、クライアントパソコン(PC)にウイルスを感染させる常とう手段になっている。そのため、昨今はセキュリティベンダーをはじめ多くのIT関係者が、Adobe Readerをアップグレードするよう呼びかけている。ところが残念なことに、いまだにアップグレードせずに古いバージョンのAdobe Readerを利用し続けているユーザーがいるようだ。

今回は、Gumblar.8080攻撃によりAdobe Readerのぜい弱性を悪用されウイルスダウンロードの被害に遭ったクライアントPCを対象に、同PCにインストールされていたAdobe Readerのバージョンを、日本IBM セキュリティー・オペレーション・センター(以下、東京SOC)が調査した結果を紹介する。

Gumblar.8080攻撃は、複数のAdobe Readerのぜい弱性を攻撃対象としている。以下のバージョンがインストールされているとウイルスダウンロードが発生する可能性がある。

・Adobe Reader / Acrobat 7.0.9 以前

・Adobe Reader / Acrobat 8.1.2 以前

・Adobe Reader / Acrobat 9.2 以前

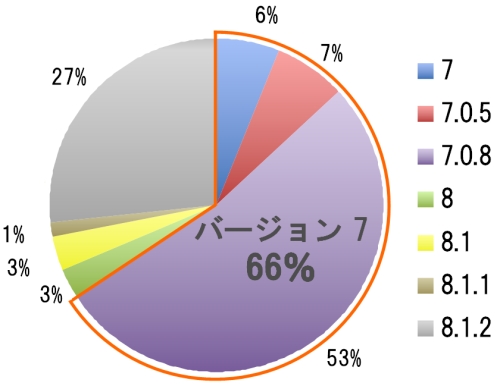

影響を受けたクライアントPCにおいて最も多く利用されていたバージョンは7.0.8で、次が8.1.2という結果だった。Adobe Reader 7.0.8以降のバージョンへアップグレードする際には、手動でインストールパッケージをダウンロードする必要がある。手動アップグレードを行わずに、放置しているクライアントPCが攻撃の影響を受けていることが分かる。

(東京SOC調べ:総数146件)

この調査結果で注目したいのは、いまだにバージョン7を利用しているユーザーがいることだ。Adobe Reader 7.xおよびAcrobat 7.xは、既に2009年12月28日にサポートが終了している。サポート終了から9カ月程度経ち、本来であれば8.xや9.xに移行しているはずだが、影響を受けたクライアントPCの66%がいまだに利用し続けていることが分かった。なお、Adobe Reader 9.xおよびAcrobat 9.xで影響を受けたクライアントPCは確認されなかった。

様々な機会に、アプリケーションのバージョン管理の重要性が指摘されているが、その理解が浸透するまでには至っていないのだろう。クライアントPCにインストールされているアプリケーションをユーザーが管理している組織では、アップグレードをしていないユーザーが存在する可能性がある。ぜひ周囲の人にアプリケーションのアップグレードを勧めていただきたい。

朝長 秀誠

日本アイ・ビー・エム セキュリティー・オペレーション・センター

セキュリティー・アナリスト

| 「今週のSecurity Check」は,セキュリティに関する技術コラムです。日本アイ・ビーエム マネージド・セキュリティー・サービスのスタッフの方々を執筆陣に迎え,同社のセキュリティオペレーションセンター(SOC)で観測した攻撃の傾向や,セキュリティコンサルタントが現場で得たエッセンスなどを織り交ぜながら,セキュリティに関する技術や最新動向などを分かりやすく解説していただきます。(編集部より) ■IBM Security Servicesが提供するネットワークセキュリティの最新情報はこちら■ |

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)