このところ、Windowsに感染するワーム「Stuxnet」(スタクスネット)が話題になっている。マカフィー、シマンテックなどのブログでも関連記事が公開されたが(「Stuxnetワームの最新情報」「Stuxnetワームの拡大で考えるAPT攻撃対策」など)、先週はエフセキュアからも情報が公開された。Q&A形式でよく寄せられる質問に答えた格好だ(Stuxnet Questions and Answers)。

StuxnetはWindowsのショートカットファイルに存在するぜい弱性を狙ったもので、制御システムなどがよく狙われている(関連記事:「メール添付のlnkファイルにも注意」、Windowsの脆弱性悪用ウイルス/Windowsのゼロデイ攻撃を実行するウイルス見つかる、現在も修正パッチの提供なし)。

このQ&Aのブログからは、次のようなことが分かる。StuxnetはUSBメモリーやUSBハードディスク、デジタルフォトフレーム、携帯電話機などのUSBストレージデバイス経由でWindowsパソコンに感染し、自分自身をネットワーク共有ドライブにコピーして感染拡大を図る。感染時に悪用するセキュリティホールは以下の5種類で、そのうち四つはゼロディエクスプロイトだ。そして権限昇格に関する二つのセキュリティホールは、まだ修正パッチが提供されていない。

Windowsの自動実行/再生機能を無効化しても、StuxnetはLNK関連のセキュリティホールを突いて感染してしまう。現在のStuxnetは2012年6月24日に機能停止する設定が施されており、その時点で感染拡大は止まる。なお、これまでのところ数十万台のパソコンが感染している。

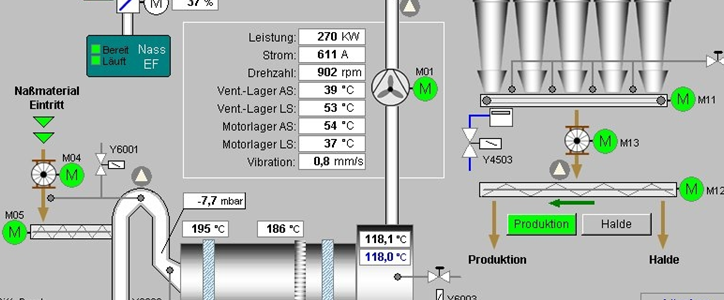

感染に成功したStuxnetはルートキットを使って身を潜め、感染パソコンがドイツのシーメンスの工場向け産業用システム「SIMATIC」(STEP 7)に接続可能かどうか調べる。可能であれば対象システムに送信されるコマンドを改ざんし、攻撃目標の工場を探す。Stuxnetがどのような攻撃をするか調べようとしたが、実際の工場用環境を確認しないと改ざんの目的が分からないため不可能だった。ただし、理論的には工場のモーターやコンベア、ポンプなどを制御して操業停止に追い込んだり、場合によっては爆発させたりできる。シーメンスによると、感染被害に遭った工場はわずか15カ所という。

Stuxnetのドライバーには、台湾リアルテック・セミコンダクターから盗まれたデジタル証明書による電子署名があった。亜種の電子署名には、台湾Jマイクロン・テクノロジーのデジタル証明書が不正使用されていた。両社間に特別な関係はないが、同ブログの筆者は、いずれも本社を台湾の同じオフィス街に置いている点が気になるとしている。

ダウンロードをともなわない感染手法、見付かる

興味深いブログ記事としては、マカフィーの「An Interesting Bypass」も挙げられる。

この記事の筆者は、あるマルウエアを分析し、マルウエア用モジュールをネットワーク経由で送信せず、パソコンのローカル環境で作り出す手口を見付けたのだという。仕組みは非常に単純だが、効率的に感染させられる。

何らかの手段で感染目的のコンテンツが実行されると、echoコマンドとパイプ処理を組み合わせて16進データ列をテキストファイルとしてパソコン内部に保存する。このテキストファイルはHTMLコマンドで構成されており、パソコンのデスクトップに置かれる。ファイル生成処理はローカル環境で完結しており、通信は発生しない。このため、侵入検知システム(IDS)や各種ネットワーク監視機構をすり抜けてしまう。

この16進データ列のテキストファイルは、たった二つのコマンドを使うだけでバイナリーファイル化し、簡単に実行できる。この筆者が分析したサンプルは最終的な実行可能ファイルが壊れていて機能しなかったようだが、動いていたらダウンロードの痕跡を残さず感染を成功させただろうとしている。

グーグルがネットワーク管理者向けのセキュリティ監視ツール

最後に、米グーグルが新たに公開したセキュリティ監視ツールの話題を取り上げておこう。

同社は2010年9月、自律システム(AS)向けツール「Google Safe Browsing Alerts for Network Administrators」の試験提供を開始した。同ツールを使うと、管理対象ネットワーク内に存在する悪質なコンテンツを早い段階で見付けられるという。具体的には、同社のブログ「Safe Browsing Alerts for Network Administrators」で紹介されている。

グーグルは元々、悪質なコンテンツの含まれたWebサイトを見付けると、そのサイトの管理者にメールで問題を知らせるようにしてきた。さらに、悪質なコンテンツを探すためのWebサイト管理者向けツール「Webmaster Tools」も提供している。

今回のツールもこうした取り組みの一環。このツールで新たな情報を提供することで、管理者の悪質コンテンツ除去やセキュリティホール修正といった作業を支援し、インターネットの安全向上に貢献できればと思うとしている。