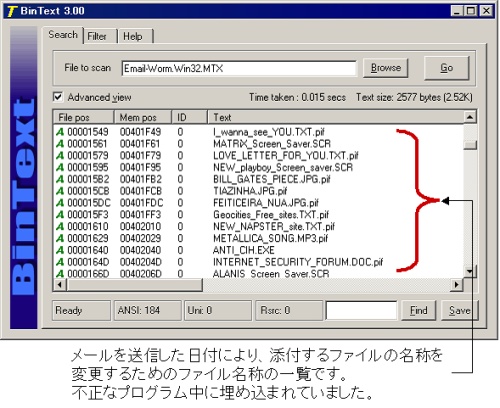

今回はまず、ちょうど10年前の歴史的な出来事を振り返っておきます。2000年9月5日、W32/MTX(エムティエックス)が出現しました。W32/MTXは、感染活動時に、特定のWebサイトからプログラムをダウンロードし実行する機能と、電子メールを利用した自己伝搬を行う機能を持った2種類の不正なプログラムをインストールしました。電子メールを利用した自己伝搬は、ユーザーが電子メール送信すると、同じあて先にW32/MTX自身を添付した電子メールをもう1通送信します。このとき、メールを送信した日付により、添付するファイルの名称を変更するという機能を備えていました。

- W32/MTX(2000/09/05)

- http://www.ipa.go.jp/security/topics/mtx.html

- http://www.trendmicro.co.jp/vinfo/virusencyclo/default5.asp?VName=PE_MTX.A

さて、2010年9月5日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

VMwareのセキュリティアップデート:VMSA-2010-0013(2010/08/31)

VMwareのセキュリティアップデートVMSA-2010-0013では、ESX 3.5 Console OS(COS)のperl、krb5、samba、tar、cpioを更新します。cpio、tarに存在するぜい弱性(CVE-2005-4268、CVE-2010-0624)は、サービス不能あるいは、任意のコード実行につながるものです。sambaでは不正なSMBパケットを受信した場合に、バッファオーバーフローが発生するぜい弱性(CVE-2010-2063)を解決しています。PerlではSafeモジュール(Safe.pm)に存在するアクセス制限が回避されるぜい弱性を解決しています。

[参考情報]

Cyber Security Bulletin SB10-242(2010/08/30)

8月23日の週に報告されたぜい弱性の中からGoogle Chrome、レッドハット、ミラクルリナックスの仮想環境製品のぜい弱性を取り上げます(Vulnerability Summary for the Week of August 23, 2010)。

■Google Chrome 6.0.472.55リリース(2010/09/08)

8月19日、メモリー破損などのぜい弱性9件を解決したLinux、Mac、Windows版Google Chrome 5.0.375.127がリリースされ、9月2日、5.0.375.127での対策が不十分であったWindowsカーネルのぜい弱性(CVE-2010-3111)、WebSockets処理に存在するぜい弱性など計14件を解決したGoogle Chrome 6.0.472.53(安定版)がリリースされました。また、9月8日には、バグ修正をおこなったGoogle Chrome 6.0.472.55がリリースされました。

[参考情報]

- Google:Stable Channel Update(5.0.375.127)

- Google:Stable Update(6.0.472.53)

- Google:Stable Update(6.0.472.55)

■レッドハット、ミラクルリナックスの仮想環境製品に複数のぜい弱性(2010/08/24)

レッドハットRed Hat Enterprise Virtualization、RHEL Desktop Multi OS、RHEL Virtualization、ミラクルリナックスAsianux Serverが提供する仮想環境には複数のぜい弱性が存在します。

QEMU-KVMで使用されているlibspiceには、ゲストQXLドライバポインタを適切に検証しないぜい弱性(CVE-2010-0428)、メモリー管理操作が実行されるアドレスを適切に制限しないぜい弱性(CVE-2010-0429)が存在します。QEMU-KVM自身にも、ゲストQXLドライバポインタを適切に検証しないぜい弱性(CVE-2010-0431)、配列へのアクセスにあたってインデックスを適切に選択しないぜい弱性(CVE-2010-2784)が存在します。また、ハイパーバイザーには、命令のエミュレーションに関する処理に不備があります。いずれも、悪用された場合に、サービス不能やアクセス権限昇格につながる可能性があります。

[参考情報]

- JVN iPedia:JVNDB-2010-001961: 複数のレッドハット製品などで利用されるlibspiceのゲストQXLドライバポインタにおける権限を取得されるぜい弱性(CVE-2010-0428)

- JVN iPedia:JVNDB-2010-001962: 複数のレッドハット製品などで利用されるlibspiceのメモリー管理操作における権限を取得されるぜい弱性(CVE-2010-0429)

- JVN iPedia:JVNDB-2010-001963: QEMU-KVMのゲストQXLドライバポインタにおける権限を取得されるぜい弱性(CVE-2010-0431)

- JVN iPedia:JVNDB-2010-001964: QEMU-KVMのsubpage MMIO initialization機能における権限を取得されるぜい弱性(CVE-2010-2784)

- JVN iPedia:JVNDB-2010-001965: Hypervisorの命令のエミュレーションにおけるサービス運用妨害(DoS)のぜい弱性(CVE-2010-0435)

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)