2010年8月29日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Shockwave Player 11.5.8.612リリース:APSB10-20(2010/08/24)

米アドビ システムズからShockwave Player 11.5.8.612がリリースされました。確認されたぜい弱性は計20件で、メモリー破損による任意のコード実行につながるぜい弱性17件、ポインター処理に起因する任意のコード実行につながるぜい弱性1件、サービス不能につながるぜい弱性2件です。

[参考情報]

RealPlayer SP 1.1.5(2010/08/26)

Windows版RealPlayerに任意のコード実行につながるぜい弱性が存在します。RealPlayer 11.0~11.1、RealPlayer SP 1.0~1.1.4が影響を受けます。報告されたぜい弱性は、ActiveXの処理、QCP(Qualcomm Code Excited Linear Prediction)ファイル処理、IVR(Internet Video Recording)ファイル処理、MP4コンテンツのYUV420変換処理、FLV(Flash Video)ファイル処理に存在するバッファオーバーフローなど計7件です。これらの問題は、7月上旬にリリースされたRealPlayer SP 1.1.5で解決されています。また、RealPlayer Enterprise、Macintosh版RealPlayer、Linux版RealPlayer、およびLinux版Helix Playerには、ぜい弱性の影響はありません。

[参考情報]

米シスコCisco IOS XRのBGP処理にサービス不能のぜい弱性(2010/08/27)

Cisco IOS XRのBGP処理にサービス不能につながるぜい弱性(CVE-2010-3035)が存在します。この問題は、Cisco IOS XRが認識できないtransitive属性を持つプレフィックスを適切に処理せず、隣接ノードに通知することに起因します。これにより、隣接ノードでは不正な属性を持つプレフィックスを受信する状態が発生し、BGPセッションのリセットにつながる可能性があります。

[参考情報]

米シスコUnified Communications Managerにサービス不能のぜい弱性(2010/08/25)

IPテレフォニーのための呼処理の基盤であるCisco Unified Communications Managerには、サービス不能につながる2件のぜい弱性が存在します。いずれも不正なSIP(Session Initiation Protocol)メッセージ受信が引き金となりプロセスの異常終了が発生し、サービス不能につながるといったものです。対象となるSIPポート番号は5060/TCP、5061/TCP、5060/UDP、5061/UDPです。

[参考情報]

米シスコUnified Presenceにサービス不能のぜい弱性(2010/08/25)

在席状態や利用可能なコミュニケーション手段に関する情報を管理するUnified Presenceに、サービス不能につながる2件のぜい弱性(CVE-2009-2874、CVE-2009-2052)が存在します。CVE-2009-2874は、ポート番号16200/TCPあるいは、22794/TCPで稼働するTimesTenDサービスが、大量のTCPコネクションを受信した場合に異常終了するといったものです。CVE-2009-2052は、Unified Presenceに組み込まれているファイアウォール機能が提供するネットワークコネクション追跡に関するものです。大量のTCPコネクションが確立された場合に追跡用の制御テーブルがあふれてしまうために、新たなTCPコネクション確立が阻害されることになります。

[参考情報]

OpenSSH 5.6/5.6p1リリース(2010/08/23)

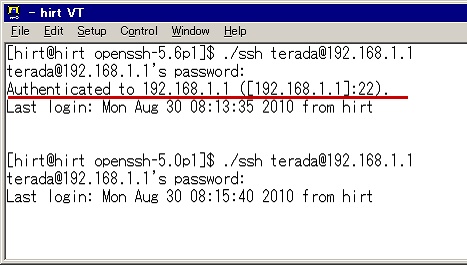

OpenSSH 5.6/5.6p1がリリースされました。今回のバージョンアップは、バグ対策、新しい機能の追加や強化を目的としたもので、セキュリティアップデートは含まれていません。機能強化の一つとしては、sshコマンドのLogLevelとしてverboseを指定した場合、認証の成功後に、接続先のホスト名とIPアドレスを表示するようになりました(写真1)。

[参考情報]

Mac OS Xのセキュリティアップデート2010-005(2010/08/24)

Mac OS X v10.5.8/v10.6.4、Mac OS X Server v10.5.8/v10.6.4のセキュリティアップデートがリリースされました。アップデート対象は、ATS、CFNetwork、ClamAV、CoreGraphics、libsecurity、PHP、Sambaです。

[参考情報]

Windows環境における安全でないライブラリーの読み込み問題(2010/08/24)

2010年8月24日に、マイクロソフトからセキュリティアドバイザリー(2269637)「安全でないライブラリーのロードにより、リモートでコードが実行される」が公開されました。この問題は、アプリケーションがDLL(ダイナミックリンクライブラリー)ファイルを読み込む際に問題が発生し得るぜい弱性で、アプリケーションが利用するDLLの検索順序に起因します。既に100近くのアプリケーションに、この問題の存在が指摘されています。

[参考情報]

Cyber Security Bulletin SB10-235(2010/08/23)

8月16日の週に報告されたぜい弱性の中からApache、SAPのぜい弱性を取り上げます(Vulnerability Summary for the Week of August 16, 2010)。

■Apache CouchDBにクロスサイトリクエストフォージェリー問題(2010/08/17)

非リレーショナルデータベースであるApache CouchDBのバージョン0.8.0~0.11.0には、クロスサイトリクエストフォージェリーの問題(CVE-2010-2234)が存在します。この問題は、バージョン0.11.2、1.0.1で解決されています。

[参考情報]

■SAP Crystal Reports 2008に任意のコード実行につながるぜい弱性(2010/08/11)

SAP Crystal Reports 2008には、CORBA GIOP(General Inter-ORB Protocol)リクエストを処理するebus-3-3-2-6.dllモジュールにぜい弱性が存在し、サービス不能あるいは、任意のコード実行につながる可能性があります。この問題は、不正なサイズのGIOPリクエストを処理する際に、整数オーバーフローが発生することに起因します。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。