ユーザーには気付かせないようにしてコンピュータへの不正なファイル感染を広げるために、サイバー犯罪者たちは絶えず新たな手口を考え、試みている。7月上旬に話題になった事例もその一つ。コンピュータへの侵入後に “Windows Input Method Editor” (IME)を装った自身のコピーを作成するというトロイの木馬型不正プログラムだ。

Windows IMEを偽装する不正プログラムの確認

サイバー犯罪者たちは、ソーシャルエンジニアリングの手口を駆使してユーザーをだまし、コンピュータに不正プログラムを仕込もうとする。それと同時に、どん欲に感染拡大を図ろうと、様々な工夫を凝らす。その一つが、OSやアプリケーションの正規の機能を悪用もしくは偽装する不正プログラムを仕掛けることである。

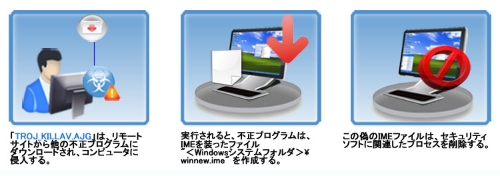

7月上旬には、そのような不正プログラムの新種が確認された。この不正プログラムは、コンピュータに入り込むと、Windows Input Method Editor (IME) という正規のコンポーネントを装って自らのファイルを保存する(トレンドマイクロでは、「TROJ_KILLAV.AJG」として検出)。ソーシャルエンジニアリングなどの手口によって、ユーザーを悪意のあるWebサイトに導き、誤ったダウンロード操作を誘う。

この不正プログラムは、侵入したコンピュータ内に複数のファイルを作成する。その一つは、<Windowsシステムフォルダ>に作成されるDLLファイル 「winnew.ime」であり、IMEを装っている。このためユーザーは、このファイルを正規のアプリケーションだと思い、そのまま実行させてしまう。このDLLファイルは、実行されると、コンピュータ内のセキュリティソフトに関連したプロセスを検索し、発見次第すぐにそれを削除する。IMEは、Windowsシステム上で、日本語や中国語、韓国語など多くの文字を用いる言語の入力を、専用のキーボードを使用せずに入力可能とするための正規機能である。これにより、指定文字によるMicrosoft Officeのすべてのアプリケーションの入力、その他のWeb上の入力、Eメール作成などが、Windows XP以降の任意のバージョンのOSで可能となる。ただし、2010年7月27日現在、「TROJ_KILLAV.AJG」は、「セキュリティソフト関連のプロセスの検索と削除」以外に目立った不正活動は行わないようだ。

正規機能を悪用する脅威とは

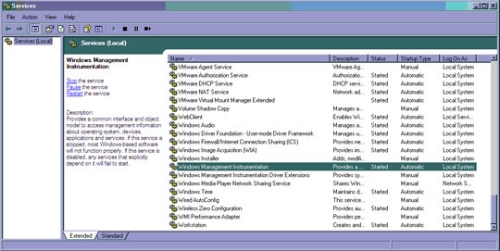

過去にもトレンドラボのエンジニアは、同様の事例にいくつか遭遇している。例えば「TROJ_WMIGHOST.A」は、正規のWindowsサービスを利用して拡散され、「BKDR_HTTBOT.EA」をダウンロードさせるという不正活動を行う。

この正規サービスは、 Windows Management Instrumentation (WMI)という、ユーザーがOSの情報を閲覧するための機能を提供する。これは、特にシステム管理者にとって便利な機能であり、管理対象のコンピュータのOSやユーザーの情報を統括するデータベースとしても利用できる。他方、「TROJ_WMIGHOST.A」は、この正規サービスを悪用するための不正なWMIスクリプトである。これにより、二つのブラウザーを開き、一方のブラウザーで「BKDR_HTTBOT.EA」を実行させ、もう一方のブラウザーから感染コンピュータ内のMicrosoft Officeファイルをリモートサイトに送る。このためユーザーは、知らないうちに重要情報を失う危険にさらされる。

OSやアプリの正規機能を悪用/偽装し、不正プログラムの拡散を図る手法は、既にサイバー犯罪の手口の中でもかなり一般的なものになってきている。例えばリムーバブルドライブを介して拡散するワームは、通常、自動再生機能を無効にすることで防ぐことができる。しかし「WORM_KOLAB.CQ」というワームの場合、この対処法は通用しない。 "autorun.inf"内 の「ActionKey」を使用するため、自動再生機能が無効になっていても、Windowsのエクスプローラを介してファイルが開かれ、ワームが自動実行されてしまう。

正規機能を悪用する手口は、Adobe関連の攻撃でも確認されている。「Adobe ReaderおよびAdobe Acrobat」が備えている「Launch機能」を悪用するのだ。Launchは、外部コンテンツやアプリケーションを起動するための機能で、この機能を利用した不正なPDFファイルが用いられている。

Adobe ReaderおよびAdobe Acrobatのこの正規機能を悪用することで、PDF文書の作成者は、そのファイル内に不正な実行ファイルを組み込めるようになる(組み込まれた実行ファイルは「TROJ_PIDIEF.UTA」として検出)。サイバー犯罪者は、様々なソーシャルエンジニアリングの手法を駆使し、コンピュータのユーザーが、このように仕組まれた添付ファイルを開くように仕向ける。「TROJ_PIDIEF.UTA」は、実行されると、さらに別の不正プログラムを作成する。ここで作成された不正プログラムは、「TSPY_ZBOT.NCT」として検出されるトロイの木馬型スパイウエア。情報収集活動を行い、さらに感染したコンピュータをボットネット「Zeus」の一部として取り込んでしまう。なお「TROJ_PIDIEF.UTA」は、「TSPY_ZBOT.NCT」の作成および実行の際、不正活動がユーザーに気付かれないように、以下のようなカレンダーを表示する。