2010年8月22日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Adobe Reader 9.3.4/8.2.4、Acrobat 9.3.4/8.2.4リリース:APSB10-17(2010/08/19)

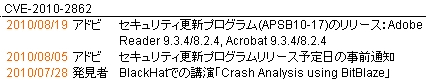

米アドビ システムズからAdobe Reader 9.3.4/8.2.4とAcrobat 9.3.4/8.2.4がリリースされました。このリリースでは、2010年7月28日にセキュリティカンファレンスBlack Hat USA 2010で報告された任意のコード実行につながるぜい弱性(CVE-2010-2862)(図1)、2010年3月29日に公開されたPDFファイルにおけるLaunchを用いたプログラム実行のぜい弱性(CVE-2010-1240)、APSB10-16で公開されたAdobe Flash Playerアップデートを含んでいます。

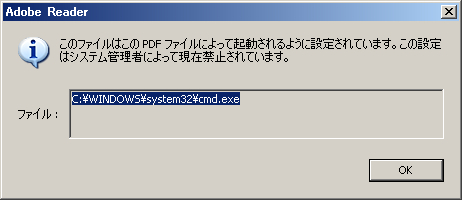

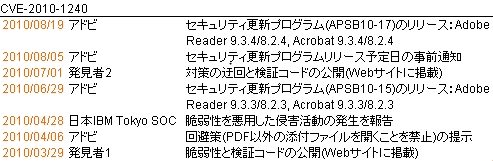

Launchを用いたプログラム実行のぜい弱性(CVE-2010-1240)についても、7月1日に報告された対策の迂回への対処が完了しました。ぜい弱性の悪用に対して、プログラム実行を禁止する警告ダイアログがあがるようになりました(写真1)。CVE-2010-1240については、既にぜい弱性を悪用した侵害活動は発生していますので、セキュリティアップデートに合わせてウイルス定義ファイルを更新してください(図2)。

[参考情報]

Tomcat 7.0.2リリース(2010/08/11)

Tomcat 7.0.2がリリースされました。このリリースでは、Tomcat 7.0.0に存在する、Transfer-Encodingヘッダー処理が適切ではないために、情報流出につながるぜい弱性(CVE-2010-2227)を解決しています。

[参考情報]

Ruby 1.9.2リリース(2010/08/16)

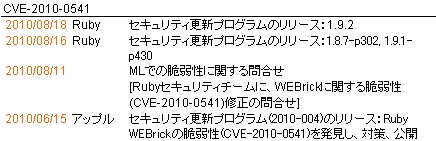

Ruby 1.9.2がリリースされました。このリリースでは、Rubyに添付されているWebサーバーフレームワークWEBrickに存在するクロスサイトスクリプティング問題(CVE-2010-0541)を解決しています。CVE-2010-0541は、Ruby 1.8.6、1.8.7、1.9.1の各バージョン、Ruby 1.9.2 RC2とそれ以前のバージョンに影響があります。

このぜい弱性は米アップルにより発見され、2010年6月15日にアップルのセキュリティ更新プログラム(2010-004)で対策、公開されました。8月にはいってから、Rubyセキュリティチームにぜい弱性の報告があり、修正されました(図3)。

[参考情報]

Cyber Security Bulletin SB10-228(2010/08/16)

8月9日の週に報告されたぜい弱性の中から、IBM WebSphere Service Registry and Repository、RSA enVisionのぜい弱性を取り上げます(Vulnerability Summary for the Week of August 9, 2010)。

■IBM WebSphere Service Registry and Repositoryにクロスサイトスクリプティングのぜい弱性(2010/08/10)

サービスの管理ならびに再利用などのために使用される情報の保管、アクセス、管理を行うシステムであるIBM WebSphere Service Registry and Repository 6.3にクロスサイトスクリプティングのぜい弱性(CVE-2010-2985)が存在します。WebプログラムHelpSearch.doのsearchTerm変数、WebプログラムQueryWizardProcessStep1.doのqueryItems[0].value変数を細工することにより攻撃が可能となります。

[参考情報]

■RSA enVisionにサービス不能のぜい弱性(2010/08/10)

統合的なログ管理を支援するRSA enVisionは、3.7 SP1よりも前のバージョンに、サービス不能につながるぜい弱性が存在します。詳細情報は公開されていませんが、ぜい弱性の深刻度を評価するCVSSの基本評価値(AV:N/AC:L/Au:S/C:N/I:N/A:P)によれば、ネットワーク経由の攻撃が可能で(AV:N=Access Vector: Network)、特別な攻撃条件を必要とせず(AC:L=Access Complexity: Low)、攻撃に際して認証操作が必要である(Au:S=Authentication: Single)。サービス不能のため可用性にのみ部分的な影響あり(C:N=Confidentiality Impact: None)(I:N=Integrity Impact: None)(A:P=Availability Impact: Partial)となっています。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)