最近のセキュリティーベンダーからの報告では、クライアントパソコン(PC)への攻撃の中では特にAdobe ReaderおよびAcrobatのぜい弱性が狙われていることが報告されている。日本IBM セキュリティー・オペレーション・センター(以下、東京SOC)でも、Adobe Reader のぜい弱性が最も攻撃を受けていることを確認しており、注意が必要だと考えている。しかし、危険なぜい弱性が存在するアプリケーションはこれだけではない。今回はGumblar攻撃の被害に遭ったクライアントPCの被害発生原因を調査して判明した、クライアントPCに放置されやすいぜい弱性について解説する。

Gumblar攻撃は、マルウエア感染の成功率を高めるために、複数のアプリケーションのぜい弱性を狙う。以下はGumblar攻撃が攻撃対象としているぜい弱性の一覧である。

・Java Runtime Environment (JRE)のぜい弱性(CVE-2008-5353)

・Java Web Startのぜい弱性(CVE-2010-1423)

・Adobe Readerのぜい弱性(CVE-2009-4324など)

・MDACのぜい弱性(MS06-014)

・Snapshot Viewerのぜい弱性(MS08-041)

・AOL AmpXのぜい弱性(CVE-2007-5755)

この6種類のぜい弱性のうち、最も攻撃の成功率が高い(ぜい弱性が残されたままになっている)アプリケーションは何か。答えはJava(JRE)のぜい弱性だ。Gumblar攻撃で利用されているこのぜい弱性は、Adobe Readerのぜい弱性よりも1年以上古いにもかかわらず、図1のように最も攻撃成功率が高い(Adobe Readerのぜい弱性CVE-2009-4324:2009年12月15日ぜい弱性公開、JREのぜい弱性CVE-2008-5353:2008年12月4日ぜい弱性公開)。

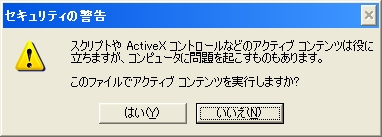

このJavaのぜい弱性への攻撃が実行される際、ユーザーが閲覧しているブラウザー画面には以下のようなポップアップが表示される。被害に遭ったユーザーは、このような警告も無視してしまうようだ。

そのほかJava関連では、2010年4月9日に新たなぜい弱性(Java Web Startのぜい弱性)が確認されている。Gumblar攻撃は2010年4月15日から、他の攻撃と合わせてこのぜい弱性への攻撃を行うようになった。同日ベンダーからパッチが提供されるまでの数時間、これはゼロデイ攻撃となっていた。

ただ、このゼロデイ攻撃の影響によってマルウエアダウンロードが発生した事例は現在のところない。実は、確認された攻撃コードはHTTP接続ではなくネットワーク共有(SMB)を利用してマルウエアをダウンロードさせる仕組みになっていた。

企業ネットワークの環境では外部とのネットワーク共有が禁止されていることが多いため、マルウエアをダウンロードできずに攻撃が失敗していたケースが多かったものと考えられる。一方で、接続制限のない家庭ユーザー環境では攻撃が成功していた可能性がある。

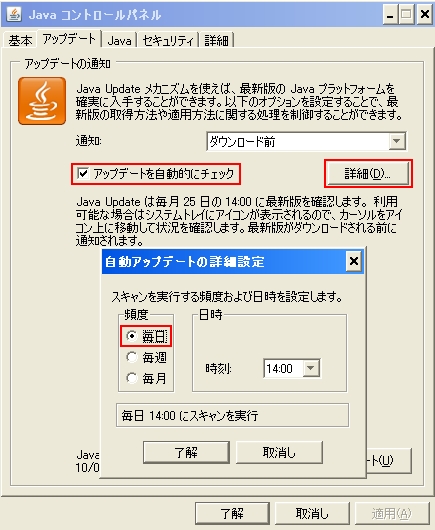

Adobe Reader のぜい弱性については、多数のベンダーから対策の必要性が伝えられているが、実際にはJavaのぜい弱性のほうが放置されているケースが多く危険な状況である。Javaに関しても積極的なバージョンアップが重要だ。自動アップデートの設定有無は以下の手順で簡単に確認できるので、この機会にぜひ実施してほしい。

1.自動アップデートするように“Javaコントロールパネル”から“アップデートを自動的にチェック”にチェックが入っているか確認する。

2.Javaはデフォルトで自動アップデートが毎月1回になっている。“詳細”から自動アップデートの確認を“毎日”や“毎週”に変更することも可能である。これにより、臨時のパッチがリリースされた際などに、素早く対策が可能になる。

ドライブバイダウンロード攻撃は、改ざんされた一般のWebサイトから行われるため、いくらユーザーが気をつけてWebサイトを閲覧していても、攻撃を受けるリスクは排除できない。

インターネットを利用しているクライアントPCは、必ず攻撃に遭ってしまうことを前提に、攻撃が成功しない対策を検討する必要がある。そのためには、まず利用しているすべてのアプリケーションに最新のパッチを適用することが対策のベースラインとなる。

それでも、パッチが未公開のぜい弱性が攻撃されるリスクは排除できない。そのような攻撃に対しては、新たな脅威動向に関するセキュリティ情報を定期的に確認し、日常のセキュリティ対策に活用することが重要である。そうすることで、新たなリスクに素早く対応できる。IPSやその監視サービスの導入といったパッチ適用以外のソリューションや、簡易なユーザー教育が効果的なケースもある。

朝長 秀誠

日本アイ・ビー・エム セキュリティー・オペレーション・センター

セキュリティー・アナリスト

| 「今週のSecurity Check」は,セキュリティに関する技術コラムです。日本アイ・ビーエム マネージド・セキュリティー・サービスのスタッフの方々を執筆陣に迎え,同社のセキュリティオペレーションセンター(SOC)で観測した攻撃の傾向や,セキュリティコンサルタントが現場で得たエッセンスなどを織り交ぜながら,セキュリティに関する技術や最新動向などを分かりやすく解説していただきます。(編集部より) ■IBM Security Servicesが提供するネットワークセキュリティの最新情報はこちら■ |