今回の内容は、前回の延長線上にある。前回の話は、ボットネットの核となるC&Cサーバーをクラウド化することで冗長性を担保することであった。今回は、クラウドの中にボットネットそのものを構築してしまおう、というアイデアが実現されつつあることについて説明する。

中央大学大学院が運用しているcNotesは、専用のハンドルネームを持つ複数の観測者(Handler)を国内から募り、日々収集している観測データに基づく情報を掲載しているサイトである。

このサイトで2009年12月、ハニーポットの運用者からの興味深いエントリーが掲載された。「Amazon Web Serviceを利用した攻撃」によると、2009年中にAmazon EC2が使用しているIPアドレス帯から受信した通信のうち、59%は迷惑メール送信に使用されるものであったという。次いで、16%が各種のぜい弱性を探り出す目的の通信であり、ボットネットを使用した攻撃と同様にTCPポート445、139といったWindowsファイル共有サービスに接続するものが中心に見られたという。

それとは別に、「Amazon EC2からのSIP着信の総当たり攻撃」というエントリーにも注目したい。一般に企業向けのサービスとして設置されているSIPサーバーを検索し探し出すことに成功すれば、海外などに電話をかけるためにそれを不正使用することも不可能ではない。そのようなSIPサーバーを検索する通信も、実際に観測されているという。

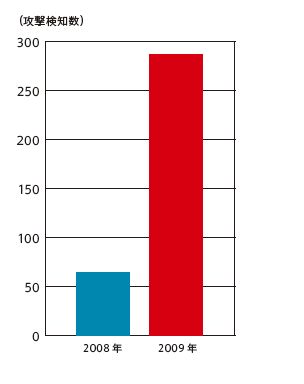

さらに、筆者の勤務先であるラックの監視センター「JSOC」では、クラウドから攻撃が行われた形跡を観測している。図に、それぞれ2008年と2009年に検知した、Amazon EC2を発信元とする攻撃の検知数を示す。

このようにAmazon EC2を発信元とする攻撃は2008年から2009年にかけて、検知数自体は決して多くないものの、4倍という高い伸びを示している。このような状況から、クラウドがボットネットの代替として悪用されている状況の一端をうかがい知ることができる。なお、攻撃検知数の内訳として、最も多いのがSQLインジェクションなどのWebアプリケーションを狙った攻撃であり、次いでSSHサーバーへのブルートフォース攻撃となっている。

もちろん、Amazon EC2の約款はこうした行為を禁じている。ただ、残念ながらいくつかの迷惑メール送信元ブラックリスト提供組織は、Amazon EC2が使用しているアドレスブロックのいくつかを同ブラックリストに含んでいると、先のcNotesでは伝えている。このように、残念ながらクラウドをボットネットのように使用する証拠も見え始めている。

Confickerというマルウエアが2009年の春先に流行したというニュースをご記憶だろうか(関連記事)。ConfickerはMS08-067のぜい弱性や、管理共有の辞書攻撃、感染PCのログオン資格情報、さらにUSBメモリーへの自己複製などを悪用して感染を広げることで知られている。また、そうした感染手段のみならず、毎日乱数的に生成されるドメインへや、P2Pプロトコルを使用した自己アップデート、そして仮想マシンの検知といった、非常に洗練されたテクノロジーを駆使して自己拡大に努めることが判明している。

そしてあまり報道されていないが、いまだにConfickerに感染したPCは世界中に存在しているのである。米NeustarのCloud Connectカンファレンスでの基調講演によると、現在ではConfickerに感染しているPCは全世界で640万台にも上るという。CPUコア数に置き換えると1800万コア、通信の帯域幅であれば28Tビット/秒になるのだという。これはすなわち、世界最大のクラウドである、と米Neustarは言うのである。

確かに、ボットネットをクラウドとして比喩することは一理ある。ユーザーから見て「コンピュータ・リソースが大量にあり分散している」という点では、ボットネットとクラウドは似た技術と言える。

ラック サイバーリスク総合研究所 研究センター長