2010年3月28日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

米シスコCisco IOSに複数のぜい弱性(2010/03/24)

Cisco IOSに計13件のぜい弱性が確認され、7件のアドバイザリが発行されました。

【 任意のコード実行 】

cisco-sa-20100324-sip:SIPメッセージ処理のぜい弱性

不正なSIPメッセージを受信した場合に、再起動あるいは、任意のコード実行につながるぜい弱性(CVE-2010-0580、CVE-2010-0581、CVE-2010-0579)です。対象となるSIPポート番号は5060/TCP、5061/TCP、5060/UDPで、TCPコネクションの確立処理が終了している場合に、このぜい弱性の影響を受けるとしています。

【 サービス不能 】

cisco-sa-20100324-tcp:TCPパケット処理のぜい弱性

TCPコネクション確立処理中に、不正なTCPオプションが設定されたTCPパケットを受信すると、装置が再起動あるいはハングアップしてしまうというぜい弱性(CVE-2010-0577)です。TCPウインドウ・サイズを設定している、PMTUD(path maximum transmission unit discovery)を有効にしている、ステートフルなNAT(network address translation)を有効にしているなど特別な設定を施している装置が、このぜい弱性の影響を受けるとしています。PMTUDは、パケットの発信元からあて先までの経路上で、最も小さなセグメント長を探し出すための機能です。

cisco-sa-20100324-sccp:SCCPメッセージ処理のぜい弱性

不正なSCCP(skinny client control protocol)メッセージを受信した場合に、装置が再起動してしまうぜい弱性(CVE-2010-0584)です。NAT SCCPフラグメント機能を有効としている装置が、このぜい弱性の影響を受けるとしています。SCCPは米シスコが開発した独自の呼制御プロトコルで、SCCPクライアントとコール・マネジャー(CM)との間の音声通信を制御します。コール・マネジャーはポート番号2000/TCPをデフォルトで利用します。

cisco-sa-20100324-ldp:MPLS処理のぜい弱性

Cisco IOS、Cisco IOS XE、Cisco IOS XRのMPLS(multiprotocol label switching)機能には、LDP(label distribution protocol)あるいは、TDP(tag distribution protocol)処理を有効としている場合に、サービス不能につながるぜい弱性(CVE-2010-0576)が存在します。対象となるポート番号は646/UDPで、不正なLDP UDPパケットを受信した場合に、mpls_ldpプロセスが再起動します

cisco-sa-20100324-ipsec:IKEパケット処理のぜい弱性

VPN Acceleration Module 2+がインストールされたCisco IOSが稼働しているCisco 7200、Cisco 7301ルーターには、不正なIKE(internet key exchange)パケットを受信した場合に再起動につながるサービス不能のぜい弱性(CVE-2010-0580、CVE-2010-0581、CVE-2010-0579)が存在します。

cisco-sa-20100324-h323:H323処理のぜい弱性

Cisco IOSのH.323の処理には、パケットを受け入れることができないキュー状態やメモリー・リーク状態が発生し、サービス不能につながる二つのぜい弱性(CVE-2010-0582、CVE-2010-0583)が存在します。H.323は、IPネットワーク上で、電話やビデオ会議などのリアルタイム・マルチメディア通信を実現するためのプロトコルの一つです。TCPコネクションの確立処理が終了している場合に、このぜい弱性の影響を受けるとしています。

cisco-sa-20100324-cucme:Cisco Unified Communications Manager Expressのぜい弱性

CME(cisco unified communications manager express)あるいは、SRST(cisco unified survivable remote site telephony)の設定が有効なCisco IOSに、サービス不能につながるぜい弱性(CVE-2010-0585、CVE-2010-0586)が存在します。登録済みIP電話からの不正なSCCP(skinny client control protocol)メッセージを受信した場合に、装置が再起動してしまう可能性があります。対象となるポート番号は2000/TCPで、TCPコネクションの確立処理が終了している場合に、このぜい弱性の影響を受けるとしています。

[参考情報]

- シスコ:cisco-sa-20100324-sip: Cisco IOS Software Session Initiation Protocol Denial of Service Vulnerabilities

- シスコ:cisco-sa-20100324-tcp: Cisco IOS Software Crafted TCP Packet Denial of Service Vulnerabilitys

- シスコ:cisco-sa-20100324-sccp: Cisco IOS Software NAT Skinny Call Control Protocol Vulnerability

- シスコ:cisco-sa-20100324-ldp: Cisco IOS Software Multiprotocol Label Switching Packet Vulnerability

- シスコ:cisco-sa-20100324-ipsec: Cisco IOS Software IPsec Vulnerability

- シスコ:cisco-sa-20100324-h323: Cisco IOS Software H.323 Denial of Service Vulnerabilities

- シスコ:cisco-sa-20100324-cucme: Cisco Unified Communications Manager Express Denial of Service Vulnerabilities

Firefox 3.6.2リリース(2010/03/22)

Firefox 3.6.2では15件のセキュリティ問題を解決しています。なお、任意のコード実行につながる新たなぜい弱性(MFSA 2010-25:スコープの混同による解放済みオブジェクトの再使用)が確認されたため、4月1日にFirefox 3.6.3がリリースされました。

【 任意のコード実行 】

MFSA 2010-08:WOFFの整数オーバーフローによるヒープ破損

MFSA 2010-09:multipart/x-mixed-replace形式の画像における削除されたフレームの再使用

MFSA 2010-11:メモリー破壊の形跡があるクラッシュ

MFSA 2010-16:メモリー破壊の形跡があるクラッシュ

MFSA 2010-18:nsTreeContentViewにおけるダングリングポインタのぜい弱性

MFSA 2010-19:nsPluginArrayにおけるダングリングポインタのぜい弱性

【 アクセス権限の昇格 】

MFSA 2010-10:プラグインと保護されていないLocationオブジェクトを通じたXSS

MFSA 2010-12:ラップされたオブジェクト上でaddEventListenerとsetTimeoutを使用することによるXSS

MFSA 2010-13:画像の先読みによるコンテンツポリシーの回避

MFSA 2010-20:URLの強制ドラッグ&ドロップによるクローム特権昇格

MFSA 2010-24:XMLDocument::loadによるnsIContentPolicyのチェック不足

【 なりすまし 】

MFSA 2010-14:キャッシュされたXULスタイルシートを通じたブラウザクロームの改変

MFSA 2010-15:非同期認証プロンプトの別ウィンドウ表示

MFSA 2010-22:NSSの更新によるTLS再ネゴシエーションへの対応

【 その他 】

MFSA 2010-23:画像ソースのmailto: URLへのリダイレクトによるメール編集画面の表示

OpenSSL 0.9.8nリリース(2010/03/24)

OpenSSL 0.9.8nがリリースされました。このバージョンでは、マイナーバージョンの番号処理に関連するぜい弱性(CVE-2010-0740)とKerberos設定ファイルの参照処理に関連するぜい弱性(CVE-2010-0433)が報告されています。いずれも、異常終了などのサービス不能につながるぜい弱性です。

[参考情報]- OpenSSL 0.9.8n

- OpenSSL:Changes between 0.9.8m and 0.9.8n

- OpenSSL:OpenSSL Security Advisory [24 March 2010]: "Record of death" vulnerability in OpenSSL 0.9.8f through 0.9.8m

Cyber Security Bulletin SB10-081(2010/03/22)

3月15日の週に報告されたぜい弱性の中からPHPで開発されたWebサイト用プログラムのぜい弱性を取り上げます(Vulnerability Summary for the Week of March 15, 2010)。

■PHPで開発されたWebサイト用プログラムのぜい弱性

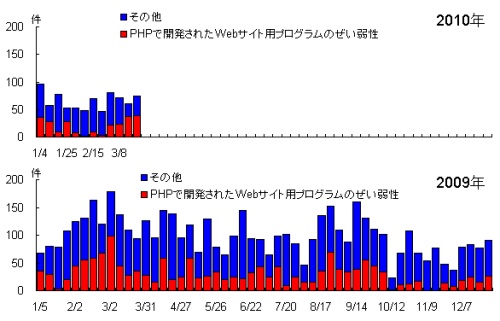

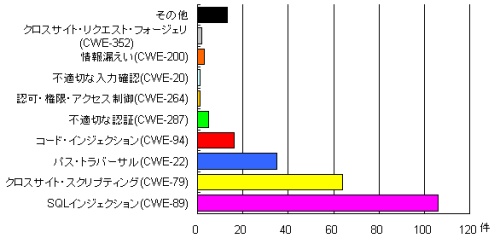

3月15日の週に報告されたPHPで開発されたWebサイト用プログラムのぜい弱性は計39件です。2010年1月~3月までの3カ月間についてみると、登録件数は計787件、このうちPHPで開発されたWebサイト用プログラムのぜい弱性は246件(31%)でした(図1)。ぜい弱性の種別は、SQLインジェクション(CWE-89)、クロスサイト・スクリプティング(CWE-79)、パス・トラバーサル(CWE-22)が上位を占めています(図2)。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。