フィッシング詐欺については、これまでに何度も話題になっており、インターネット・ユーザーも既に聞き慣れているだろう。典型的なフィッシング詐欺の手口としては、まず、ユーザーがオンライン銀行から送信されたように装ったスパム・メールを受信する。そのメールには、メール内のURLをクリックし、アカウントにログイン後、ユーザーの個人情報を更新するように促す記載がある。ユーザーは、メールの指示に従いURLをクリックすると、偽の銀行サイトに誘導され、ログインするために個人情報を入力することになる。そしてフィッシング詐欺の典型的な被害に見舞われる。しかし今回のフィッシング詐欺は、このような典型的な攻撃にとどまらず、更に手口が巧妙化してきている。

典型的なフィッシング詐欺の手口から・・・

トレンドマイクロのウイルス解析チームは2010年1月24日、AOLのインスタント・メッセンジャ「AIMインスタントメッセンジャー」からのメールを装った奇妙なメールを確認した。、AOLからユーザーへの「お知らせ」に見せかけたスパム・メールで、アカウントが閉鎖される可能性があるので直ちに「重要な更新プログラム」をダウンロードするようにと促す内容が記載されていた。しかも、緊急であるように思わせるため、ダウンロード用リンクが特定の期間しか使用できないとも追記されていた。

ユーザーがメール内のリンクをクリックすると、本物そっくりなAIMのダウンロード専用ページが開く。そして、「Agree and Download」(同意してダウンロードする)のボタンをクリックし、いかにも正規ファイルのような名前がつけられた "aimupdate_7.1.6.475.exe"を保存し実行するよう促される。この実行ファイルはもちろん、更新用ファイルではなく、「TSPY_ZBOT.JF」として検出される不正なファイルである。この情報収集型不正プログラム「TSPY_ZBOT.JF」も、既に知られている他の「ZBOT」ファミリと同様、ユーザーのアカウント情報を収集する機能を備えている。

更に巧妙な手口へ・・・

慎重なユーザーであれば、不必要に個人情報の入力を促す内容であれば、そのメールが本物であるかどうか疑うだろう。しかし今回のAIM関連のスパム・メールでは、ダウンロードを促すだけだったため大半のAIMユーザーはすぐに疑うことはなかったようだ。さらにその奥に仕組まれた巧妙な手口にも注意が必要だ。通常、どのフィッシング攻撃においても個人情報を収集する専用ページが用意されるが、今回の攻撃では、そのページが確認されていないという点である。

今回の攻撃では、ユーザーはファイルをダウンロードするために自身の情報を入力する必要はない。実際、今回の攻撃において、不正なファイルを実行すれば情報が収集されてしまう。さらに悪いことに、危険にさらされるのはユーザーのAIMの個人情報だけではない。オンライン銀行に関連したユーザー名やパスワードといったアカウント情報さえ失いかねない状況に陥る。というのも、ZBOTファミリは通常、感染コンピュータ上の銀行関連情報を狙った収集活動を実行するからだ。

そして、重大なペイロードへと・・・

昨今、フィッシング詐欺者の標的は名の知られた銀行だけではなくなっている。実際、ZBOTファミリによる情報収集を目的としたフィッシング攻撃「spy-phishing」が確認されており、ソーシャル・ネットワーキング・サイト(SNS)も標的になっていることが以下のように報告されている。

・Are You Being (Facebook) Phished?

・ZBOT Targets Facebook Again

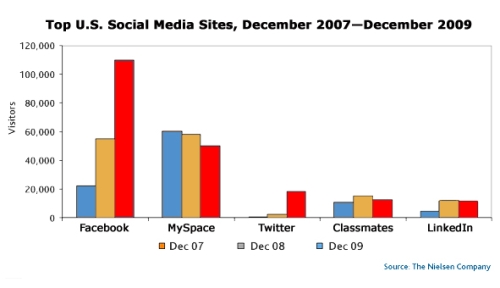

「Facebook」への攻撃が急増しているのは、最近、このSNSが米国で最も人気があると発表されたのを受けての結果であろう。

同様のフィッシング攻撃として以下の事例も確認されている。これらの攻撃では、メールの件名にユーザーの好奇心をあおる内容を記載し、受信者が思わず返信してしまうことを狙った手口が使われている。

・Another ZBOT Spam Run

・ZBOT Variant Spoofs the NIC to Spam Other Government Agencies

・Bogus “Balance Checker” Tool Carries Malware

どのようなリスクにさらされるか

「ZBOT」ファミリは、よく知られた情報収集型不正プログラムで、ソーシャル・エンジニアリングの手法を進化させながら不正活動することで悪名高い。この不正プログラムに関連するボットネット「Zeus」の背後には、サイバー犯罪者たちが潜んでおり、作成した不正プログラムの検出を逃れるために改良を続けている。そのためセキュリティ専門家は、常に監視の目を光らせていなければならない。このような状況で、ユーザーは、ZBOTの攻撃からコンピュータ内の情報を守るための対策を講じる必要がある。

ユーザーは、サイバー犯罪者が金銭目的のためならば入手できる情報は何でも利用するということに留意しておく必要がある。例えば、盗まれたクレジットカード情報は、ユーザーが知らないうちにオンライン・ショッピングで利用される可能性がある。また、アンダーグラウンド市場で取引される可能性もある。

ユーザーは、未知の送信元からのEメールを扱う際、細心の注意を払うことが必要である。疑わしいメール内のリンクをクリックする前に、よく考えることが必要である。リンクはクリックせず、正規のURLをブラウザに入力してWebサイトを閲覧することをお勧めする。

また、メールの添付ファイルをダウンロードし実行する前に、ファイルをスキャンすることも有効である。メールのフィルタリング機能を常に使用し、迷惑メールおよび不正な疑いのあるメールの排除を確実にしておくことも必要だ。通常、フリーメールにはスパム・フィルタ機能が備わっている。しかし今日の複雑化した脅威には、スパム・フィルタ機能だけでは十分に対応できない。電子メール、Webサイトおよびファイルのすべての感染経路から総合的な防御を提供するセキュリティ対策を講じる必要がある。

参考:

今回の脅威に関する記事はこちら:

http://about-threats.trendmicro.com/VINFO/RelatedThreats.aspx?id=16&language=en&name=The+ZeuS%2c+ZBOT%2c+and+Kneber+Connection&tab=malware

今回の脅威に関するウイルス情報はこちら:

http://www.trendmicro.co.jp/vinfo/grayware/ve_graywareDetails.asp?GNAME=TSPY%5FZBOT%2EJF

その他の関連情報(英語)はこちら:

http://blog.trendmicro.com/phishers-target-aol-im-users/

http://blog.trendmicro.com/phishing-in-the-guise-of-enhancing-security/

http://blog.trendmicro.com/are-you-being-facebook-phished/

http://blog.trendmicro.com/zbot-targets-facebook-again/

http://blog.trendmicro.com/another-zbot-spam-run/

http://blog.trendmicro.com/zbot-variant-spoofs-the-nic-to-spam-other-government-agencies/

http://blog.trendmicro.com/bogus-balance-checker-tool-carries-malware/

http://blog.trendmicro.com/new-zbotzeus-binary-comes-with-a-hidden-message/

Copyrights (C) 2009-2010 Trend Micro Inc. All rights reserved.

本記事の内容は執筆時点のものであり、含まれている情報やリンクの正確性、完全性、妥当性について保証するものではありません。

◆このコラムでは、フィリピンのトレンドラボの研究者が、最近のセキュリティ・インシデントについて解説します。記事はすべて新たに書き下ろしたものです。