2010年3月14日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Samba 3.5.1、3.4.7、3.3.12リリース(2010/03/08)

Samba 3.5.1、3.4.7、3.3.12がリリースされました。これらのバージョンでは、smbdプロセスがファイルの読み出し、書き込みと実行権限のチェックをバイパスするCAP_DAC_OVERRIDEの機能を継承するために、許可していないファイル・システムへのアクセスを許してしまうというぜい弱性(CVE-2010-0728)を解決します。バージョン3.3.11、3.4.6、3.5.0が、このぜい弱性の影響を受けます。

[参考情報]

マイクロソフト2010年3月の月例セキュリティ・アップデート(2010/03/10)

3月の月例セキュリティ・アップデートでは、2件のセキュリティ更新プログラムを公開し、8件のセキュリティ問題を解決しています。

【 任意のコード実行 】

MS10-016:Windows ムービー メーカーのぜい弱性

MS10-017:Microsoft Office Excel のぜい弱性

[参考情報]

Internet Explorerに任意のコード実行につながるぜい弱性(2010/03/11)

Internet Explorerが呼び出すiepeers.dll(Internet Explorer Peer Objects)には、解放済みメモリー使用に起因するぜい弱性(CVE-2010-0806)が存在します。まず、このぜい弱性の対応経緯を見てみましょう。

2007年3月6日 攻撃者:侵害活動に使用したドメイン名の取得

2010年3月10日 マカフィ:Internet Explorerの未修正のぜい弱性への侵害活動を報告

2010年3月10日 ウイルス対策ベンダー:BackDoor-EMN(マカフィ)、JS.Sykipot(シマンテック)、JS_SHELLCOD.JDT(トレンドマイクロ)などの定義ファイルの公開

2010年3月10日 マイクロソフト:アドバイザリ981374を公開

2010年3月10日 Metasploit Project:侵害活動の情報を基にした検証コードの公開

侵害活動で利用されたWebページの無害化済みサンプル・ページで検証すると、Internet Explorerはiepeers.dllを呼び出した後に異常終了します(写真1)。

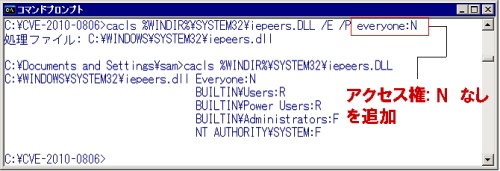

次に、アドバイザリ981374が提示する回避策の一つである「iepeers.dllのアクセス制御リスト(ACL)を変更する」を適用してみます(写真2)。同じWebページの無害化済みサンプル・ページで検証した場合、Internet Explorerはiepeers.dllを呼び出せず、ダイアログを挙げ、インターネット・サイトへのアクセスを中断することになります(写真3)。なお確認した範囲では、通常のWebページへのアクセスには支障はありませんでした。

[参考情報]

- マイクロソフト:セキュリティ アドバイザリ(981374): Internet Explorerのぜい弱性により、リモートでコードが実行される

- JVN:JVNTR-2010-09: Microsoft Internet Explorer における解放済みメモリーを使用するぜい弱性(VU#744549)

Safari 4.0.5リリース(2010/03/12)

Safari 4.0.5がリリースされました。影響を受けるパーツは、ColorSync、ImageIO、PubSub、Safari、WebKitで、計16件のセキュリティ問題を解決しています。

[参考情報]

Cyber Security Bulletin SB10-067(2010/03/08)

3月1日の週に報告されたぜい弱性の中から米シスコ製品のぜい弱性を取り上げます(Vulnerability Summary for the Week of March 1, 2010)。

■米シスコ製品に複数のぜい弱性(2010/03/03)

複数のシスコ製品に複数のぜい弱性が確認されました。今回の対策では、Digital Media系で4件、IPテレフォニーのための呼処理の基盤であるCisco Unified Communications Manager系で5件、計9件のぜい弱性への対応となります。

Digital Media Playerには、攻撃者が、遠隔に表示されている映像あるいは情報の中にデータを挿入できるぜい弱性(CVE-2010-0573)が存在します。

Digital Media Managerには、設定を変更などの制御可能なデフォルトの認証設定が存在します(CVE-2010-0570)。また、アクセス権限の昇格(CVE-2010-0571)、情報漏えい(CVE-2010-0572)につながるぜい弱性が存在します。

IPテレフォニーのための呼処理の基盤であるCisco Unified Communications ManagerのSCCP(skinny client control protocol)処理、SIP(session initiation protocol)処理、CTI Managerメッセージ処理には、サービス不能につながる複数のぜい弱性が確認されています。

不正なSCCPメッセージを受信すると、プロセスが異常終了し、音声サービスが止まってしまうというぜい弱性(CVE-2010-0587、CVE-2010-0588)です。SSCPは米シスコが開発した独自の呼制御プロトコルで、対象となるポート番号は2000/TCP、2443/TCPです。

不正なSIPメッセージを受信すると、プロセスが異常終了し、音声サービスが止まってしまうというぜい弱性(CVE-2010-0590、CVE-2010-0591)です。対象となるSIPポート番号は5060/TCP、5061/TCP、5060/UDP、5061/UDPです。

不正なCTI Managerメッセージを受信すると、CTI Managerサービスが異常終了するために、CTIアプリケーションが止まってしまうというぜい弱性(CVE-2010-0592)です。対象となるCTI Managerサービスのポート番号は2748/TCPで、デフォルト設定ではサービス稼動は無効となっています。

[参考情報]

- シスコ:cisco-sa-20100303-dmp: Cisco Digital Media Player Remote Display Unauthorized Content Injection Vulnerability

- シスコ:cisco-sa-20100303-dmm: Multiple Vulnerabilities in Cisco Digital Media Manager

- シスコ:cisco-sa-20100303-cucm: Cisco Unified Communications Manager Denial of Service Vulnerabilities

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。