不正プログラムやWebからの脅威による攻撃の影響は、通常、時間の経過とともに薄れていくものだが、Gumblarに関しては全く様子が異なる。Gumblar攻撃が世間に登場して以来、その攻撃に使われるマルウエア(ウイルス)には、次々に亜種が出現している。そして亜種が登場するたびに、利用されるぜい弱性の種類も、作成される不正ファイルの数も増加してきている。そのため、セキュリティ専門家は、Gumblarに関連した攻撃が、今後、更に複雑なものになるだろうと確信している。

トレンドマイクロのウイルス解析チームは2009年、大規模なWebサイトの改ざんを引き起こす新たな不正プログラムの出現を確認した。後に「Gumblar」として知られるようになった脅威である。Gumblarという名称は、ユーザーがリダイレクトされる先の不正サイトのドメイン名に由来している。実際には、2010年になって確認された「Gumblar」攻撃例のほとんどは「Gumblar」ドメインとは無関係で、リダイレクト先だけでなく、ダウンロードされる不正プログラム、ダウンロードの際に利用されるぜい弱性も多種多様になっている。が、報道などにおける「Gumblar」という言葉の使われ方を見ると、正規Webサイトの改ざんを発端としてユーザーを不正Webサイトへ誘導し不正プログラムをダウンロード・実行させ、最終的にはFTPのログイン・アカウントの情報詐取などを行う一連の攻撃手法を指す言葉として使われている例が多いようだ。

出現から今後の予測

2009年前半、Webサイト改ざんについてのニュースがインターネット上で広まった。Webサイト改ざんに利用される他の不正プログラムによる攻撃と同様、Gumblar攻撃は感染コンピュータ上に不正なファイルを作成することでその名を広めた。しかし、Gumblarに関連した攻撃は、時間の経過とともに巧妙化していった。通常、大規模なWebサイトの改ざんが発生してから数週間でピークに達し、徐々に減少していく。これは、セキュリティ専門家が関連不正プログラムを新たに検出したり、ユーザ間で攻撃の手口に関する情報が広まったり、Webサイトの所有者が感染したサイトを修復することにより感染の連鎖を断ち切るためである。

しかしGumblarの場合、Webサイトの管理者自身がGumblarの複雑な不正活動の犠牲になってしまったため、予期していたような収束をみせなかった。というのも、感染ユーザーはGumblarがFTPサーバーのアカウント情報を収集する機能を備えていることを知らなかったからだ。その結果、被害にあった感染ユーザーは、サイバー犯罪者のWebサイト改ざんに手を貸すこととなった。

Gumblarによる感染は世界中の国々に影響を及ぼしている。特に日本では、2009年10月以降Webサイト改ざんの届出件数が急増している(JPCERTコーディネーションセンター(JPCERT/CC)のレポートによる)。2009年第3四半期の届出件数が28件であったのに対し、同年10月から12月の届出は372件となっている。このため、日本のユーザーやWebサイト管理者は、この攻撃が更に発展することを念頭に置き、引き続き警戒を強めている。

Gumblarの脅威とは?

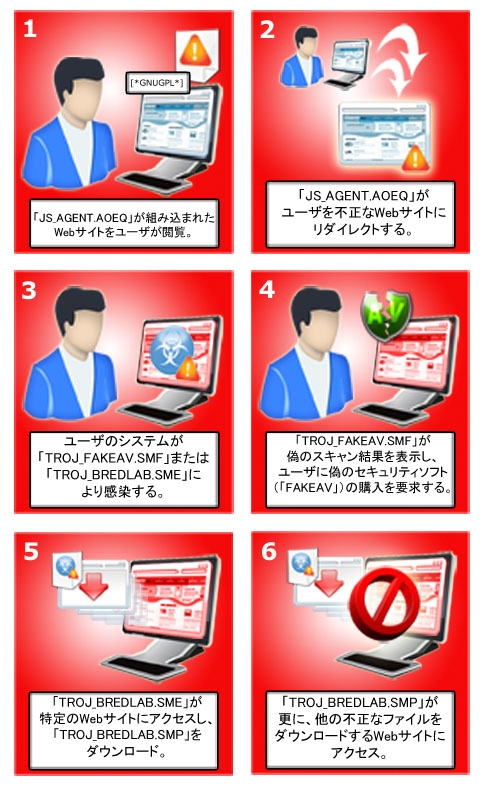

Gumblar関連攻撃の始まりは非常にシンプルである。まず、不正スクリプトが埋め込まれて改ざんされた「正規Webサイト」をユーザーが閲覧するところから始まる。閲覧したユーザーは、さらにそのサイトから、別の不正なWebサイトへとリダイレクトされる。そこには別の不正なスクリプトが組み込まれている。

そして、リダイレクト先の不正サイトから別の不正スクリプトがダウンロードされるわけだが、この不正スクリプトに「感染コンピュータ内のどのアプリケーションにぜい弱性が存在するか確認して特定する」という機能が備わっているのである。ここで特定されるアプリケーションの中には、例えば、Adobe Acrobat Reader、Adobe Flash PlayerおよびJava Runtime Environment(JRE)等が含まれている。ぜい弱性を持つアプリケーションが特定されると、そのアプリケーションに応じて選択された不正ファイルがダウンロードされる。こうしてダウンロードされた不正ファイルが、ぜい弱性を突き、さらに別の不正プログラムを作成するというのがGumblarの典型的な手口である。

このようにして作成された不正プログラムの一つが、「TROJ_WALEDAC.AYZ」として検出される不正プログラムである。この不正プログラムは、感染コンピュータ内の特定の拡張子を持つファイルからメール・アドレスを収集する。収集されたメール・アドレスはHTTPポストを介し、不正リモート・ユーザーに送信される。

Gumblarは様々に姿を変え、使用するドメイン名を継続的に変更する。また自分自身の「Uniform Resource Identifier(URI)」を難読化することにより、存在が確認され、ブラックリストに載せられるのを避ける。

Gumblarは、その巧妙な策略と技術を用い、昨年の脅威全体において重要な位置を占めた。Googleは約6万件のWebサイトがGumblarにより改ざんされたと推定してる。このため、Gumblar攻撃でのりダイレクト先となる不正ドメインは、2009年前半の 「top 10 malware sites list(不正プログラム配布サイトのトップ10)」の上位にランクされている。

Gumblarに似た脅威

2009年末、トレンドマイクロのウイルス解析チームは、サーバー・サイド・スクリプト言語「PHP」で動作するWebサーバーが改ざんされたことを確認、報告した。改ざんされたWebサイトには難読化されたJavaScriptが組み込まれていた。トレンドマイクロ製品ではこの難読化されたJavaScriptを「JS_AGENT.AOEQ」として検出する。暗号化されていない状態では、埋め込まれた不正なスクリプトの大半が以下のいずれかで始まっていることを、ウイルス解析チームは確認している。

・/*GNUGPL*/try{window.onload=function(){var

・/*CODE1*/ try{window.onload =function(){va

この不正なスクリプトは、「遅延属性」を用いてこの不正スクリプトの実行を遅らせることで、セキュリティ・ソフトによる検出を困難にする。さらに特定の正規サイト名を自身の不正コードに埋め込み、URLが正規のものであるように装った。