2010年を迎えても、サイバー犯罪者の不正活動は衰えを見せない。インターネット・ユーザーは、今年も、次々と手口を変えながら新たな被害者を増やし続ける偽セキュリティ・ソフト攻撃に注意が必要である。

SEOポイズニングの利用が最大の特徴

インターネットの発展とともに拡大し、セキュリティ業界の努力にもかかわらず続くサイバー犯罪だが、最近の最も顕著な不正活動は偽セキュリティ・ソフト攻撃である。「TrendLabs Malware Blog」では、2009年だけで50以上の偽セキュリティ・ソフト攻撃に関するブログ記事を公開した。

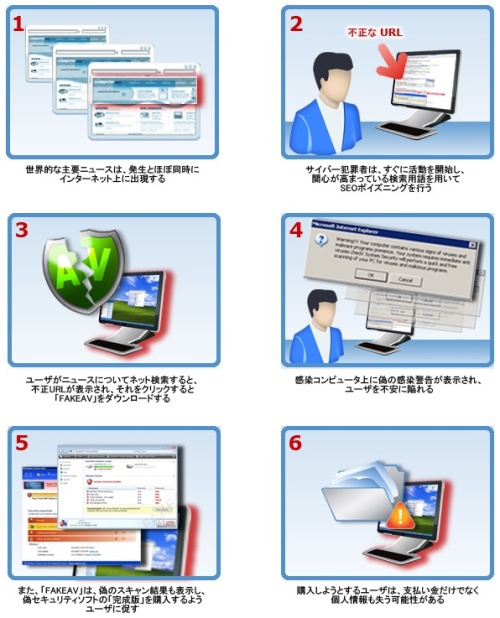

2009年初めには、ビジネス向けのソーシャル・ネットワーキング・サイト(SNS)「LinkedIn」の偽プロフィールにある不正URLから偽セキュリティ・ソフトがダウンロードされる攻撃が確認されている。その後数カ月の間に攻撃傾向は変化し、ネット検索の結果を操作するSEOポイズニング手法の増加が確認された。特に偽セキュリティ・ソフト型不正プログラム「FAKEAV」の亜種は、話題になった世界中の主な出来事およびニュースに常に目を光らせ、自身の感染拡大に利用した。ユーザーが最新のニュースを知ろうとして話題の人物名などでネット検索すると、SEOポイズニングにより操作された検索結果が表示され、結果内の不正URLをクリックすることにより「FAKEAV」の亜種に感染することになる。

数々のソーシャル・エンジニアリング手法の中でも、SEOポイズニングはサイバー犯罪者にとって「頼りになる」ツールであることが分かる。主要なニュースを利用した偽セキュリティ・ソフト攻撃事例の長いリストが、それを物語っている。このリストには、エールフランス航空447便の墜落事故や、米女優ファラ・フォーセットさん、コリー・アキノ元フィリピン大統領の訃報、台風16号(Ketsana)による被害などのニュースを利用した事例が含まれる。サイバー犯罪者は、これらのニュースに集まった人々の関心を最大限に利用した。

最近の「FAKEAV」関連の事例では、「Googleトレンド」や「GeoIP」などの新しい技術をSEOポイズニングに組み合わせた最新型の攻撃が確認されている。Googleトレンドは、Googleの検索エンジンに入力される人気の検索用語を公開する同社のサービスだが、これらの人気用語がSEOポイズニングに利用されていることが明らかになっている。また、GeoIPは、あるURLにアクセスするユーザーの所在地を特定するデータベースだが、このGeoIPを利用して特定の地域のユーザーを狙う事例が確認されている。このような新しい技術は、偽セキュリティ・ソフト攻撃の成功率を高める一因となっている。

2009年12月の最新攻撃は東西のニュースを利用

2009年12月、世界の関心を集めた二つのニュースが偽セキュリティ・ソフト攻撃に利用された。一つめは、米女優ブリタニー・マーフィさん急死のニュースである。ユーザーは、Googleでマーフィさんの死について検索すると、不正なURLに誘導された。これらの不正URLをクリックしたユーザーは、偽セキュリティ・ソフト関連の不正Webサイトにリダイレクトされ、偽の感染報告に脅かされることになった。不正Webサイトからダウンロードされる「HTML_FAKEAV.WAF」は、偽の感染報告のほかにも、偽のスキャン結果および偽セキュリティ・ソフトの購入を勧めるメッセージを感染コンピュータ上に表示する。また「HTML_FAKEAV.WAF」は、トレンドマイクロの製品では「JS_RENOS.WCF」として検出される不正URLにアクセスし、「TROJ_KRAP.DAM」(破損した「FAKEAV」のインストーラ)を含む複数の不正プログラムをダウンロードする。

二つめの攻撃では、「Mayon volcano eruption(マヨン火山噴火)」でユーザーがネット検索すると不正URLが表示され「FAKEAV」の複数の亜種に誘導された。フィリピンのマヨン火山が噴火する可能性があるというニュースが利用され、「TROJ_FAKEAV.MVE」、「TROJ_FAKEAV.PTO」および「TROJ_FAKEAV.XMS」として検出される不正プログラムが配布された。

SEOポイズニングにより表示された不正リンクをクリックすると、ユーザーは“google.com”が参照元でない場合、 CNNのホームページにリダイレクトされる。“google.com”が参照元の場合、ユーザーは別のURLにリダイレクトされ、その後、三つの不正URLのうちのいずれかに再びリダイレクトされ、上記の「FAKEAV」をダウンロードすることになる。サイバー犯罪者は、感染を確実なものにするために、このような複雑な攻撃を仕掛けたと言える。サイバー犯罪者としては、2009年の偽セキュリティ・ソフト攻撃を締めくくるのにふさわしい細工を施したつもりだろう。

2009年に確認された偽セキュリティ・ソフトの侵入経路やアプリケーション名は様々だったが、金銭目的で行われた点は同じである。サイバー犯罪者は、アンダーグラウンド組織のつながりを利用し、利益の上がるビジネスを行っている。2010年の脅威傾向および利用されるテクノロジーを予測したトレンドラボのレポートでは、サイバー犯罪者は、より直接的であからさまな脅しの手口を用い、より短期間で利益を上げようとするだろうと指摘されている。利益をさらに追求するために、深刻な被害を及ぼす、より高度な「FAKEAV」が出現する可能性がある。

変化し続ける手口

米連邦捜査局(FBI)は、偽セキュリティ・ソフトの活発な不正活動により、およそ1億5000万米ドルの被害が発生していると推計している。偽セキュリティ・ソフト詐欺は、最も古いサイバー犯罪の一つだが、同時に最も成功し存続している脅威とも言えるだろう。

偽セキュリティ・ソフト詐欺では、偽の感染警告でユーザーを慌てさせるのが基本的な仕掛けである。ただ、次第にこの仕掛けを発展させ、SEOポイズニングを利用したり、「身代金」の要求を行う攻撃まで確認されている。「身代金」を要求する攻撃では、感染コンピュータ内のファイルを暗号化してユーザーが使用できないようにし、ファイルの復号化のために支払いを要求する。コーデックを利用する手口もある。スパム・メールなどで動画へのリンクを送信し、リンクをクリックしたユーザーに、動画を観るためにコーデックをダウンロードするよう促すのだ。もちろん、ユーザーはコーデックの代わりに「FAKEAV」をダウンロードすることになる。

偽セキュリティ・ソフトが昨年に引き続き2010年も活発な活動を続けることは明らかであるが、サイバー犯罪者が次にどんな新しい手口を使ってユーザを罠にはめようとするのかは、想像するしかない。どんな手口の罠が待っていても、被害者にならないためには、万全の対策が必要である。

安全を維持するために

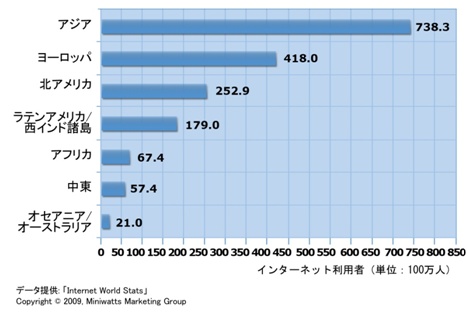

世界のインターネット使用状況のデータを公開している「Internet World Stats」のWebサイトによれば、現在、世界中で20億人近くがインターネットを利用している。ユーザーがコンピュータのセキュリティ意識を高めない限り、何億もの感染の可能性があるわけだ。不正プログラムへの感染を防ぐ最も基本的な方法は、知らない送信者からのURLをクリックしたり、ファイルを実行したりしないこと。これは何度も繰り返されている警告かもしれないが、実際、多くのユーザーが好奇心に負けて罠にはまり、その代償を払っている。もっとも、特に複雑な感染フローが用いられる不正プログラム攻撃の場合、ユーザーが注意していても感染は防ぎにくく、落ち度があるとは言えない場合もある。

アプリケーションのぜい弱性を利用して感染活動を行う不正プログラムも多いため、コンピュータを常にアップデートすることも有効な自己防衛手段である。より効果的にコンピュータを守るためには、ユーザーがアクセスするメール、ファイルおよびURLを評価し、その評価に応じて不正なものを判断してブロックする総合的なセキュリティ対策が必要だ。特に複雑な不正プログラム攻撃に対しては、このような「スマート」な防御が鍵となる。

参考:

・Det Caraig. (August 3, 2009). TrendLabs Malware Blog. “Cory Aquino’s Death Used to Spread Another FAKEAV.”(2010年1月)

・Det Caraig. (December 21, 2009). TrendLabs Malware Blog. “Rogue AV Scams Result in US$150M in Losses.” (2010年1月)

・Det Caraig. (December 21, 2009). TrendLabs Malware Blog. “News on Brittany Murphy’s Death Lead to FAKEAV” (2010年1月)

・Jessa dela Torre. (September 29, 2009). TrendLabs Malware Blog. “Tropical Storm Leads to FAKEAV.” (2010年1月)

・JM Hipolito. (June 4, 2009). TrendLabs Malware Blog “Air France Flight 447 Search Results Lead to Rogue Antivirus.”(2010年1月)

・Joseph Pacamarra. (December 24, 2009). TrendLabs Malware Blog. “PH: Mayon Volcano Eruption Spews Out SEO Attack”(2010年1月)

・Macky Cruz. (January 5, 2009). TrendLabs Malware Blog. “Bogus LinkedIn Profiles Harbor Malicious Content”(2010年1月)

・Macky Cruz. (June 25, 2009). “Blackhat SEO Quick to Abuse Farrah Fawcett Death”(2010年1月)

・Trend Micro. (December 2009). TrendWatch “Trend Micro Annual Report: The Future of Threats and Threat Technologies”

・トレンドマイクロ ウィルスデータベース 「HTML_FAKEAV.WAF」(2010年1月)

・トレンドマイクロ ウィルスデータベース 「JS_RENOS.WCF」(2010年1月)

・トレンドマイクロ ウィルスデータベース 「TROJ_KRAP.DAM」(2010年1月)

・トレンドマイクロ ウィルスデータベース 「TROJ_FAKEAV.MVE」(2010年1月)

・トレンドマイクロ ウィルスデータベース 「TROJ_FAKEAV.PTO」(2010年1月)

・トレンドマイクロ ウィルスデータベース 「TROJ_FAKEAV.XMS」(2010年1月)

Copyrights (C) 2009-2010 Trend Micro Inc. All rights reserved.

本記事の内容は執筆時点のものであり、含まれている情報やリンクの正確性、完全性、妥当性について保証するものではありません。

◆このコラムでは、フィリピンのトレンドラボの研究者が、最近のセキュリティ・インシデントについて解説します。記事はすべて新たに書き下ろしたものです。