2010年1月24日までに明らかになったぜい弱性情報のうち、気になるものを紹介します。それぞれ、ベンダーなどの情報を参考に対処してください。

Internet Explorerのセキュリティ・アップデート(定例外)(2010/01/22)

2010年1月15日に公開されたInternet Explorerのぜい弱性を解決するためのセキュリティ・アップデートがリリースされました。セキュリティ・アップデートでは、1月中旬の侵害活動に利用されたHTMLオブジェクトのメモリー破損のぜい弱性(CVE-2010-0249)など計8件のぜい弱性を解決します。セキュリティ・アップデートが定例外リリースされるまでの経緯を追いかけてみましょう。

- 1月12日:グーグル、侵害活動に関する情報を公開

- 1月14日:マカフィ、グーグルなどの侵害活動において利用されたInternet Explorerのぜい弱性を起点とした攻撃プロセスに対して「Operation Aurora」と命名

- 1月15日:マイクロソフト、「セキュリティアドバイザリ(979352): Internet Explorerのぜい弱性」を公開

- 1月15日:「Operation Aurora」の中で利用されているぜい弱性への攻撃手法が公開される

- 1月22日:マイクソフト、セキュリティ・アップデート「Internet Explorer のぜい弱性(MS10-002)」を公開

報告されたぜい弱性は既に侵害活動に利用されています。すみやかにInternet Explorerのセキュリティ・アップデートを実施してください。

[参考情報]

- マイクロソフト:MS10-002: Internet Explorer 用の累積的なセキュリティ更新プログラム

- JVN:JVNTR-2010-04: Internet Explorer に複数のぜい弱性 (TA10-021A)

米アドビ システムズ Shockwave Player 11.5.6.606リリース(2010/01/19)

米アドビ システムズからShockwave Playerのセキュリティ・アップデートが公開されました。確認されたぜい弱性は、Shockwave 3Dモデル処理の際に発生する整数オーバーフロー問題(CVE-2009-4003)とヒープ・バッファ・オーバーフロー問題(CVE-2009-4002)で、任意のコード実行につながるものです。Shockwave Player 11.5.2.602ならびにそれ以前のバージョンが影響を受けます。いずれのぜい弱性もSecuniaによって発見され、2009年12月に製品ベンダーにそのぜい弱性が通知されました。

[参考情報]

米アップル セキュリティ・アップデート2010-001(2010/01/19)

Mac OS X 10.5、Mac OS X 10.6のセキュリティ・アップデート版がリリースされました。影響を受けるパーツは、CoreAudio、CUPS、Flash Playerプラグイン、ImageIO、画像RAW、OpenSSLです。Flash Playerプラグインは、米アドビ システムズの「APSB09-19:Adobe Flash Player用のセキュリティ・アップデート」への対応で、最新バージョン10.0.42にアップデートします。OpenSSLは、SSLおよびTLSの再ネゴシエーション処理にぜい弱性(CVE-2009-3555)への対応として、OpenSSLでの再ネゴシエーション処理を無効にします。

[参考情報]

- 米アップル:セキュリティ・アップデート2010-001について

- 【CSIRTメモ】<2010年1月6日>:Adobe Flash PlayerとAdobe AIRのセキュリティ・アップデート

- 【CSIRTメモ】<2009年12月2日>:SSL/TLSプロトコルのぜい弱性

RealPlayerのアップデート(2010/01/19)

Windows版、Macintosh版、Linux版RealPlayerと、Linux版Helix Playerに任意のコード実行につながるぜい弱性が報告されています。報告されたぜい弱性は、GIFファイル処理、IVR(Internet Video Recording)ファイル処理、SIPR(RealAudio Sipro Voice)コーデック処理、SMIL(Synchronized Multimedia Integration Language)解析処理、スキン解析処理、RTSPパラメータ設定処理などに存在するヒープ・バッファ・オーバーフロー問題を含む、計11個のぜい弱性です。RealPlayer SP、RealPlayer 11.x、RealPlayer 10.x、RealPlayer Enterprise、Helix Playerが影響を受けます。

[参考情報]

米シスコ Cisco IOS XRのSSH処理にサービス不能のぜい弱性(2010/01/20)

Cisco IOS XRのSSH処理にサービス不能のぜい弱性(CVE-2010-0137)が確認されました。細工されたSSHバージョン2パケットを受信した場合、SSHコネクション処理が異常終了します。SSHコネクション処理の異常終了が繰り返されて発生するメモリー消費により、システムの稼動を阻害される可能性があります。

[参考情報]

米シスコ CiscoWorks Internetwork Performance Monitorにバッファ・オーバーフローのぜい弱性(2010/01/20)

Windows版CiscoWorks Internetwork Performance Monitorバージョン2.6ならびに、それ以前に任意のコード実行につながるバッファ・オーバーフローのぜい弱性が存在します。ぜい弱性は、CORBA GIOP(General Inter-ORB Protocol)リクエスト処理に存在し、細工されたgetProcessName GIOPリクエストを受信した場合にメモリー破損が発生し、攻撃が成功するとシステム権限を取得されてしまう可能性があります。

[参考情報]

Firefox 3.6、Thunderbird 3.0.1リリース(2010/01/21)

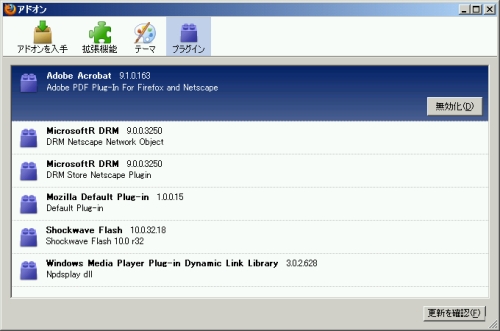

MozillaからFirefox 3.6、Thunderbird 3.0.1がリリースされました。また、Firefox 3.6には、セキュリティ強化の一環として、古いプラグインからユーザーを保護する機能が追加されました。その一つとして写真1に示すプラグイン管理への「更新を確認」ボタン追加があります。このボタンを押すことにより、プラグインチェックページ(http://mozilla.jp/firefox/security/plugincheck/)を利用した更新確認ができるようになりました。

[参考情報]

Cyber Security Bulletin SB10-018(2010/01/18)

1月11日の週に報告されたぜい弱性の中からキヤノンITソリューションズ製ACCESSGUARDIAのぜい弱性を取り上げます(Vulnerability Summary for the Week of January 11, 2010)。

■キヤノンITソリューションズ製ACCESSGUARDIANにXSSのぜい弱性(2010/01/13)

情報セキュリティ早期警戒パートーナーシップに報告されたキヤノンITソリューションズ製ACCESSGUARDIANのぜい弱性対策情報がNVDに登録されました(写真1)。

[参考情報]

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。

![Word 最速時短術 [増補新版]](https://info.nikkeibp.co.jp/atclnxt/books/25/03/07/00396/B_9784296207329.jpg)