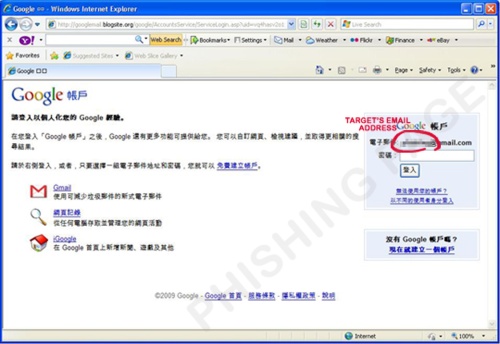

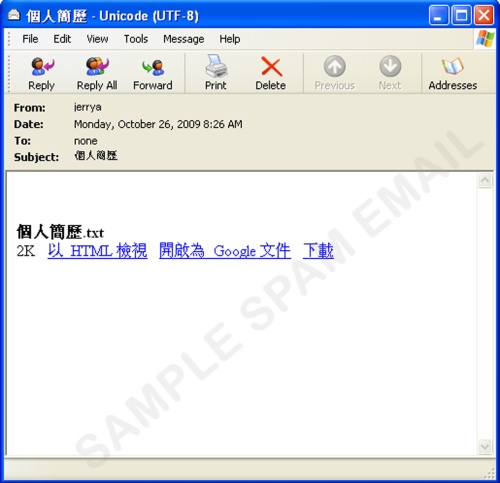

最近、フィッシング詐欺を行うサイバー犯罪者が、台湾のユーザーを狙って「スピア・フィッシング(特定のユーザーを狙ったフィッシング詐欺)」攻撃を仕掛け、Gmailアカウント情報を収集している。この攻撃では、メールもメール内の偽リンクも、標的となったユーザーのために個別に作成された。送信者欄は、ユーザーと同じ会社で働く人物がメールを送ったかのように偽造されている。さらに、メール内のリンクも、個別のユーザーに合わせてカスタマイズされていて、偽のGmail台湾ログイン・ページを開くと、既にユーザーの名前が入力されている。ユーザーの信用を騙し取るために施されたこれらの「改良」から見えてくるのは、サイバー犯罪者がこのような新技術を取り入れるために事前の「投資」を行ったということだ。

一般のユーザーの間でもフィッシング詐欺やその手口への認識が広まっているため、サイバー犯罪者は、「出資金」を増やしてより高度な技術を導入しなければならない状況に置かれている。フィッシング詐欺に利用されることが多い金融機関は、常にガイドラインやセキュリティ方針を発表し、ユーザーがフィッシング・メールに気付きやすいように対策を講じている。その甲斐あってか、ユーザーは「銀行」から送信された誤字だらけの不明瞭なメールを受け取り、口座情報を入力するように促されても、それが“本物”ではないことにすぐに気付くようになってきたのだ。

それでもサイバー犯罪者は諦めることはない。フィッシング詐欺に新しい技術を導入し、信用されるWebサイトになりすまそうとしている。

数より質で勝負

フィッシング詐欺の実行者は、誰かに当たることを願って一度に複数の弾を撃つ「ショットガン」型の攻撃はもはや行わない。このような従来型の手法から、攻撃を仕掛けるユーザーをあらかじめ選び、特定のグループを狙う「スナイパー」型に移行している。Gmail台湾の攻撃を例に挙げると、スパム・メールはユーザーのプロファイルに合わせてカスタマイズされ、偽ログイン・ページには、ユーザーの名前が事前に入力されて、特定のユーザーが狙い撃ちされていることがわかる。

フィッシング・メールは、通常、極めて一般的な内容であると思われている。実際、複数のガイドラインで、フィッシング・メールを見分ける手段として「一般的な内容であること」が挙げられている。したがって、今回の攻撃に見られるような標的型への移行により、ユーザーがうっかりメールを本物だと思い込む可能性が高くなる。

「ソーシャル」に進出

フィッシング攻撃に利用されるメディアも変わってきている。フィッシング・ページにユーザーを導くリンクは、もはやメールで送られてくるだけではなくなっているし、収集される情報も銀行関連情報だけではなくなってきている。

ソーシャル・ネットワーキング・サイト(SNS)は、急増するユーザー数を背景として、フィッシング攻撃には欠かせない存在になりつつある。フィッシング・リンクを配布する経路として利用されるのである。最近の攻撃では、Twitterユーザーが知らないうちに掲載されている自分の写真を見るためにリンクをクリックするよう促すメッセージを受け取った。メッセージ内のリンクをクリックすると、ユーザーの写真ではなく、偽のFacebookログイン・ページに誘導される。罠にはまり、Facebookのログイン情報を入力したユーザーは、アカウントを改ざんされることになる。

SNSを悪用した攻撃や、そのユーザーを標的にしたフィッシング攻撃は次々に確認されている。以下は、その中でも注目を集めた事例(英語情報)である。

・Phishers Spoof Facebook (Again) (サイバー犯罪者がまた偽Facebookページを偽造)

・Facebook Picture Joke Connives with Email Harvester (Facebookの写真ジョークがメールアカウント情報収集に利用される)

・Twitter DM Spam Collects Mobile Numbers (TwitterのDMスパムが携帯電話番号を収集)

・No Space for Another Banking Trojan(銀行口座情報を収集するトロイの木馬型不正プログラムはもう飽和状態)

エスカレートする被害

これまでフィッシング攻撃では、不正プログラムが利用されることはあまりなかった。攻撃の仕組み自体は、ユーザーにフィッシング・サイトを本物だと思い込ませる点に仕掛けがあるからである。しかし最近の傾向として、多くのフィッシング攻撃で情報収集型不正プログラムが用いられている。

情報収集型で知られる「ZBOT」の亜種が、フィッシング攻撃に用いる不正プログラムとして確認されている。これらの不正プログラムは、「デジタル証明書」や「セキュリティ・パッチ」になりすまして巧妙に正体を隠し、ダウンロードして実行するようにユーザーに促す。

ユーザーの金融関連情報を狙う不正プログラムをフィッシング攻撃に加えることで、ユーザーの被害はさらに深刻になる。「ZBOT」の亜種にはキーロガー機能を備えているものもあり、これらの不正プログラムが収集する情報は、特定のログイン・ページに入力されるものだけとは限らない。「ZBOT」は、メールアカウント情報から銀行関連情報まで、できるだけ多くの個人情報を収集し続ける。

サイバー犯罪者は、価値がある情報ならどんなものでも収集する。ユーザーができる最善策は、スパム・メール、不正URL、不正プログラムなどの様々なWebからの脅威を総合的にブロックできるセキュリティ製品で自分のコンピュータを守り、常にメールボックス内の不審なメールに警戒を怠らないことだ。

参考:

・ClearMyMail. (2008). “The Anatomy of a Phishing mail.”

・Dancho Danchev. (March 10、 2009). ZDNet. “New Study Details the Dynamics of Successful Phishing.”

・Fatima Bancod. (September 14、 2009). TrendLabs Malware Blog. “Phishers Spoof Facebook (Again).”

・Jake Soriano. (January 5、 2009). TrendLabs Malware Blog. “So Is It Twitter or Facebook?”

・JM Hipolito. (November 12、 2009). TrendLabs Malware Blog. “Twitter DM Spam Collects Mobile Numbers.”

・Rik Ferguson. (November 9、 2009). CounterMeasures. “No Space for Another Banking Trojan.”

・Rik Ferguson. (November 13、 2008). TrendLabs Malware Blog. “Facebook Picture Joke Connives with Email Harvester.”

・Sarah Calaunan. (October 29、 2009). TrendLabs Malware Blog. “Taiwan: Spear Phishers Target Gmail Users.”

・トレンドマイクロ ウィルスデータベース 「ZBOT」

・Trend Micro. (November 23、 2009). TrendWatch. “Balance Checker Mail Carries ZBOT Trojan.”

Copyrights (C) 2009-2010 Trend Micro Inc. All rights reserved.

本記事の内容は執筆時点のものであり、含まれている情報やリンクの正確性、完全性、妥当性について保証するものではありません。

◆このコラムでは、フィリピンのトレンドラボの研究者が、最近のセキュリティ・インシデントについて解説します。記事はすべて新たに書き下ろしたものです。