11月29日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

Internet Explorer 6ならびに7のぜい弱性(2009/11/23)

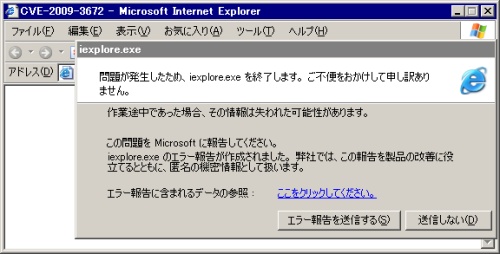

Internet Explorer 6ならびに7には,攻撃者の用意した任意のコード実行につながるぜい弱性が存在します。既に検証コードが公開されており,ぜい弱性を悪用された場合の影響として,ブラウザの異常終了を確認できます(写真1)。検証コードは,STYLEオブジェクトを取り出すために getElementsByTagName関数を使ってぜい弱性を攻撃します。

ぜい弱性に関する経緯は次の通りです。

11月21日:メーリングリストに検証コード投稿

11月22日:ISC(Internet Storm Center),投稿されたInternet Explorerのぜい弱性をハンドラーズ・ダイアリーで報告

11月23日:メーリングリストに簡易検証コード投稿

11月24日:フォティーンフォティ技術研究所,11月23日時点でパッチが全て適用されたWindows XP SP3(日本語版),Windows Vista Business SP1(日本語版), Windows Server 2003 SP2(日本語版)で検証コードが動作することを確認

11月24日:マイクロソフト,「セキュリティ・アドバイザリ(977981):Internet Explorerのぜい弱性」で,新たに報告されたぜい弱性を調査中であることを報告

ぜい弱性についてはマイクロソフトが対応中です。セキュリティ・アップデートがリリースされるまでは,Internet Explorerのアクティブ・スクリプトを無効にすることで回避できます。

[参考情報]

VMwareに複数のぜい弱性(2009/11/20)

VMware vCenterとVMware ESXのセキュリティ・アップデート版がリリースされました。影響を受ける部品は,JRE(30件),Tomcat(13件),ntp(2件),kernel(33件),python(10件),bind(1件),libxml/libxml2(2件),curl(1件),gnutil(1件)です。なお,BINDについてはBIND 9動的更新メッセージ処理に関するぜい弱性(CVE-2009-0696),curlについてはX.509証明書ドメイン名処理のぜい弱性(CVE-2009-2417)を解決しています。

[参考情報]

- VMware:VMSA-2009-0016: VMware vCenter and ESX update release and vMA patch release address multiple security issue in third party components.

- 【CSIRTメモ】チェックしておきたいぜい弱性情報 <2009年8月24日>

- 【CSIRTメモ】チェックしておきたいぜい弱性情報 <2009年11月17日>

PDFファイルに記録されているフォルダ名+ファイル名情報(2009/11/23)

インターネットに公開されているPDFファイルの中には,「フォルダ名+ファイル名に関する情報」が記録されたままのPDFファイルが掲載されているという報告です。この問題は,PDFファイル処理に関するぜい弱性問題ではなく,インターネットにPDFファイルを公開する際に気を付けるべき運用上の問題です。指摘されている内容は次の通りで,Google検索でCドライブに格納されてから印刷されたPDFファイルは約400万件,Dドライブに格納されてから印刷されたPDFファイルは約1300万件ヒットすると報告されています。

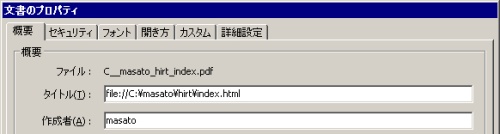

HTMLファイル(例:http://www.hitachi.co.jp/hirt/index.html)をダウンロードして保存する(例:C:\masato\hirt\index.html)。次に,保存したHTMLファイルをInternet Explorerで表示した後,PDFファイルとして印刷する。このような場合,印刷したPDFファイルには,保存したHTMLファイルの「フォルダ名+ファイル名に関する情報(file://C:\masato\hirt\index.html)」が記録されている(写真2)。

文書をPDFファイルとして印刷した際に,文書プロパティに記録されたタイトル,作成者などの情報がどのように記録されているのかを補足しておきます。ここでは,まず,C:\masato\nikkei\sighirt.txtファイルをInternet Explorerで表示した後,PDFファイルとして印刷します(写真3のPDF1)。その後,文書のプロパティのタイトル変更を行なった後,上書き保存(写真3のPDF2),ファイル・サイズを縮小→上書き保存(写真3のPDF3),名前を付けて保存(写真3のPDF4)のいずれかの方法でファイルを保存します。