IBM ISS X-forceの報告によると,最近,フィッシング詐欺が増加傾向にある。ただ,フィッシング詐欺で銀行口座の番号を奪ったとしても,ワインタイム・パスワードを採用しているなどセキュリティ強度が比較的高いと,奪った情報はほとんどど役に立たない。攻撃者にとっては効率が悪い。

この点から考えると,9月30日に報告された「URLZone」というトロイの木馬(ウイルスの一種)を悪用したサイバー犯罪は注意しておくべきだろう。URLZoneの標的はオンライン・バンキングのユーザーだ。ウイルス対策ソフト・ベンダーのFinjanの報告によると,既に被害パソコン(PC)は6000台を超える。感染したPCのユーザーが利用するオンライン・バンキングの口座から,勝手に犯罪者に送金してしまう。日本では馴染みがない部類のウイルスだが,海外ではこの手のサイバー犯罪は以前より増えている。

銀行の口座を直接操作できるので,フィッシング詐欺より簡単で手間がかからない。攻撃者にとって効率が良いことは明白だ。残高が突然減少すればユーザーも気付きそうなものだが,なぜ6000台ものPCが感染するまで気付かれなかったのだろうか。理由は,攻撃者が法執行機関やセキュリティ研究者の監視の眼を逃れる工夫をしたことにある。

攻撃コードを複数サーバーに分散させ,それぞれ難読化するなどしてセキュリティ研究者の追跡を難しくし,盗んだ金銭を第三者に正規のルートで海外送金させることで合法性を保ち,法執行機関の目をかいくぐっていた。

ワンタイム・パスワード認証も回避される

今回のサイバー犯罪の流れは図1のようになる。ポイントは次の五つだ。

(1)Web攻撃ツールの利用

(2)多機能なトロイの木馬(URLZone)の利用

(3)Man-in-the-browser(MITB)攻撃によるワンタイム・パスワードの回避

(4)Money-Mule(運び屋)の利用と細工

(5)GmailやFacebookなどのアカウント情報の盗用

URLZoneに感染させるまでの手順はサイバー犯罪とほとんど変わらない。異なるのは,上述したようにセキュリティ研究者などの追跡手順を面倒にすることで,感染PCを増やすための“時間稼ぎ”のトリックが優れていたことだろう。なお,図1のC&C(Command-and-Control server)は中国ドメインに設置されていた。現在は利用アカウントが停止している。

(1)については,世界中で悪用されている「LuckySploit」と呼ばれるツールが使われている。LuckySploitは,以前紹介した“Mpack”や“YES Exploit System”のようなWeb経由での攻撃コード・ツールキットである。良く見られるのは,スクリーンセーバーや音楽,動画などのダウンロード・サイトに攻撃コードが埋め込まれていて,そこから悪性サイトに誘導されるパターンだ。

(3)のMITB攻撃とは,標的PCがオンライン・バンキングなどのサイトにアクセスしたタイミングで,不正プログラムを動作させる攻撃を指す。この手口を使うことで,サイバー犯罪者は現状のオンライン・バンキングの認証機能を回避できる。今回狙われたドイツのpostbankの場合,ユーザー認証にワンタイム・パスワードが採用されていたにもかかわらず,MITBにより回避されてしまった。実際,この攻撃手法への対策を講じているオンライン・サービスはほとんど無いはずだ。

(4)のMoney-Muleの利用方法も興味深い。Money-Muleは一口に言うと,運び屋や送金係のような位置付けの闇業者である。サイバー犯罪者は標的の金銭をMoney-Muleの口座に不正送金する。するとMoney-Muleは,この金銭を海外の口座へ転送する。従来はここまでだったが,今回は運び屋の情報が簡単に発見されないよう工夫されている。例えば次のようなことだ(参照:http://rsa.com/blog/blog_entry.aspx?id=1530)。

ア)URLZoneに感染したパソコンから,金銭を奪われたオンライン・バンキングを利用しても,URLZoneにより,何も変化が無かったように表示される。このため被害者は自身の被害に気付くことが遅れてしまう。場合によっては気付くこともない。

イ)攻撃者は運び屋のアカウントを抽出できないようにサーバー側に細工をしたり,偽の運び屋アカウントを作成したりと,セキュリティ専門家を欺くための仕組みを盛り込んでいる。

(5)に関して言うと,攻撃者は,対象としたユーザーが持つ他のサービスのアカウントを奪い,他のオンライン・サービスに悪用しようとしている。一見,今回のケースとは関係ない情報を収集しているようだが,そうではない。メール・メッセーに様々な個人情報が含まれていることを考えると,メールは攻撃者にとって非常に“おいしい”情報と言える。FacebookなどSNSの情報は,そのユーザーの人間関係まで把握できる可能性がある。この2種類の情報を入手し悪用すれば,精度の高い標的型攻撃が可能になり,被害者からさらに金銭を奪えるかもしれない。

変わりゆく攻撃手口とその対応策

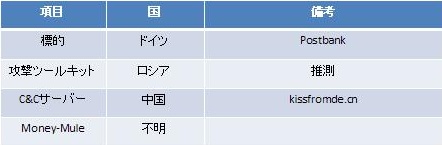

関連したツールやC&Cサーバーが開発・設置された国を表1にまとめた。一部,筆者の推測が含まれているが,基本的にそれぞれバラバラである。筆者が今まで調査したWebサイトへの攻撃例では,ほとんどの場合,中国で開発されたツールを同国内のドメインで使っていた。この観点で考えると,今回の事件は犯罪そのものがインターネット上に移行され,よりサイバー犯罪らしくなってきたと言える。そして今回の犯罪は,既知の技術,ツール,サーバーを利用して実現されている。つまり,ほかのタイプのオンライン・サービスにも容易に展開できることになる。

URLZoneに感染してしまった場合の対処は非常に面倒だが,感染までの流れは従来のものと変わらない。そういった意味では,今回のケースに関しては従来通りのセキュリティ対策を実施していれば良いわけだ。ただ,図1の(1),(2)の感染経路はすぐに別の方法に変化するかもしれない。さらには,特定企業への標的型攻撃に利用される可能性も考慮しておきたい。

ラック コンピュータセキュリティ研究所 所長