10月18日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

Adobe Reader,Acrobatのセキュリティ・アップデート(2009/10/13)

米アドビ システムズから,Adobe Reader,Acrobatのセキュリティ・アップデートが公開されました。計29件のセキュリティ問題を解決しています。

10月8日,トレンドマイクロによって,ぜい弱性(CVE-2009-3459)を悪用するTROJ_PIDIEF.UOが発見されました。また,Adobe Product Security Incident Response Team(PSIRT)が2009年10月13日にアドバイザリを発行することをアナウンスしました。

10月13日,米アドビ システムズから『APSB09-15: Adobe Reader とAcrobatセキュリティ・アップデート』が公開され,Adobe Reader 9.2 / Acrobat 9.2,Adobe Reader 8.1.7 / Acrobat 8.1.7,Adobe Reader 7.1.4 / Acrobat 7.1.4がリリースされました。既にぜい弱性(CVE-2009-3459)を悪用した侵害活動が報告されていますので,Adobe Reader,Acrobatをアップデートしてください。

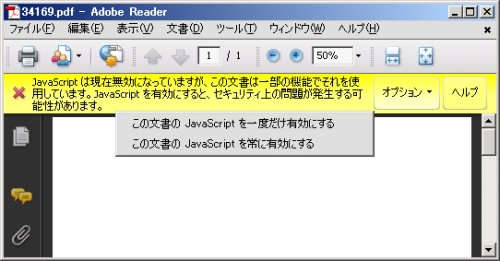

さらにAdobe Reader 9.2 / Acrobat 9.2,Adobe Reader 8.1.7 / Acrobat 8.1.7では,警告バーによるJavaScript有効化とブラックリスト化の二つを新たな機能としてサポートしました。JavaScript有効化は,JavaScript機能が無効になっている場合に,JavaScriptを有効にする機能で,一時的か,継続的かを選択できます(写真1)。

JavaScriptのブラックリスト化は,特定のJavaScript API実行を抑止するための機能です。Windowsの場合には,米アドビ システムズがセキュリティ・アップデートなどの対応で使用するブラックリストと,それ以外となるWindowsシステムとして使用するブラックリストの2種類があります。いずれもレジストリにオブジェクト名やAPI名を登録する形態となっています。

後者のWindowsシステムとして使用するブラックリストの登録レジストリは,

HKLM\SOFTWARE\Policies\Adobe\

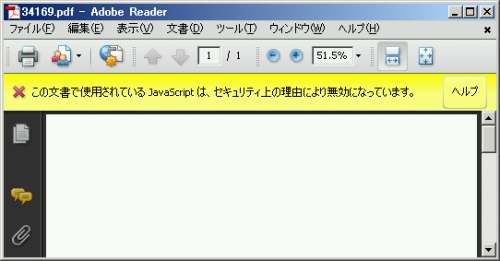

で,写真2はCollab.getIconをブラックリストとして登録した例です。複数登録する場合には,パイプ(|)で名称を追加していきます。

写真3はJavaScriptが有効になっているAdobe Reader 9.2を使って,Collab.getIconのスタック・オーバーフローのぜい弱性(2009年3月に報告されたぜい弱性でCVE-2009-0927が割当てられている)を悪用するPDFを実行した例です。Collab.getIconがブラックリストとして登録されているため,警告バーでJavaScriptが無効になったことを示しています。

最後になりますが,Adobe Reader 7.x / Acrobat 7.xは,2009年12月28日にサポートが終了しますので,8.xあるいは,9.xへの移行を検討してください。

[参考情報]

- 米アドビ システムズ:APSB09-15: Adobe Reader とAcrobatセキュリティ・アップデート公開

- 米アドビ システムズ:Adobe Reader and Acrobat Updates Include New Security Improvements 米アドビ システムズ:Adobe products and Enterprise Technical Support periods covered under the new Lifecycle Policy

- JVN:JVNTR-2009-24: Adobe Reader および Acrobat における複数のぜい弱性に対するアップデート(TA09-286B)