10月3日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

OpenSSH 5.3リリース(2009/10/01)

今年で10年目を迎えるOpenSSHプロジェクトから,OpenSSH 5.3がリリースされました。今回のバージョンアップは,主にバグ対策を目的としており,セキュリティ・アップデートは含まれていません。なお,OpenSSHの最初のリリースは,1999年12月1日,OpenBSD 2.6とともにリリースされたOpenSSH 1.2.2です。

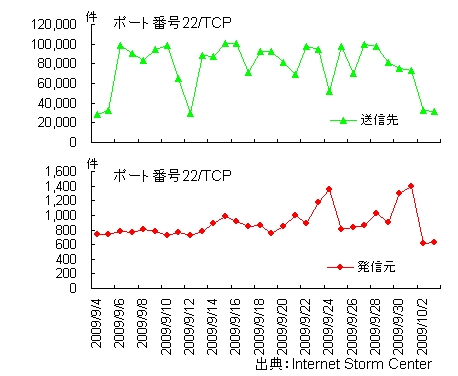

OpenSSH 5.3リリースとほぼ同時期に,ISC(Internet Storm Center)から,第三者がrルート(管理者)アカウントでsshアクセスを試みる活動が活発化していること,9月下旬にポート番号22/TCPへのアクセス(発信元)が増加していることが報告されました(図1)。

図2はsshログイン失敗回数観測用に1台だけ設置しているサーバーのログ集計結果です。この図は,同一の発信元がsshログインの失敗を何回繰り返したかを棒グラフにしたもので,例えば,10月1日の場合には,sshログインの失敗回数10回未満の発信元が3件,100以上1000未満が1件,1000回以上(1462回)が1件,計5件となります。

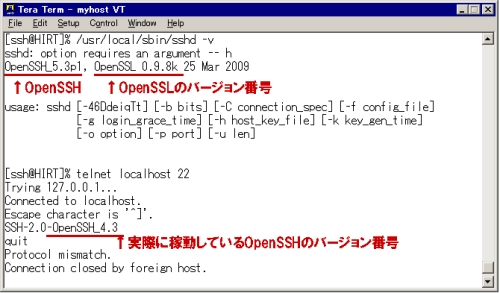

sshに対する侵害活動も報告されていますので,この機会に,OpenSSHならびに,OpenSSHで使用しているOpenSSLのバージョンを確認してください。sshdで規定されていない引数を指定すると,OpenSSHとOpenSSLのバージョン情報を確認できます。また,実際に稼動しているOpenSSHのバージョン情報についてはtelnetコマンドなどを利用して確認できます(写真1)。

[参考情報]

Cyber Security Bulletin SB09-271(2009/09/28)

9月21日の週に報告されたぜい弱性の中からSAP Crystal Reports Server,McAfee Email and Web Security,freeSSHd,ワイヤレス・ルーターWRT54GL,DIR-400を取り上げます(Vulnerability Summary for the Week of September 21, 2009)。ただし,今回取上げるぜい弱性はいずれも,2009年9月17日時点で,ぜい弱性の存在までは公開されているが詳細については開示されていないこと,ぜい弱性の存在を公開しているサイトは信頼できる研究者によって運営されていることから,トラッキングのためにCVEを割り当てたぜい弱性です。

■McAfee Email and Web Security 5.1お試し版に情報漏えいにつながるぜい弱性(2009/09/24)

Webと電子メールに関する対策機能をアプライアンスとして統合したMcAfee Email and Web Security 5.1お試し版(VMtrial)に,任意のファイルを読み出すことが可能なぜい弱性(CVE-2009-3339)が報告されています。

■freeSSHd 1.2.4にサービス不能につながるぜい弱性(2009/09/24)

freeSSHd 1.2.4に,サービス不能(DoS: Denial of Service)状態に陥るぜい弱性(CVE-2009-3340)が報告されています。

■Linksysワイヤレス・ルーターWRT54GLにぜい弱性(2009/09/24)

シスコのコンシューマ向けビジネスグループが販売しているLinksysワイヤレス・ルーターWRT54GLに,攻撃者の用意した任意のコードを実行されてしまうぜい弱性(CVE-2009-3341)が報告されています。

■SAP Crystal Reports Server 2008に複数のぜい弱性(2009/09/24)

Web上で電子メールや文書などを安全に共有するためのSAP Crystal Reports Server 2008にぜい弱性が3件報告されています。ぜい弱性は,サービス不能(DoS: Denial of Service)状態に陥るぜい弱性(CVE-2009-3344),影響が明らかではないヒープ型のバッファ・オーバーフローのぜい弱性(CVE-2009-3345)と,攻撃者の用意した任意のコードを実行されてしまうぜい弱性(CVE-2009-3346)です。

■D-Linkワイヤレス・ルーターDIR-400にバッファ・オーバーフローのぜい弱性(2009/09/24)

D-Linkワイヤレス・ルーターDIR-400に,攻撃者の用意した任意のコード実行につながるバッファ・オーバーフローのぜい弱性(CVE-2009-3347)が報告されています。

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。