今年5月の大型連休をはさみ,JSRedir-Rと呼ばれるウイルス(GENOウイルス,Gumblarなどとも呼ばれる)が世界的に流行した。このウイルスによる攻撃の被害は,Webサイト管理者のパソコンに目立った。2008年秋ころ,国内では原因不明のWeb改ざん事件が頻発したが,実はこれがJSRedir-Rに関連しているのではないかと推測する。全貌が明らかにされていないのは,“感染した端末”の解析サンプルの数が少ないからだ。

その理由は幾つか考えられる。一つはウイルス本体が自身を消去してしまうことだ。もう一つ,企業のサーバー管理者が感染したケースが多かったことも理由の一つに挙げられるだろう。彼らの口から「私のパソコンが感染していました」とは言いづらく,被害が表面化しなかった例もある。

攻撃の特徴は二つ。Webページ改ざんによりウイルス感染を広げたことと,Adobe Reader(PDFファイル)やFlash Playerのぜい弱性を悪用したことである。アプリケーション・ソフトのぜい弱性を狙う点は,最近流行の攻撃と言える。Adobe Readerなどのぜい弱性を悪用したファイルを送り込んで,パスワード・スティーラに感染させ,そのユーザーが管理するWebサイトのFTPアカウント情報を奪取。盗み出したパスワードを使って,Web改ざんを繰り返し,そこからさらにJSRedir-Rの感染を広げていた。結果的に,攻撃を受けたWebサイト管理者が管理するWebサーバーが,JSRedir-Rの感染拡大に加担することになった。

攻撃の流れを簡単に説明すると,次のようなになる(図1)。

(1)パスワード・スティーラにより,WebサイトのFTPアカウント情報を詐取

(2)FTPのアカウント情報の該当サーバーに不正ログイン

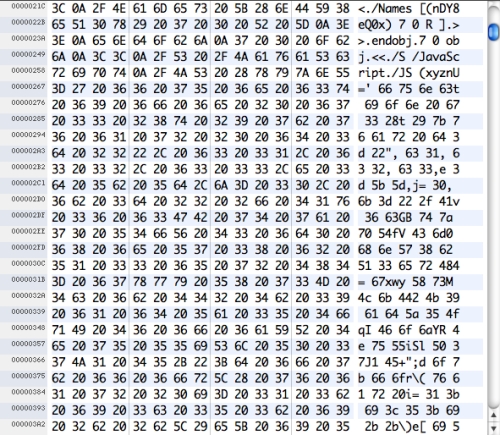

(3)Webコンテンツに悪意あるJavaScript(写真1)を挿入

(4)悪意あるJavaScriptがユーザーを悪性サイト(写真2)に誘導

(5)悪性サイトから,悪質なコードを含んだPDFファイル(写真3)などを送付し,パスワード・スティーラに感染

今回利用されているパスワード・スティーラはws_32.dllをフックしているという。ws_32.dllを悪用すると,例えば通信が発生した場合だけキー入力を取得するように仕込むことができる。つまり,システムがデータを暗号化する前に情報を詐取しているということだ。このためSFTP(セキュアFTP)を利用していても,安全というわけではない。さらに,図1とは異なる攻撃パターンも確認されている。詐取される情報も,FTPのアカウント情報だけではなく,クレジットカード情報などの詐取も考えられる。このことから,今後の被害の拡大も懸念される。