6月7日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

アップルiTunes,QuickTimeに複数のぜい弱性(2009/06/02)

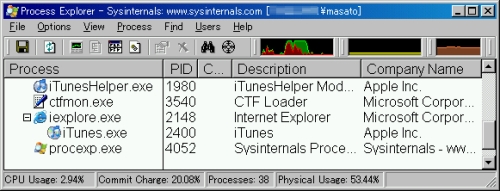

iTunes,QuickTimeのセキュリティアップデート版がリリースされました。iTunesでは,“itms:”URLを解析中にスタック・オーバフローの問題(CVE-2009-0950)が発生する可能性があります。"itms:"URLとは,先頭にitms:という表記をしたURLのことで,itmsはiTunes Music Storeの略です。iTunesをインストールしたパソコンからブラウザでitms://itunes.apple.com/にアクセスするとiTunesが起動され(図1),同じURLに対してアクセスを試みます。

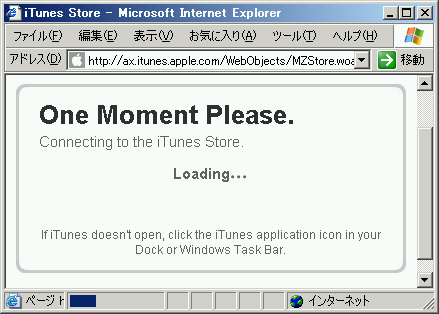

iTunesで提供される“http:”URLである「http://iturnes.apple.com/WebObjects/MZStore.woa/wa/viewArtist?id=1&s=1」にブラウザからアクセスすると,“itms:”で始まるURLに誘導され(図2),iTunesが起動するという仕組みになっています。

QuickTimeでは,細工されたファイル(ムービー,FLC,PSD,PICT,JP2ファイルなど)を開くと,アプリケーションの異常終了や任意のコード実行を伴う可能性があります。QuickTimeの最も深刻なぜい弱性をCVSS(common vulnerability scoring system,共通ぜい弱性評価システム)で示すと,次のようになります。

ぜい弱性そのものの特性を評価する基本評価値=9.3

AV:攻撃元区分=ネットワークから攻撃可能

AC:攻撃条件の複雑さ=中

Au:攻撃前の認証要否=認証操作が不要

C:機密性への影響(情報漏えいの可能性)=全面的な影響を受ける

I:完全性への影響(情報改ざんの可能性)=全面的な影響を受ける

A:可用性への影響(業務停止の可能性)=全面的な影響を受ける

CVSSでは,Webサイトからのファイル・ダウンロードや,電子メールの添付ファイルを開くなど,ユーザーが攻撃者の用意したリソースにアクセスしなければ攻撃が完遂しない場合には,AC:攻撃条件の複雑さ=中と評価するのが一般的です。

[参考情報]

iTunes 8.2 のセキュリティコンテンツについて

QuickTime 7.6.2 のセキュリティコンテンツについて

アップル - QuickTime - ダウンロード

Firefox ステータスバーのURL表示(2009/05/31)

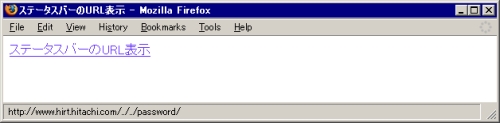

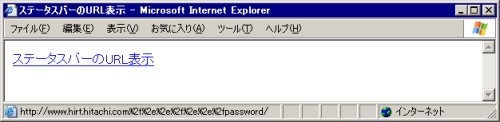

FirefoxとInternet Explorer(IE)で,ステータスバーのURL表示に違いがあることに気づいていましたか?例えば,<a href="http://www.hirt.hitachi.com%2f%2e%2e%2f%2e%2e%2fpassword">ステータスバーの表示</a>をHTML(hypertext markup language)ページに記載した場合,Firefoxでは%xx文字が復号され「/../../」となっていますが,Internet Explorerでは記載された通りの表示となっています(図3)。ここでは,%2f(スラッシュ文字),%2e(ドット文字)で例題を紹介しましたが,URLの適切な個所に%20(空白文字)を大量に挿入されると,Firefoxの場合ステータスバーからURL表示があふれ,ドメイン名とWebアプリケーションのプログラム名までしか表示されない可能性があります。

[参考情報]

FIREFOX URL space character SPOOF

Cyber Security Bulletin SB09-152 (2009/05/25)

5月25日に報告されたぜい弱性の中から,サンSolarisのsadmindにおけるオーバーフロー問題とApache HTTPサーバの設定に関するぜい弱性について紹介します。 (Vulnerability Summary for the Week of May 25, 2009)

■サンSolaris sadmindにヒープ・オーバーフローと整数オーバーフローのぜい弱性(2009/05/26)

Solaris 8と9に同梱されているSolaris sadmindにヒープ・オーバーフロー(CVE-2008-3869)と整数オーバーフロー(CVE-2008-3870)のぜい弱性が報告されています。ぜい弱性は2008年にSecunia Researchによって発見され通知されたものです。sadmind(distributed system administration daemon) は,分散型システム管理操作を行うために使用するサーバー・デーモンで,リモートの攻撃者は細工したRPC(remote procedure call)リクエストを送信し,これらのぜい弱性を攻撃することで,管理者(root)権限で任意のコードを実行できます。

sadmindのぜい弱性が悪用された代表的な事例として,1999年に報告されたsadmindのバッファ・オーバーフロー(CVE-1999-0977)を悪用し,2001年5月に流布したsadmind/IISワームがあります。sadmindの稼働有無については,システムで動作しているRPCサービスに関する情報を取得するrpcinfoコマンドを利用して確認できます。稼働確認に併せて修正プログラムを適用してください。

[参考情報]

Sun Alert 259468: Multiple Vulnerabilities in the Solaris 8 and 9 sadmind(1M) Daemon May Lead to Arbitrary Code Execution

Secunia Research 2008-45: Sun Solaris "sadmind" Buffer Overflow Vulnerability

Secunia Research 2008-47:Sun Solaris "sadmind" Integer Overflow Vulnerability

rpcinfoコマンド

■Apache HTTP includesNOEXEC設定に関するぜい弱性 (2009/05/28)

Apache HTTPサーバーを制御するためのファイル.htaccessで,使用できる指定子を規定するAllowOverrideに関するぜい弱性(CVE-2009-1195)です。AllowOverrideでは,None(設定の上書き不可),ALL(設定の上書き可),AuthConfig(認証に関する設定の上書き可),Limit(アクセス制御設定の上書き可),Options(Optionsで設定する機能の上書き可)などの指定子を設定できます。またOptionsでは,SSI(server side include)処理を有効にするIncludes,SSI処理のうち#exec(例:<!-- #exec cgi="/modules/cgi/perl.pl" -->)を無効にしたIncludesNOEXEC,CGIスクリプト実行を許可するExecCGI,ディレクトリ一覧を表示するIndexesなどの指定子を設定できます。

報告されたぜい弱性は,httpd.confで「AllowOverride Options=IncludesNOEXEC」を設定した場合,この設定を適切に処理しないために,.htaccessにOptions Includes,Options +Includes,Options +IncludesNOEXECのいずれかの指定子を設定すると,本来使用できないはずの#execを使用できるようになってしまうという問題です。Apache HTTPサーバーのバージョン2.2.11ならびにそれ以前のバージョン2.2系が影響を受けます。

このぜい弱性を悪用できるのは,Apache HTTPサーバーにアカウントを持つローカル・ユーザーであるため,ぜい弱性そのものの特性を評価するCVSS(common vulnerability scoring system,共通ぜい弱性評価システム)の基本評価値も4.9と低めの値となっています。ただ,この機会にWebサーバーの設定を再確認してください。

[参考情報]

CVE-2009-1195

問題事象が発生する組み合わせ

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。