5月31日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

マイクロソフトDirectShowのQuickTimeファイル処理にぜい弱性(2009/05/29)

マイクロソフトのDirectShowでサポートしているQuickTimeフォーマットのファイル処理にぜい弱性が報告されています。アドバイザリ971778では,悪用コードによる限定的な攻撃が行われていることも報告しています。現時点の深刻度をCVSS(common vulnerability scoring system,共通ぜい弱性評価システム)で示すと,次のようになります。

ぜい弱性そのものの特性を評価する基本評価値=9.3

AV:攻撃元区分=ネットワークから攻撃可能

AC:攻撃条件の複雑さ=中

Au:攻撃前の認証要否=認証操作が不要

C:機密性への影響(情報漏えいの可能性)=全面的な影響を受ける

I:完全性への影響(情報改ざんの可能性)=全面的な影響を受ける

A:可用性への影響(業務停止の可能性)=全面的な影響を受ける

ぜい弱性の現在の深刻度を評価する現状評価値=8.0

E:攻撃される可能性=攻撃可能

RL:利用可能な対策のレベル=暫定対策

RC:ぜい弱性情報の信頼性=開発者が情報を確認済み

DirectShowはWindows上で映像や音声などのマルチメディアを扱うためのフレームワークで,このDirectShowがサポートするQuickTimeから映像や音声データを取り出すQuickTime Movie Parser Filter処理にぜい弱性が存在します。影響を受けるソフトウエアは,マルチメディアプログラミングインタフェース(API)を提供するDirectXのバージョン7.0,8.1,9.0/9.0a/9.0b/9.0cで,該当するファイルはquartz.dllです。インストールしているDirectXのバージョンは,「ファイル名を指定して実行」(Windows XP)あるいは,「検索の開始」(Windows Vista)からDirectX診断ツールdxdiag(図1)を起動し確認してください。また,該当するファイルquartz.dllのバージョンは,診断ツールのDirectXファイル(図2)から確認できます。

[参考情報]

アドバイザリ971778:Microsoft DirectShowのぜい弱性により,リモートでコードが実行される

DirectXのバージョン確認方法 – Windows XP

DirectXのバージョン確認方法 - Windows Vista

「DirectX」にぜい弱性,QuickTime再生で遠隔コード実行の恐れ

VMWareに複数のぜい弱性(2009/05/28)

WMware Workstation,VMware Player,VMware ACE,VMware Server,VMware Fusion,VMware ESXi,VMware ESXのDescheduled Time Accountingドライバのぜい弱性(CVE-2009-1805)を除去した修正プログラムがリリースされました。修正プログラムを未適用のドライバをインストールしていると,このぜい弱性を悪用された場合, Descheduled Time Accountingサービスが稼働していなくてもサービス不能(DoS:denial of service)状態に陥る可能性があります。

また,VMware ESXのサービスコンソールで使用しているPNG(portable network graphics)ファイル処理ライブラリであるlibpngパッケージに,複数のぜい弱性(CVE-2009-0040,CVE-2008-1382)を除去した修正プログラムがリリースされました。ぜい弱性を攻撃するよう細工したPNGファイルを読み込んでしまった場合に,アプリケーションの異常終了や攻撃者が用意した任意のコード実行を伴う可能性があります。

[参考情報]

VMSA-2009-0007:VMware Hosted products and ESX and ESXi patches resolve security issues

Cyber Security Bulletin SB09-146(2009/05/18)

5月18日に報告されたぜい弱性の中から気になったぜい弱性として,Sun JRE ActiveXコントロールとOpenSSLのぜい弱性について紹介します。

Vulnerability Summary for the Week of May 18, 2009

■Sun JRE ActiveXコントロールに任意のコード実行を伴うぜい弱性(2009/05/18)

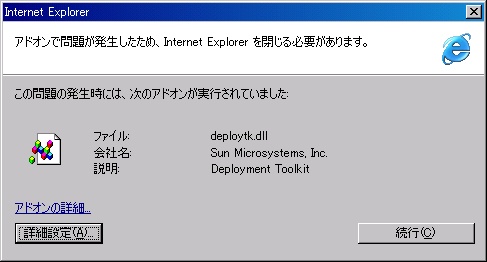

サンのJRE(Java Runtime Environment)に同梱されている,Deployment Toolkit ActiveXコントロールdeploytk.dll 6.0.130.3に,任意のコードを実行されてしまう可能性のあるぜい弱性(CVE-2009-1672)が存在します。ブラウザからJava Web Startソフトウエアを起動するためのJNLP(Java network launching protocol)ファイルで記載されたURLへのアクセスを利用してぜい弱性が悪用された場合,任意のコード実行やブラウザの異常終了が発生してしまう可能性があります。現時点で検証コードが公開されており,ブラウザの異常終了を確認できます(図3)。暫定的な方法ですが,Deployment ToolkitのActiveXコントロールの動作を停止することで,このぜい弱性を回避できます。

[参考情報]

CVE-2009-1672

Internet Explorer で ActiveX コントロールの動作を停止する方法

■OpenSSLのDatagram Transport Layer Security処理に複数のぜい弱性(2009/05/19)

OpenSSL 0.9.8kならびに,それ以前のバージョンのDTLS(datagram transport layer security)レコード処理にDoS攻撃を受ける可能性があるぜい弱性が報告されています。DTLSは,TLS(transport layer security)をベースとして開発されたUDP用の暗号通信機能です。報告されているぜい弱性は,DTLSレコード処理に関連し,DTLSレコードのバッファリングに関するぜい弱性(CVE-2009-1377)とDTLSレコードの重複やシーケンス番号の不整合によりメモリー・リークが発生するぜい弱性(CVE-2009-1378)です。

また,OpenSSL 1.0.0 Beta 2のDTLSパケットを受信した際の証明書処理にDoS攻撃につながるぜい弱性(CVE-2009-1379)が報告されています。

[参考情報]

#1923: dtls1_retrieve_buffered_fragment: Read from freed data structure

#1931: [PATCH] DTLS fragment handling memory leak

#1930: [PATCH] DTLS record buffer limitation bug

RFC4347:Datagram Transport Layer Security

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。