5月25日までに明らかになったぜい弱性情報のうち,気になるものを紹介します。それぞれ,ベンダーなどの情報を参考に対処してください。

マイクロソフトIIS WebDAV機能にぜい弱性(2009/05/18)

「Microsoft Internet Information Service」(IIS)のWebDAV(Web-based distributed authoring and versioning)機能にぜい弱性が報告されています。WebDAVはWebサイトへのアクセス仕様であるHTTPの拡張仕様で,この機能を有効にしている場合には,ブラウザからWebサーバー上にファイルやフォルダを作成できます。今回報告されたIISにおけるWebDAV機能のぜい弱性は,「%xx」(xxは16進数)で記述されたURL処理に関するぜい弱性です。

「%xx」記述のURL処理に関するぜい弱性の始まりは,2000年8月に報告された「MS00-057:正規化エラーによる,ファイルへの誤ったアクセス権の適用」,10月に報告された「MS00-078:Webサーバー フォルダへの侵入」にさかのぼり,後に,これらのぜい弱性はsadmind/IISワーム(2001年5月),Nimdaワーム(2001年8月)に悪用されました。

正規化は,/test/winnt/../../test/winnt/sample.datという記述で/test/winntフォルダ配下のファイルsample.dat(/test/winnt/sample.dat)にアクセスするための変換処理を行います。ここに,UTF-8という方法で2バイト表記した「/(スラッシュ)」を紛れ込ませると,同じURLを/test/winnt/..%c0%af../test/winnt/sample.datと記述することができます。どちらの記述も同じファイルsample.datを示しますが,表記上の「../..」有無だけを見ると,2バイト表記した/test/winnt/..%c0%af../test/winnt/sample.datには,「../..」の記述がありません。URLはいろいろな方法で記述できる半面,チェック方法によっては漏れが発生し,ぜい弱性を生み出すことになります。

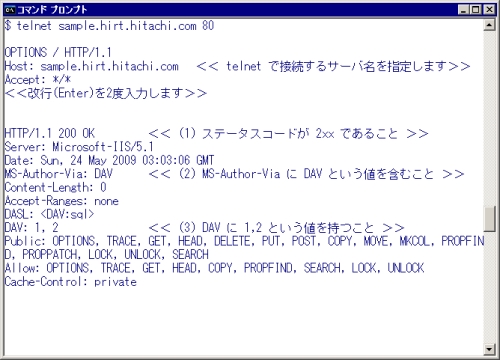

IISでWebDAV機能を利用できるかどうかは,リモートからも簡易的にチェックできます(図1)。HTTPSを利用している場合には,マイクロソフトのWFetchというツールを利用すると良いでしょう(図2)。該当するWebサーバーのリストアップとともに,WebDAV機能を利用していない場合には無効にしてください。

[参考情報]

Internet Information Serviceのぜい弱性により,特権が昇格される

Answers to the IIS WebDAV authentication bypass questions

WFetch 1.4

CiscoWorksのTFTP機能にディレクトリ・トラバーサルのぜい弱性(2009/05/20)

シスコのネットワーク管理製品「CiscoWorks」シリーズで利用されている共通管理サービスである「CiscoWorks Common Services」にぜい弱性が存在します。このぜい弱性は,簡易型のファイル転送方式であるTFTP(trivial file transfer protocol)のディレクトリ・トラバーサル問題で,設定情報の参照や改ざんに悪用される可能性があります。Cisco Unifiedサービスモニタ,CiscoWorks QoSポリシーマネジャ,Cisco Securityマネジャなどの製品が影響を受けます。

[参考情報]

Cisco Security Advisories and Notices

cisco-sa-20090520-cw:CiscoWorksのTFTP機能にディレクトリトラバーサルのぜい弱性

Cyber Security Bulletin SB09-138(2009/05/11)

5月11日に報告されたぜい弱性の中から気になったぜい弱性として,4種類の代表的なブラウザに影響するぜい弱性を紹介します。

Vulnerability Summary for the Week of May 11,2009

◇PDFのHTTPフォーム処理におけるぜい弱性 (2009/05/03)

電子データの配布フォーマットとして普及しているPDF(Portable Document Format)ファイルでは,HTMLページと同様に,表示したPDFからWebサーバーあてにデータを送信するHTTPフォームをサポートしています。このぜい弱性は,HTTPフォームをサポートしたPDFファイルをWebブラウザで表示する場合に発現します。HTTPフォームの送信処理ではJavaScriptを指定することができ,これを悪用された場合,クロスサイト・スクリプティングに類似した問題を伴うことになります。影響を受けるブラウザは,Firefox(CVE-2009-1597),Google Chrome (CVE-2009-1598),Opera_browser (CVE-2009-1599),Safari (CVE-2009-1600)となっています。PDFファイルを直接Adobe Readerなどで表示する場合には,このぜい弱性の影響はありません。

[参考情報]

PDF Silent HTTP Form Repurposing Attacks

Hitachi Incident Response Team

チーフコーディネーションデザイナ

| 『HIRT(Hitachi Incident Response Team)とは』 |

HIRTは,日立グループのCSIRT連絡窓口であり,ぜい弱性対策,インシデント対応に関して,日立グループ内外との調整を行う専門チームです。ぜい弱性対策とはセキュリティに関するぜい弱性を除去するための活動,インシデント対応とは発生している侵害活動を回避するための活動です。HIRTでは,日立の製品やサービスのセキュリティ向上に関する活動に力を入れており,製品のぜい弱性対策情報の発信やCSIRT活動の成果を活かした技術者育成を行っています。