今回はOSX_DNSCHAN.AとUNIX_DNSCHAN.Aを取り上げる。2007年11月,主にアダルトなど複数のサイトにおいて動画再生のためのプログラムに偽装して配布された不正プログラムである。その手口は,ユーザーが動画を再生しようとすると「プラグインがないため再生ができません。ここをクリックしてプラグインを入手してください」というメッセージが表示され,実際には不正プログラムがダウンロードされるというものであった。このような攻撃は,以前より存在が確認されていたが,多くの場合攻撃の対象はWindows OSであった。

しかし,今回取り上げる事例は,Windows OSだけではなくMac OS Xも対象となった攻撃である。と言っても一つのバイナリ・ファイルがどちらのOS上でも動作するということではなく,ユーザーが利用しているブラウザによってそれぞれのOSで動作する不正プログラムがダウンロードされるというものである。Mac OS XであればOSX_DNSCHAN.A,Windows OSであればTROJ_ZLOB.GAFといった具合だ。

今回の攻撃に使用された不正プログラムの目的は,感染コンピュータのDNSサーバーの設定を変更し,ファーミング(Pharming)と呼ばれる詐欺行為を行うことである。ファーミングとは,オンライン銀行やオンライン店舗の偽サイトをあらかじめ作成し,不正プログラムなどでDNSサーバーの設定を書き換え,ユーザーが正規のURLを入力しても偽サイトに接続する状況を作る。結果,暗証番号やクレジット番号などの個人情報を不正に詐取する詐欺行為のことである。

今回は,検証環境用に1台のコンピュータを用意した。テスト機1にはMac OS X がインストールされたiMacを用意した(図1)。続いて,テスト機1上でOSX_DNSCHAN.Aを実行した(図2)。

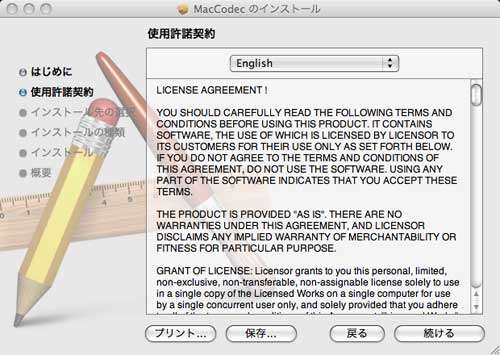

Install.pkgを実行するとMacCodecの使用許諾契約画面が表示される。MacCodecのインストールと表示されるが全くの嘘であり,実際にはOSX_DNSCHAN.Aが実行される(図3)。