今回は「TROJ_MDROP.CL(エムドロップ)」の活動を検証する。MDROPの名称はMicrosoft Office製品,特にWordもしくはExcelのセキュリティ・ホールを攻撃することによって,ほかの不正プログラムをドロップ(作成)する活動を行う不正プログラムに対して使用する,トレンドマイクロの検出名だ。

今回検証する「TROJ_MDROP.CL」の実体はWordの文書ファイルである。Wordのセキュリティ・ホールを攻撃する。日本で確認されるこのような文書ファイルのセキュリティ・ホールを狙うタイプの不正プログラムは,ほとんどの場合が攻撃対象を特定の会社や団体に特定したメールの添付ファイルによるターゲット攻撃に使用されている。「TROJ_MDROP.CL」もベースとなる攻撃コードは同一で,複数の企業,団体に対しメールのタイトルや本文,添付ファイル名,ドロップする不正プログラムなどバリエーションを変えて攻撃が行われていたことを確認している。

「TROJ_MDROP.CL」による攻撃自体が確認されたのは,2009年2月前後であった。しかし,攻撃対象となるセキュリティ・ホールは,2008年9月に修正プログラムが公開されているMS08-009(Microsoft Word の脆弱性により,リモートでコードが実行される (947077))であり,最新のセキュリティ・ホールを攻撃するわけではない。このように既に修正プログラムが公開されているセキュリティ・ホールであっても攻撃が行われることは多く,特に珍しいことではない。

さて,それでは検証してみよう。Microsoftの情報からMS08-009のセキュリティ・ホールの影響を受けるシステムとして,Microsoft Word 2003 Service Pack 2の環境を用意した(図1)。

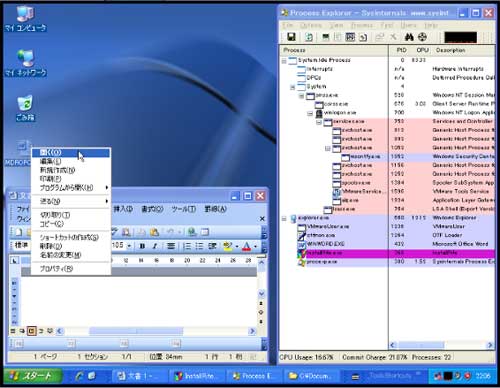

この環境に「TROJ_MDROP.CL」のファイルをコピーし,オープンしてみる。「TROJ_MDROP.CL」のファイルは分かりやすくMDROPCL.DOCとしておいた。また,オープン時の活動を観察するため,プロセスを表示するProcess Explorer,システム状況の差分を表示するInstallRiteを実行しておく。この状態で「TROJ_MDROP.CL」のファイルであるMDROPCL.DOCをオープンした(図2,図3)。