一向に回復の兆しを見せない世界的経済危機。その影響が犯罪の増長という形で表れることが懸念されている。インターネットの世界も例外ではない。1月に米マカフィーが公開したレポートでも,景気低迷によって,知的財産や個人情報などの機密情報を狙ったサイバー犯罪が増大すると予想されている。

代表例が,このところ目立ってきている標的型攻撃である。攻撃者は,巧妙な手口でユーザーのパソコンにウイルスやボットを忍び込ませ,情報を盗み出す。1月に発生した,Mac OS Xユーザーを狙った攻撃もその一つと言えよう。iPhoneやiPodなどにも搭載されているMac OS Xは,近年急速にユーザーが増えている。今後の脅威動向が注目される。

体験版ソフトに“なりすます”

事件が起こったのは,1月にMacworld Conference&Expo San Franciscoが開催された直後だった。Macworldでは毎年,何らかの新製品を発表(同時発売)するのが恒例になっている。今回はその一つとして,オフィス・ソフトの「iWork'09」が発表された。攻撃者は,このiWork'09の「体験版」を装ってボットをばらまいた。

Macユーザーに限らず,新しいソフトを購入または導入する前に,体験版や評価版を使って使い勝手を試すことは珍しくない。しかも最近は,ソフトを開発元のWebサイトだけでなく,ソフトウエア配布サイトから2次配布する例が多い。国内ではVectorや窓の杜が知られている。よく知っているソフトだと,ユーザーは不正なサイトとは疑わないケースがある。

今回の攻撃は,こうしたユーザーの心理を突いたものだった。攻撃者は,ソフトウエア配布サイトをかたるサーバーを立ち上げ,そこからiWork'09の体験版に見せかけたソフトをダウンロードできるようにした(図1)。

こうしたソフト配布サイトの問題点は,アップロード者がソフトウエアの開発元であるとユーザーに対して証明されていないことである。本来なら,ウイルス対策ソフトによる判定,ハッシュ値の比較といった対策を実施してしかるべきだ。ところが多くのユーザーは,2次配布サイトに対する警戒心が高いとは言えない。自発的な対策は難しいだろう。

そのうえ攻撃者は,ボット付きの体験版を正規のものであるとユーザーに信用させる心理的トリックを使った。図1中央にある画面は実際に悪用された掲示板の一つで,ソフトウエアのシリアル番号が記載されている。ユーザーが体験版をインストールしようとすると,そのシリアル番号の入力を要求される。これにより,ユーザーに「海賊版ではなく本物の体験版だ」と信じ込ませたわけだ。

パッケージにボットが紛れ込む

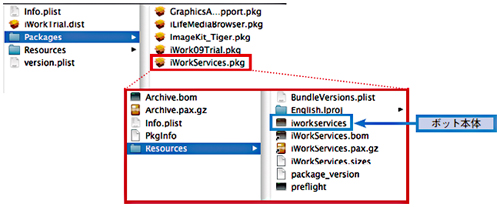

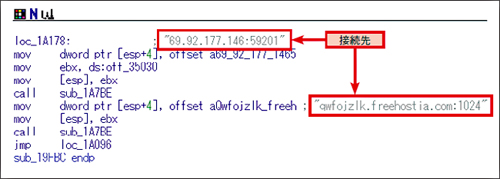

ボットは図2のようにアプリケーションのパッケージ内に含まれていた。インストールすると,ボットの本体(iworkservices)がスタートアップに登録され,ハーダー(ボット管理者)に遠隔から操作可能な状態となる。iworkservicesをディスアセンブルしてみると,2カ所の接続先にP2Pで情報を送る仕組みになっていることが分かった(図3)。

Mac用のアプリケーションはパッケージ化した状態で配布されている。その中身は誰もが確認・変更できる。このため,ボット本体さえ作成できれば今回のような混入は難しくない。

この攻撃の影響はiPhoneやiPodにも及ぶ。これらのデバイスはパソコンとデータを自動的に同期させられる。例えば音楽ファイルを装ってパソコン側にボットを混入させれば,iPhoneやiPodにも容易にボットを忍び込ませることができる。しかも,同期するフォルダの一部は隠しフォルダになっているため,一見しても何も変化はない。

外部記憶媒体からパソコンへボット感染させるモデルが一般化していることと,近年のモバイル機器の技術的進歩を踏まえると,パソコンからモバイル機器(外部記憶媒体)への感染モデルが登場しても不思議ではない。

確実なデータ復旧の体制が重要

あの手この手でボットが混入されてくる現在では,すべての脅威を未然に防ぐことはほぼ不可能。そこで改めて考えたいのがデータのバックアップだ。

インシデントの発生を前提に考えると,単純にバックアップ・データを上書きするのではなく,いつ作成したファイルなのかを分かるようにしておく方が良い。インシデント対応が遅れた際でも,時系列情報からインシデント発生時期を絞り込みやすくなる。

一般にOSで管理できる日時情報は,(1)ファイル作成日時,(2)最終更新日時,(3)最終アクセス日時だ。特に重要なのは(1)と(2)。データを上書きしてしまうと(1)の情報は更新され,悪性プログラムの混入時期が分かりづらくなってしまう。

今やボットは,ネットワーク経由で混入するだけでなく人によって持ち運ばれる。攻撃者はあらゆるデータにボットを混入させてくることが想定される。これらすべてに対応することは,運用面から考えて非現実的である。それよりは,データを確実に復旧できる環境を整備することが重要である。

ラック コンピュータセキュリティ研究所 所長