米マカフィーのウイルス対策技術研究機関「Avert Labs」は最近,悪質なファイルやスクリプトの起動に各種方法でショートカット・ファイルを悪用するマルウエアをいくつか見つけた。その手口を以下で紹介する(関連記事:ショートカットを悪用するウイルスに注意、知らないうちに感染の恐れ)。

ショートカット(.lnk)は小さなバイナリ・ファイルであり,内部にはアプリケーションなどを指すパスと,場合によってアプリケーションへ渡す引数が記載されている。アプリケーションを実行するために使うファイルで,ユーザーがアクセスしやすいWindowsのデスクトップやアプリケーション・ランチャーなどに置かれる。Windowsの起動時にアプリケーションを自動実行できるよう,スタートアップ・フォルダにも入れる。大抵のユーザーは,実行可能ファイルほどショートカット・ファイルを危険視しない。そのため,間接的にアプリケーションを実行できるこの方法は,マルウエア作者にとっても魅力的なことが多い。

(1)マルウエア・ファイルを指すショートカット・ファイルを作成

ユーザー操作やWindows再起動でマルウエアを簡単に起動できる。ショートカット・ファイルは,デスクトップやネットワーク共有フォルダ,スタートアップ・フォルダ内に作る。トロイの木馬「Spy-Agent.bw」の数ある亜種のある一つが,この手口で起動を試みている。

(2)ショートカットに対する寄生

ウイルス「W32/Mokaksu」は,デスクトップ上の全ショートカット・ファイルを改変し,ショートカット本来のパスにW32/Mokaksuファイルへのパスを追加する。

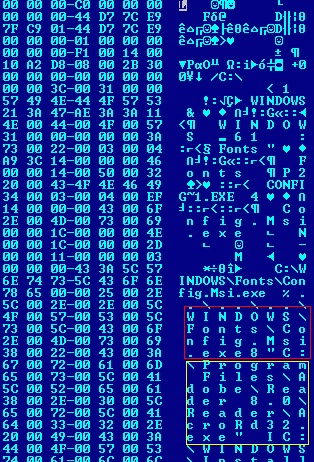

上記画像は,「Adobe Acrobat Reader」を指すショートカットがマルウエアに感染した例である。「AcroRd32.exe」を指す本来のパス(黄色枠内)の前に,マルウエア・ファイル「Config.Msi.exe」へのパス(赤枠内)が追加されている。このショートカット内で,元々あったパスはマルウエア・ファイルに渡るパラメータとして処理される。ユーザーがショートカットをクリックすると,本来のファイル(この例ではAdobe Acrobat Reader)の起動時にW32/Mokaksuもバックグラウンドで動き出す。このショートカットの指しているアプリケーションだけが動いているように見えるので,感染したことが非常に気付かれにくい

(3)ショートカットへのスクリプト挿入

ショートカットを使って実行可能なトロイの木馬ファイルを指すのではなく,コマンドプロンプト「cmd.exe」用のスクリプトをショートカットに挿入する例も多い。この手口の代表はトロイの木馬「Downloader-BMF」だ。

ユーザーがこのショートカットをクリックすると,挿入されたスクリプトが密かにFTP処理スクリプトを生成し,FTPサーバーからVisual Basic Script(VBS)形式のスクリプトをダウンロードする。そして,このVBSスクリプトがトロイの木馬をダウンロードする。

(1)と(2)は,ショートカットを単なるマルウエア起動手段として使っている。これに対し(3)は,ショートカット・ファイル自体が独立した悪質なファイルであり,本物のcmd.exeさえあれば攻撃用の実行ファイルを必要としない。(3)のようなショートカット・ファイルは,メールに添付して送信することやWebサイトで配布することが可能だ。つまり,これまで以上にショートカット・ファイルを警戒する必要がある。ショートカット・ファイルは,プロパティを調べるか,バイナリ・エディタで表示するかすれば簡単に検査できる。

怪しい文字列に気付いたら,そのショートカット・ファイルをクリックしてはならない。調査するので,Avert Labsに送ってほしい。

Copyrights (C) 2009 McAfee, Inc. All rights reserved.

本記事の内容は執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。オリジナルの記事は,「Abusing Shortcut files」でお読みいただけます。