2008年はSQLインジェクションによるWebコンテンツ改ざんが絶えず話題になっていた。さらに12月半ばからは攻撃が激増し,それまでの1カ月分相当の攻撃が1日に発生する状態に陥った。ただその一方で,あまり表沙汰にならないものの深刻なセキュリティ事故が,国内で次第に増えている。標的型攻撃によるものである。

標的型攻撃というと“スピア型”でお馴染みの電子メールによる手口を思い浮かべるかもしれないが,手口はもっと多様だ。2005年の千葉銀行の顧客を狙った攻撃で知られるCD-ROMを悪用する手口がその一つ。ほかにも,USBメモリーを悪用する手口,特定の企業担当者だけが閲覧するWebページに悪性コードを埋め込む手口などがある。そして最近,以前から危惧されていたタイプの悪性コードを使う手口が見付かった。フォレンジック妨害(アンチフォレンジック)機能を持つトロイの木馬である。

不正操作の痕跡が見付からない

セキュリティ・インシデント対応では,日時情報は重要な項目である。インシデントが発生した時刻近辺のログを参照したり,その時間帯に作成されたプロセスやファイルを重点的に調べたりするのが一般的だからだ。

これに対してフォレンジック妨害機能が付いたトロイの木馬は,システムの時刻(システム・タイム)を強制的に変更してしまう。このため,インシデント発生時刻近辺の情報を収集しても痕跡が見付からない。図1ではシステム・タイムを1980年1月1日に変更することで作業を妨害している。

筆者がこのトロイの木馬を確認し,解析したところ,著名なハッカー・チームの名前が浮かび上がってきた。彼らが作成するトロイの木馬作成ツールを探し出し,検証したところ,フォレンジック妨害機能付きのトロイの木馬は,彼らが前に一時的にリリースしていた“ベータ版”を使って開発したものだということが分かった。

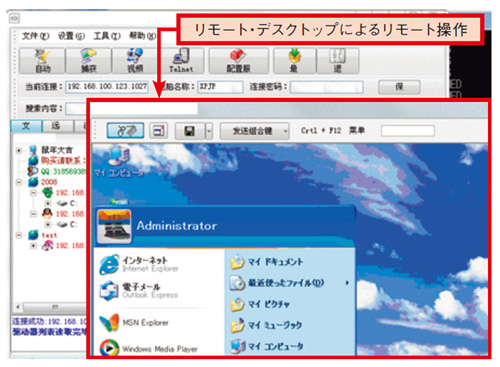

このトロイの木馬は,図2のようにリモート・デスクトップによりターゲットの端末を操作できるほか,内蔵マイクやカメラを乗っ取ることができる。このため犯罪者は,企業内の環境を目で確認したうえで操作の方法やタイミングを決め,不正を働ける。トロイの木馬には“自爆機能”も付いていて,存在に気付かれそうな操作があるとトロイの木馬が自動的に自分自身をアンインストールする。

手法だけでなく,攻撃者の目的も変化している。これまでは,スパム送信者などに対してトロイの木馬を感染させた端末をレンタルすることが主な目的だった。ところが最近は,明らかに組織内の共有サーバー(ファイル・サーバー,メール・サーバーなど)にある機密情報を狙っている。具体的には図3のように動き,各サーバー内では日本語資料を探していると推測される動きが見られる。

予防策だけでは守り切れない

問題は対策だ。明らかになっている感染経路は,人づて(外部記憶媒体),Web経由(ダウンロード・サイトへの誘導)の二つ。どちらも,取引先とのやり取りをカモフラージュして攻撃を仕掛けやすい。外部記憶媒体に関しては,営業部や広報のように外部との接触が多い部署ほど対策が難しい。Web経由も,取引先のWebサイトが改ざんされてしまうと,引っかかりやすい。

明らかに不審であったとしても,これらの攻撃成否は個人の操作に依存する。ウイルス対策ソフトの導入や適切な運用といった基本的な対策以外は全従業員に対策を実施させることは難しいのが現状だ。

例えば安易にUSBメモリーをパソコンに装着しないなどのルールを設けても,徹底は難しい。Web経由でも,ブラウザのセキュリティ設定を強化する,JavaScript/ActionScriptの動作を制限する,ダウンロード・ファイルをよく確認するなどの対策は挙げられるが,やはり徹底させるのは容易ではない。“予防的セキュリティ対策”だけでは今後起こり得るセキュリティ・インシデントへの対応は困難なことが容易に想像できる。

上述以外の経路に関しても同様だ。昨年のJPCERT/CCの報告では,電子メールによる標的型攻撃に関する演習を実施したところ,約21%のユーザーが攻撃の被害を受けてしまう可能性があったとしている。この確率はスパム・メールを利用したスパイウエア配布サイトへの誘導率などと比較すると非常に成功率が高いことが分かる。

そこで重要になってくるのが,被害を最小限に抑えるために侵入時の痕跡にいち早く気付く体制を作ること。主にチェックしてほしいのは,(1)組織内からインターネットへの通信,(2)日常的に発生し得ない事象,(3)ウイルス対策ソフトなどセキュリティ製品──の三つである。

必ずどこかに不審な動作がある

まず(1)だが,サイバー攻撃者は侵入後に必ず外部との通信を行う。その際の不正操作時に発生するトラフィックは組織内から外部に向けてである。プロキシ・サーバー経由でインターネットへ接続するような環境下なら,ファイアウォールのドロップ・ログを確認すればすぐに見付かるはずだ。個人で確認するならばパーソナル・ファイアウォールのログに気を配ってほしい。

(2)は例えば週末のトラフィックが代表的だ。経験上,リモート操作は土曜日,日曜日などにオフィス内に人が少ないことを見計らって実施される傾向がある。このことを考えると,土日祝祭日限定のネットワーク・フォレンジックというのも効果的かもしれない。

(3)は最新の定義ファイルが適用されているかのチェックではなく,“正常に動作するか”を確認したい。攻撃者にとっては,ウイルス対策ソフトなどのセキュリティ製品は邪魔なもの。このため,まずこれらのサービスが停止される可能性がある。

(1)~(3)はいずれも組織的に実施することが望ましい。ただ,必ずしもこれだけで気付けるとは限らない。事実,さらに悪質な手口での企業への攻撃も確認されている。最低限,できることは実践してほしい。

ラック コンピュータセキュリティ研究所 所長