JPCERTコーディネーションセンター(JPCERT/CC)では,米国のCERT/CCと共同で,ぜい弱性対応に向けた意志決定支援ツール「KENGINE」の開発を進めている。前回解説したVRDAを実装したもので,2008年度中に有効性を検証する計画だ。

KENGINEはぜい弱性対応の様々な場面で役立つ機能を備えている。具体的にはぜい弱性対応のための判断要素(FACT:分析項目)やディシジョン・ツリーの編集/生成(ぜい弱性対応ポリシーの管理),ぜい弱性情報の取得,Q&A形式の分析フォームと分析テンプレート,履歴検索,統計といったものである。

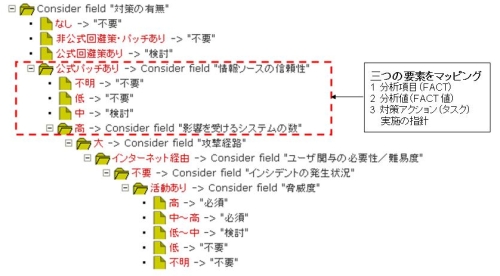

まず導入の準備としてユーザーのぜい弱性対応ポリシーを定義する。ぜい弱性への対応を決める際に判断材料とする分析項目,それぞれの分析項目が取る値(選択肢),分析結果を基に選択する対策アクションなどを決める。そして,これらの情報の関係を意思決定のロジックとしてまとめ,ディシジョン・ツリーの形で表現する(図1)。

次に,ディシジョン・ツリーに合わせて分析フォームを作る。分析フォームはぜい弱性の深刻さを絞り込んでいくツールで,ユーザーがQ&A形式で回答できるようになっている。分析フォームを作成する際は,LAPT(lightweight affected product tag)とDFS(default fact set)という2種類のテンプレートを活用し,分析作業の負荷とブレを軽減する。

LAPTは,簡易的なIT資産データベースのようなもの。ぜい弱性が見付かったソフトをどの程度社内で利用しているか,利用しているシステムがどの程度の重要性を持つかといった,利用形態に関連した分析項目と各項目の既定値を関連付ける。もう一方のDFSでは,脅威度,攻撃経路,攻撃の技術的難易度など任意の項目と,各項目の既定値のセットを,特定のキーワードに関連付け,分析テンプレートとして定義できる。例えば「クロスサイト・スクリプティング」というキーワードに,攻撃経路=「インターネット経由」,攻撃の技術的難易度=「低」という具合である。

実際に使う場合は,JPCERT/CCから提供される予定のぜい弱性データフィード・サービスなどから,ぜい弱性そのものについての分析情報(FACT)を取り込む。次に,KENGINEによって定義された,ぜい弱性対応のための判断要素に基づき,定義した分析フォームのQ&Aに回答していく。

KENGINEは,入力された分析フォームの内容から,ディシジョン・ツリーに沿って推奨する対策アクションを提示する。最終的には,製品別やベンダー別に,ぜい弱性に対する過去の対処履歴を参照して決断を下せばよい。この仕組みを使うことで,ぜい弱性対応業務に関するスキルの高さによらず組織的に一貫した分析結果が得られ,判断のブレも抑えられる。

見落とせないのは,実際の対処として選んだ対策アクションや,その進捗状況を入力すること。こうすることでKENGINEによる分析の精度を高められる。