「First Glimpse into MS08-067 Exploits In The Wild」より

October 24,2008 Posted by Geok Meng Ong

筆者は2年ほど前,米マイクロソフトのセキュリティ・ホール「Windows向けServer サービスのぜい弱性により,リモートでコードが実行される(MS06-040)」がマルウエアで悪用されているという記事を書いた(関連記事:WindowsのMS06-040向け修正パッチを直ちに適用せよ,米国土安全保障省が呼びかけ)。

その当時,米マイクロソフトは毎月第2火曜日にリリースする定例修正パッチの一環として,セキュリティ更新プログラムを公開した。ところが,公開後わずか4日間で,ワーム作者たちはこの遠隔コード実行関連のセキュリティ・ホールに素早く対応し,IRC-Mocbot,W32/Sdbot,W32/Spybot,W32/Opankiなどを送り出した。

そして2008年,当ブログで2006年以降に発見したいくつかの重要な<a href="攻撃例を報告した通り,我々が向き合うのは,利益を重視し,高度に組織化し,いわゆる「ゼロデイ・セキュリティ・ホール」に狙いを定めるマルウエアの作者たちだ。まるでデジャビュのように,マイクロソフトは今回新たに判明した,全く同じServerサービスに関係するセキュリティ・ホール「MS08-067」への措置として,緊急のセキュリティ更新プログラムをリリースした(関連記事:Windowsに「緊急」の脆弱性、「悪用するワームが出現する恐れ」)。

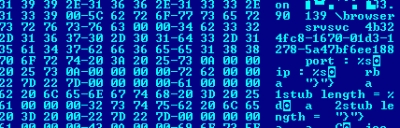

これまでネット上で確認された攻撃は,トロイの木馬「Spy-Agent.da」の亜種のようだ。この攻撃が実行された場合,被害者はぜい弱性が悪用されていることがすぐには分からない可能性がある。Spy-Agent.daでインストールされるDLLコンポーネントの一つ,「basesvc.dll(Spy-Agent.da.dll)」のバイナリ・コードをざっと見てみると,MS06-040と非常に似通った文字列があるのに気付くだろう。

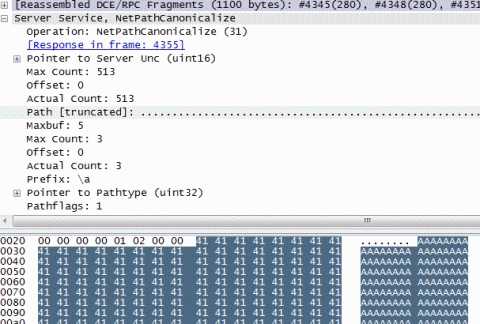

さらに詳しく分析してみると,Spy-Agent.da.dllはローカル・ネットワーク上のぜい弱なWindowsマシンを検出し,不正なDCE/RPC要求を送信して,Serverサービス(SvrSvc)のセキュリティ・ホールを突く。

攻撃が成功すると,このマルウエア内に埋め込まれ,ハードコード化されたシェルコードをターゲット・マシン上で実行し,日本にあるWebサーバーからSpy-Agent.da(またはその他の亜種やファイル)をダウンロードする。

今回の修正パッチがリリースされてからわずか数時間で,ソースコードがインターネット上で既に配布されている。筆者がこれ以上何を言えるだろうか。とにかく,システムに修正パッチを当ててほしい。今すぐにだ。

Spy-Agent.daおよびSpy-Agent.da.dllは,ウイルス定義ファイル(DAT)の最新版「5414」で検出される。マカフィー製品に関する詳細は,Dave氏の投稿記事を参照してほしい。

(本投稿記事で使用した分析データとパケット・ダンプを提供してくれたJoey Koo氏とXiaobo Chen氏に感謝する)

Copyrights (C) 2008 McAfee, Inc. All rights reserved.

本記事の内容は執筆時点のものであり,含まれている情報やリンクの正確性,完全性,妥当性について保証するものではありません。

◆この記事は,マカフィーの許可を得て,米国のセキュリティ・ラボであるMcAfee Avert Labsの研究員が執筆するブログMcAfee Avert Labs Blogの記事を抜粋して日本語化したものです。オリジナルの記事は,「First Glimpse into MS08-067 Exploits In The Wild」でお読みいただけます。